تكثيف التدقيق الكوري بشأن دور منصة بينانس في تجميد أموال اختراق Upbit

يقوم المنظمون والمحللون الكوريون الجنوبيون بتحليل رد فعل منصة بينانس على اختراق Upbit بينما يبحثون عن حماية عالمية أفضل ضد سرقات الكريبتو سريعة الحركة.

منصة بينانس جمدت جزءًا صغيرًا فقط من أموال اختراق Upbit

وفقًا للمحققين، فإن 17% فقط من الأصول المحددة للتجميد من قبل Upbit والشرطة تم تجميدها بالفعل، حسبما ذكرت وسائل الإعلام المحلية يوم الجمعة. علاوة على ذلك، قال محللو الأمن إن مجموعة القرصنة نفذت استراتيجية غسيل أموال معقدة في صباح 27 نوفمبر، حيث قامت بتشتيت الأصول المسروقة بسرعة عبر أكثر من ألف محفظة.

قام المهاجمون بتقسيم الأموال بشكل متكرر إلى أجزاء أصغر ونقلها عبر سلاسل متعددة. كما اعتمدوا على جسور التوكن والمبادلات لإخفاء مسارهم على السلسلة. ومع ذلك، قالت السلطات إن معظم الأصول المغسولة انتهى بها المطاف في محافظ الخدمة على منصة بينانس، مما يؤكد الدور المحوري للمنصات المركزية الكبيرة في الاستجابة للحوادث.

طلبت Upbit والشرطة تجميدًا فوريًا لما يقرب من 470 مليون وون (حوالي 370,000 دولار) من Solana التي تأكد وصولها إلى المنصة. ومع ذلك، قامت منصة بينانس بتجميد 80 مليون وون فقط (حوالي 75,000 دولار)، قائلة إنها تتطلب التحقق الإضافي قبل فرض قيود أوسع على الأموال.

تم تأكيد الإجراء المحدود حوالي منتصف الليل في يوم الحادث، بعد حوالي 15 ساعة من الطلب الأصلي. عندما استجوبتها هيئة الإذاعة الكورية KBS حول النطاق الضيق والتأخير في التجميد، رفضت منصة بينانس التطرق إلى التفاصيل، مستشهدة بسياستها بشأن التحقيقات النشطة. وقالت الشركة فقط إنها "تواصل التعاون مع السلطات والشركاء المعنيين وفقًا للإجراءات المناسبة"، وهو بيان ترك العديد من التفاصيل دون إجابة.

خبراء منصة بينانس يدعون إلى آليات تجميد عالمية أسرع ومنسقة

هذا التفسير لم يرضِ العديد من الخبراء في كوريا الجنوبية. جادل تشو جاي وو، مدير معهد أبحاث البلوكشين في جامعة هانسونغ، بأن التدخل السريع ضروري لتقليل خسائر المستخدمين في الهجمات بهذا الحجم. لمنع الضرر من القرصنة، قال إن التجميد الأولي السريع أمر حيوي، ومع ذلك غالبًا ما تستشهد المنصات بمخاطر التقاضي كسبب للتردد.

علاوة على ذلك، اقترح تشو أنه ينبغي على الصناعة استكشاف إنشاء خط ساخن عالمي للطوارئ بين المنصات أو هيئة منسقة مخولة بفرض تجميد فوري في حالات الأزمات. في هذا السياق، قال إن استجابة تجميد منصة بينانس أكثر توحيدًا وبروتوكولات مماثلة على المنصات الأخرى يمكن أن تحد بشكل كبير من الضرر الناجم عن استغلال التبادل العابر للسلاسل في المستقبل.

يقول المحققون إن معظم الأصول المسروقة تم تحويلها منذ ذلك الحين من Solana إلى بلوكتشين الإيثريوم. وفقًا لتحليلهم، كان هذا التحول يهدف على الأرجح إلى تحسين السيولة، نظرًا لأسواق الإيثريوم الأعمق وتوافر أماكن تداول أوسع للأصول.

أدوات خصوصية Railgun وغسيل الأموال عبر السلاسل

سلط المحللون على السلسلة الذين يتتبعون اختراق upbit الضوء على استخدام Railgun، وهو نظام عقد ذكي يركز على الخصوصية. وأشار منشور تمت مشاركته على نطاق واسع إلى أن "قرصان Upbit يقوم بغسل الأموال من خلال Railgun وقد اجتاز 'إثبات البراءة ZK' الخاص بهم" ووصف الآلية بأنها نظام آلي يتحقق مما إذا كان العنوان ينتمي إلى فاعل خير باستخدام مزودي بيانات الطب الشرعي المتعددين.

ومع ذلك، أضاف نفس التعليق أن المستخدمين يمكنهم الاعتماد على مستكشف Railgun للتحقق من العناوين، مما يوضح كيف يمكن لأدوات الخصوصية وبراهين المعرفة الصفرية وطبقات الامتثال أن تتعايش بطريقة معقدة. ومع ذلك، فإن الحادث يؤكد أيضًا كيف يمكن لـ railgun zk laundering والأدوات المماثلة أن تعقد الإنفاذ عندما تتحرك الأموال بسرعة بين السلاسل والخلاطات.

يقول باحثو الأمن إن تكتيكات المتسللين، بما في ذلك غسيل الأموال عبر السلاسل، وتبادل التوكن، والقفزات عبر الجسور، جعلت التجميد في الوقت المناسب أكثر أهمية. علاوة على ذلك، يجادلون بأنه بدون تنسيق أفضل بين المنصات الرئيسية، سيظل تتبع أموال Solana المسروقة بعد وصولها إلى مراكز السيولة العالية مثل منصة بينانس أو المنصات الأخرى أمرًا صعبًا.

إصلاح التخزين البارد في Upbit بعد سرقة 44.5 مليار وون

كما ذكرنا سابقًا، تقوم Upbit بنقل جميع أصول العملاء تقريبًا إلى التخزين البارد بعد أن سرق المتسللون 44.5 مليار وون (حوالي 30 مليون دولار) من محفظة Solana الساخنة. أدى الاختراق إلى واحدة من أقوى استجابات الأمان حتى الآن من قبل منصة كبيرة، حيث قام المشغل Dunamu بتسريع عملية إصلاح شاملة للحفظ.

قالت Dunamu إن المنصة سترفع نسبة المحفظة الباردة إلى 99% وتقلل التعرض للمحفظة الساخنة إلى الصفر فعليًا. علاوة على ذلك، يتجاوز هذا بكثير المتطلبات القانونية في كوريا الجنوبية التي تنص على أن 80% من أموال المستخدمين يجب تخزينها دون اتصال، مما يضع نموذج Upbit كواحد من أكثر النماذج تحفظًا في السوق المحلية.

كانت المنصة تحتفظ بالفعل بنسبة 98.33% من الأصول في التخزين البارد في نهاية أكتوبر، وهي الأعلى بين المنصات المحلية. ومع ذلك، دفع الاختراق الإدارة للانتقال بشكل أقرب إلى نظام قائم بالكامل على التخزين البارد. من الناحية العملية، تم تصميم هذه الخطوة الكبيرة للتخزين البارد في Upbit للحد بشكل حاد من كمية الكريبتو التي يمكن الوصول إليها للمهاجمين عبر الإنترنت في أي وقت.

تحقيقات اختراق Upbit، منصة بينانس، وشكوك مجموعة لازاروس

في غضون ذلك، أطلقت السلطات الكورية الجنوبية تحقيقًا رسميًا في اختراق منصة upbit. وقد استشهدت التقارير المحلية بتقييمات استخباراتية مبكرة تربط الاختراق بمجموعة لازاروس التابعة لكوريا الشمالية، وهي منظمة إجرامية إلكترونية مرتبطة بالفعل بالعديد من سرقات الكريبتو الكبرى في السنوات الأخيرة.

ومع ذلك، لم يصدر المسؤولون بعد أدلة عامة قاطعة تدعم ادعاءات مجموعة لازاروس. يواصل المحققون تتبع تدفقات الأموال على Solana و بلوكتشين الإيثريوم، بما في ذلك التحويلات من خلال أدوات الخصوصية، في محاولة لبناء صورة أكثر اكتمالاً للعملية والمستفيدين النهائيين منها.

باختصار، كشفت حادثة Upbit عن ثغرات حرجة في تنسيق المنصات العالمية، من التجميد المتأخر إلى المراقبة المحدودة عبر السلاسل. مع دراسة المنظمين والمنصات والباحثين للتداعيات، يتزايد الضغط من أجل آليات دولية أكثر مرونة يمكنها وقف الأموال المسروقة في غضون دقائق، وليس ساعات، عندما يحدث الهجوم الكريبتو واسع النطاق التالي.

قد يعجبك أيضاً

انهيار البيتكوين بقيمة 3 آلاف دولار في دقائق مع انفجار التصفيات مجدداً يوم الجمعة

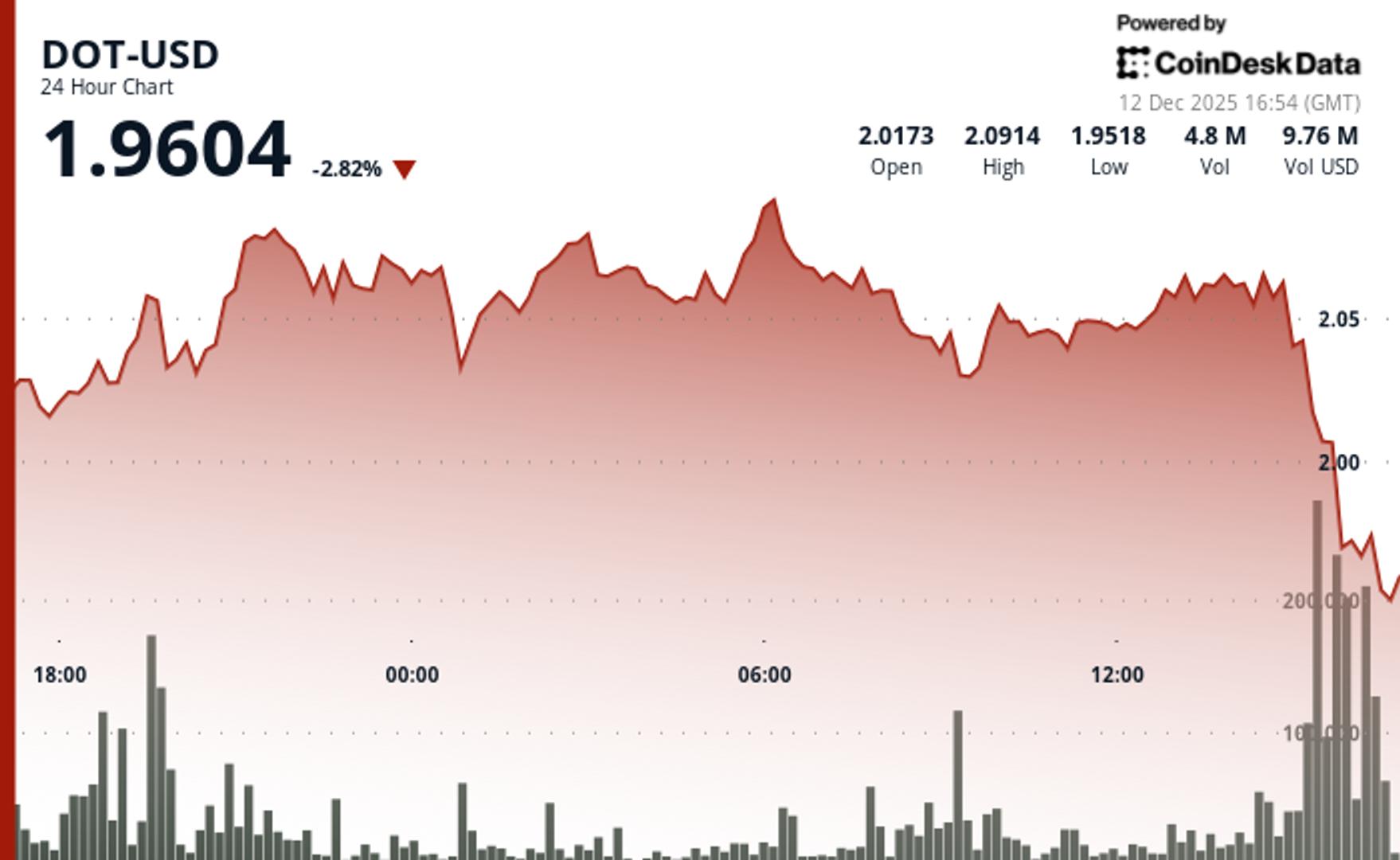

انخفاض DOT بنسبة 2% بعد كسر الدعم الرئيسي

نسخ الرابطX (تويتر)لينكد إنفيسبوكالبريد الإلكتروني