زاك إكس بي تي: بعد الاختراق العكسي لمعدات القراصنة الكوريين الشماليين، أفهم "وضع عملهم"

بواسطة ZachXBT

تجميع بواسطة Azuma، Daily Planet

ملاحظة المحرر: لطالما شكل قراصنة كوريا الشمالية تهديدًا كبيرًا لسوق العملات المشفرة. في الماضي، كان بإمكان الضحايا ومتخصصي أمن الصناعة فقط استنتاج أنماط سلوك قراصنة كوريا الشمالية من خلال الهندسة العكسية للحوادث الأمنية ذات الصلة. ومع ذلك، بالأمس، استشهد المحقق الشهير على السلسلة ZachXBT، في تغريدة حديثة، بتحقيق وتحليل قام به قرصان القبعة البيضاء الذي قام باختراق قراصنة كوريا الشمالية بشكل عكسي. يكشف هذا التحليل الاستباقي عن أساليب عمل قراصنة كوريا الشمالية لأول مرة، مما قد يوفر رؤى إيجابية للتدابير الأمنية الاستباقية لمشاريع الصناعة.

فيما يلي النص الكامل لـ ZachXBT، الذي جمعته Odaily Planet Daily.

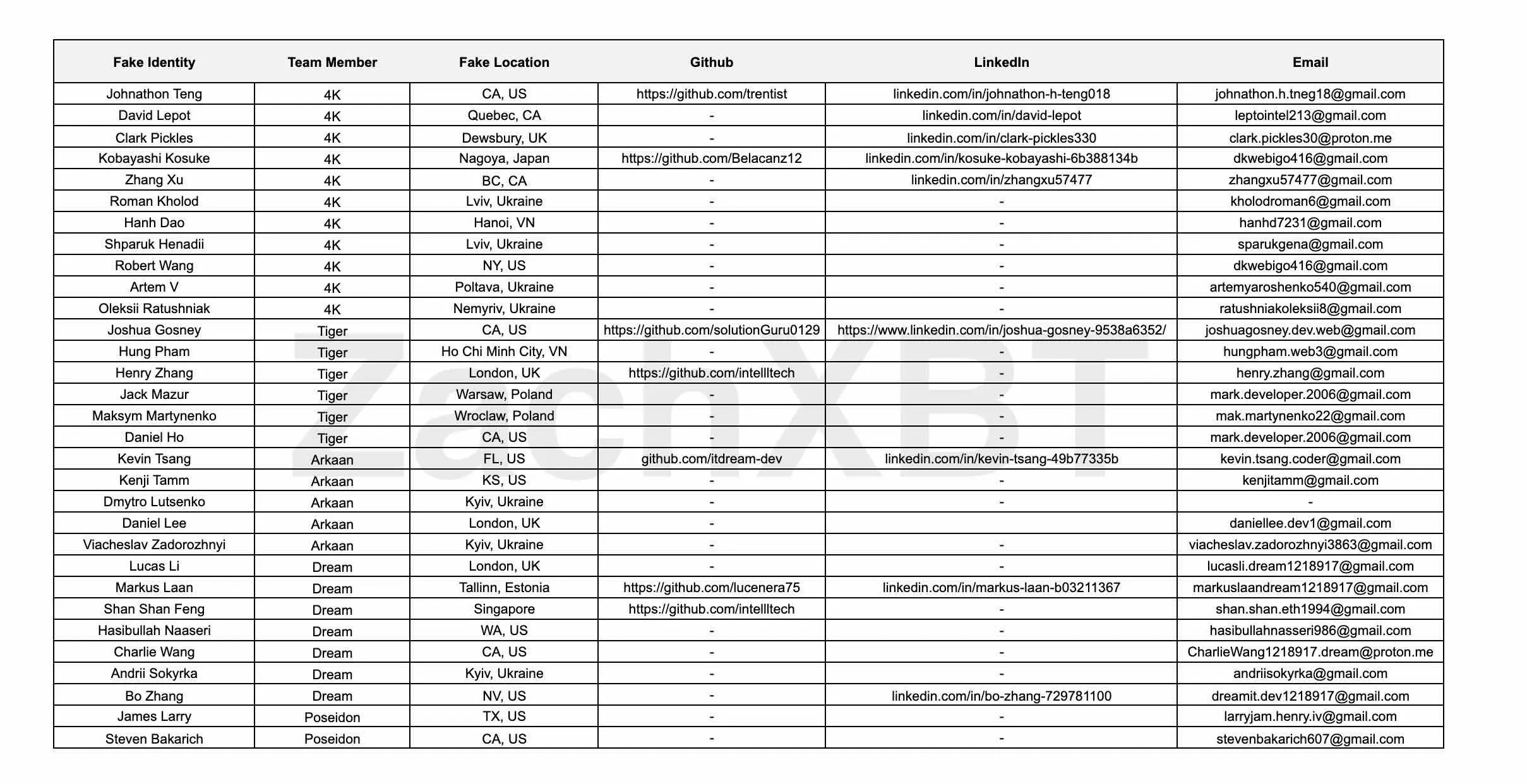

قام قرصان مجهول مؤخرًا باختراق جهاز عامل تكنولوجيا المعلومات كوري شمالي، كاشفًا كيف عمل فريق تقني مكون من خمسة أشخاص بأكثر من 30 هوية مزيفة، باستخدام بطاقات هوية حكومية مزيفة وحسابات Upwork و LinkedIn مشتراة للتسلل إلى مشاريع تطوير مختلفة.

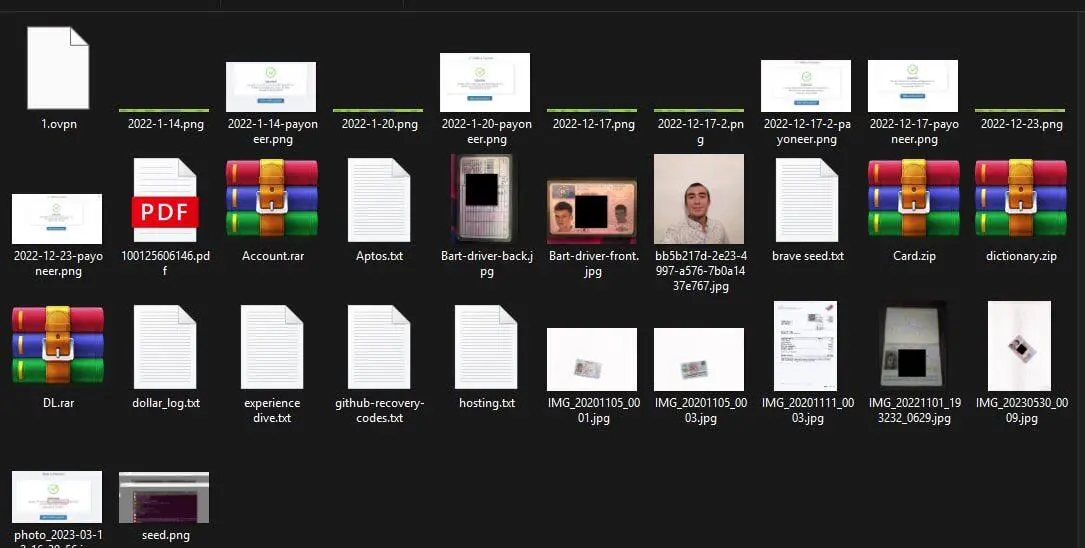

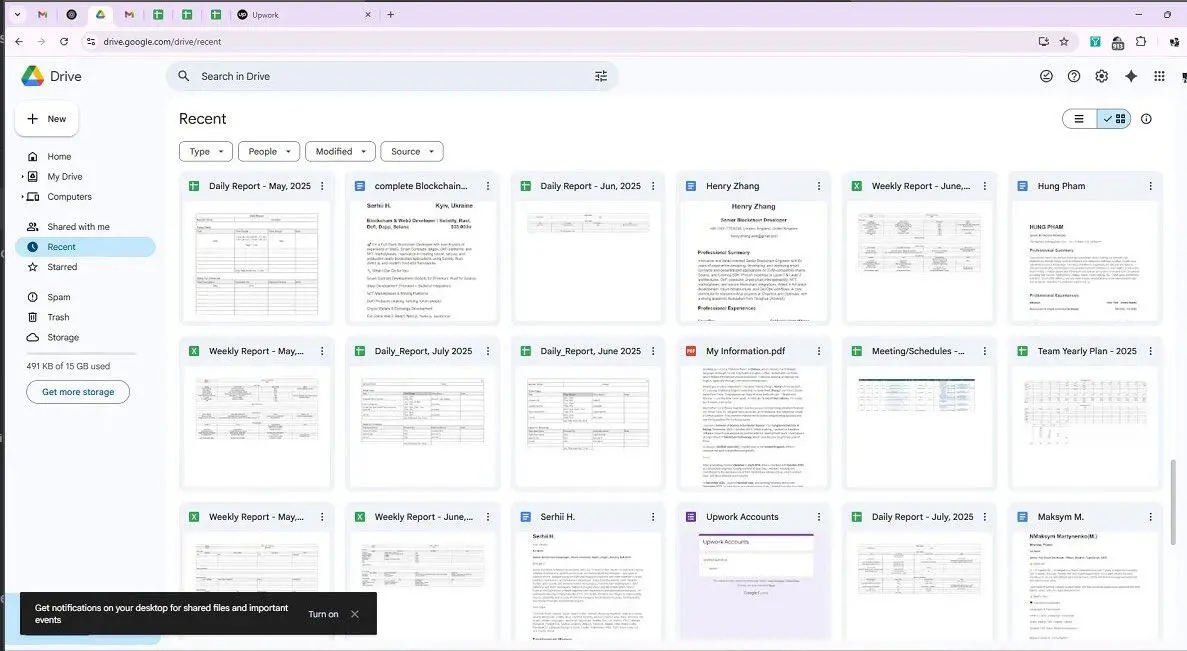

حصل المحققون على بيانات Google Drive وملفات تعريف متصفح Chrome ولقطات شاشة للجهاز، والتي كشفت أن الفريق اعتمد بشكل كبير على أدوات Google لتنسيق جداول العمل وتعيين المهام وإدارة الميزانيات، مع إجراء جميع الاتصالات باللغة الإنجليزية.

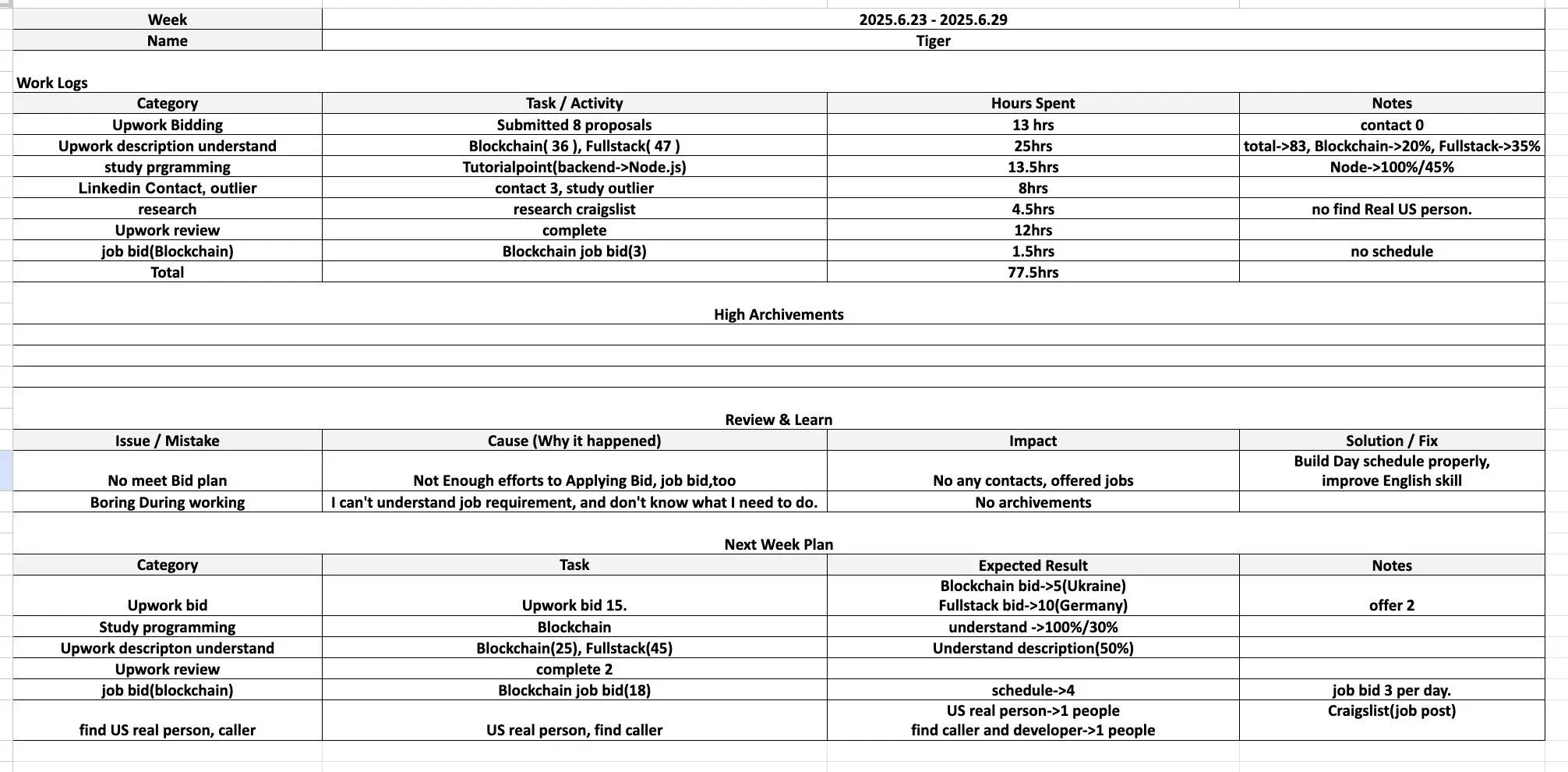

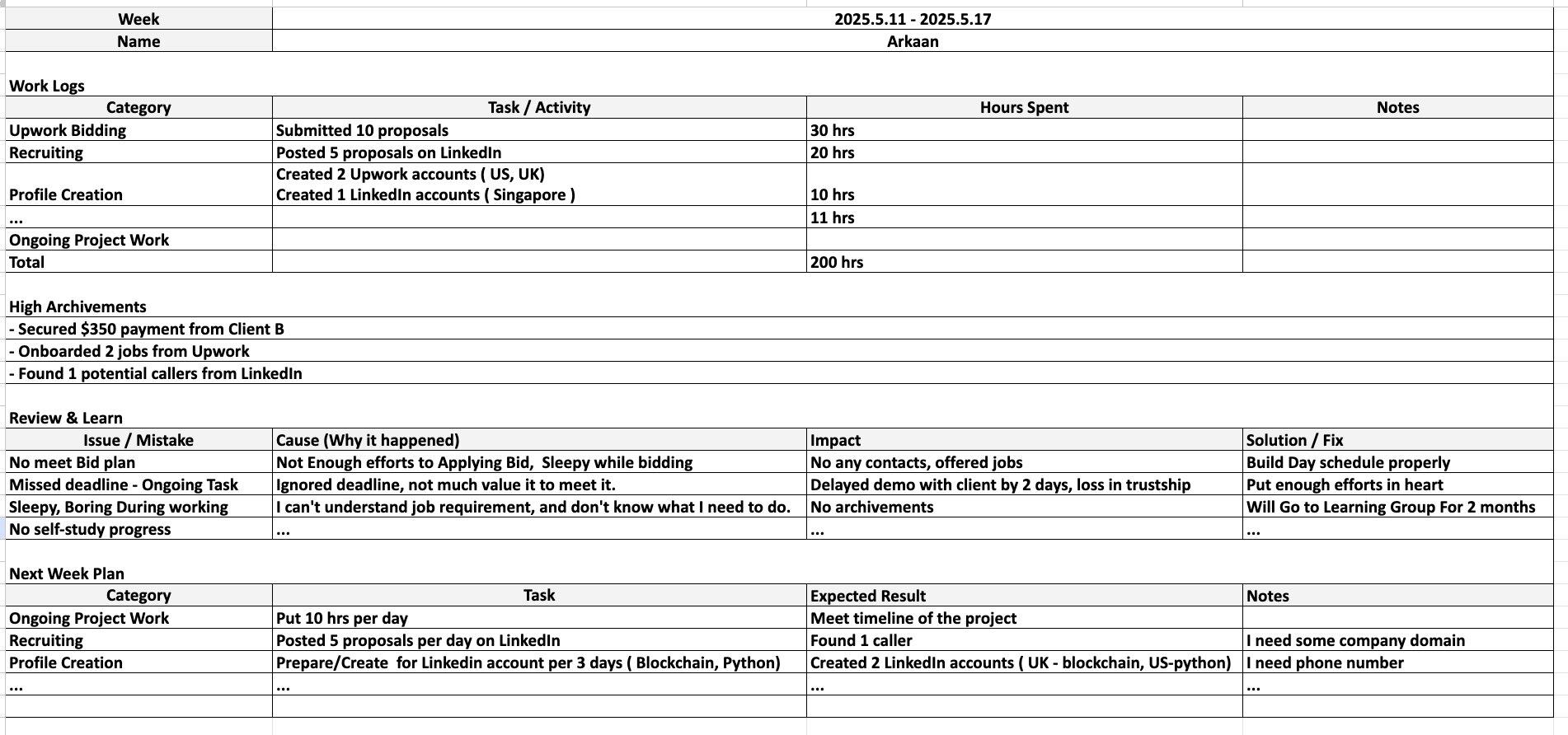

كشف تقرير أسبوعي من عام 2025 عن أنماط عمل فريق القراصنة والصعوبات التي واجهوها. على سبيل المثال، اشتكى أحد الأعضاء من "عدم فهم متطلبات الوظيفة وعدم معرفة ما يجب القيام به"، لكن الحل المقابل كان "كرس نفسك واعمل بجد أكبر".

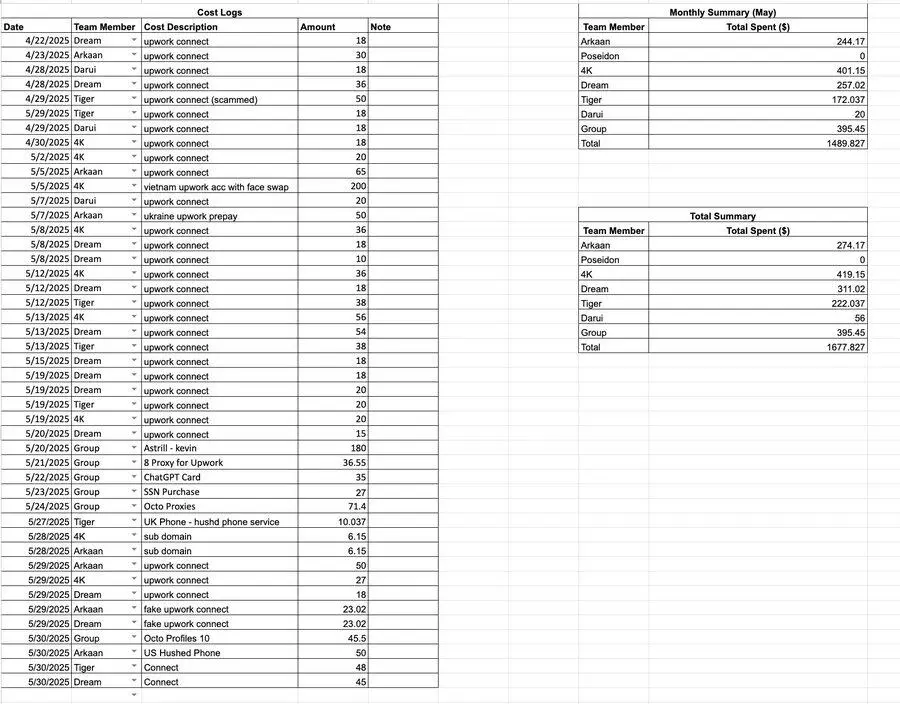

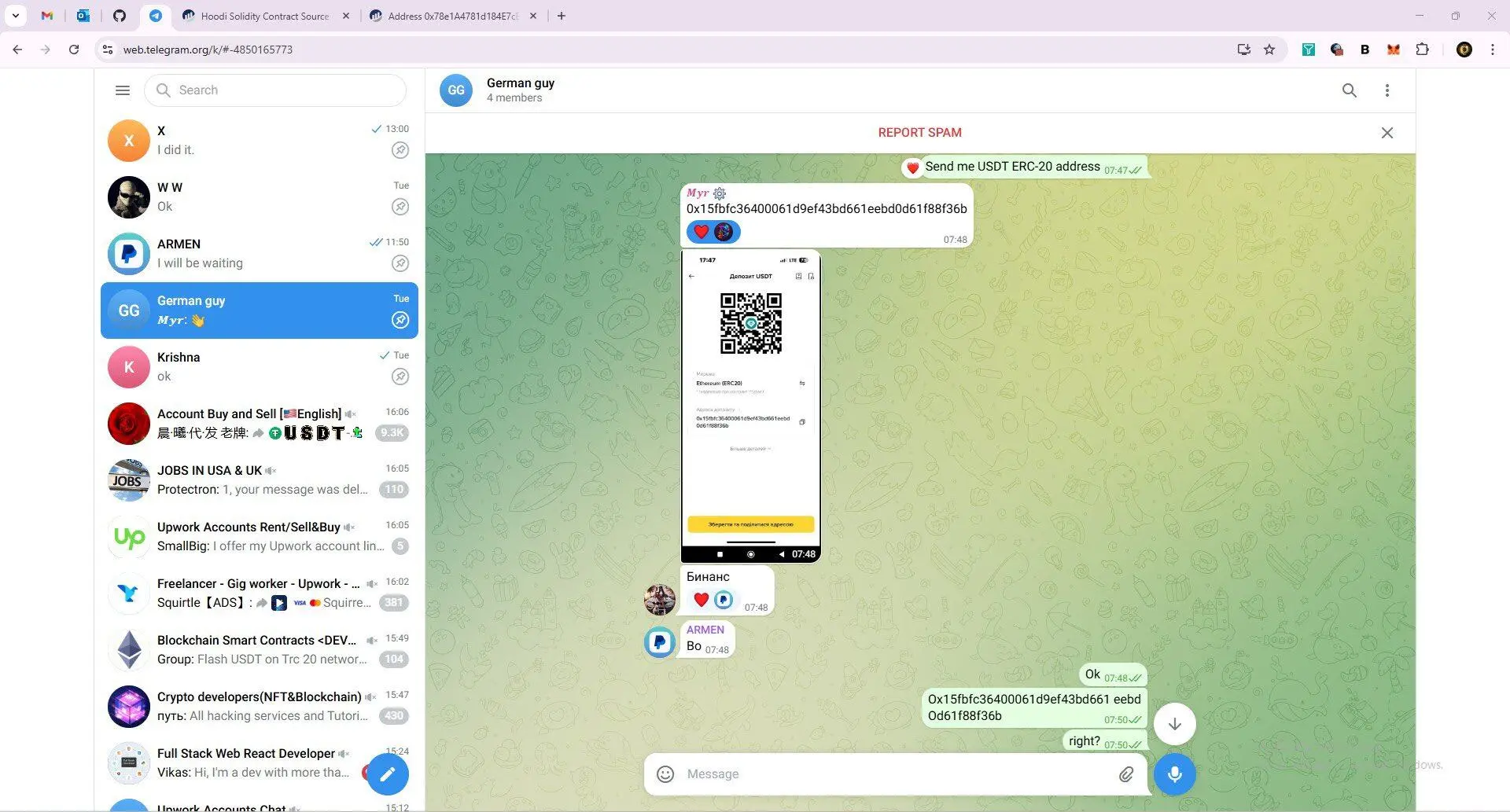

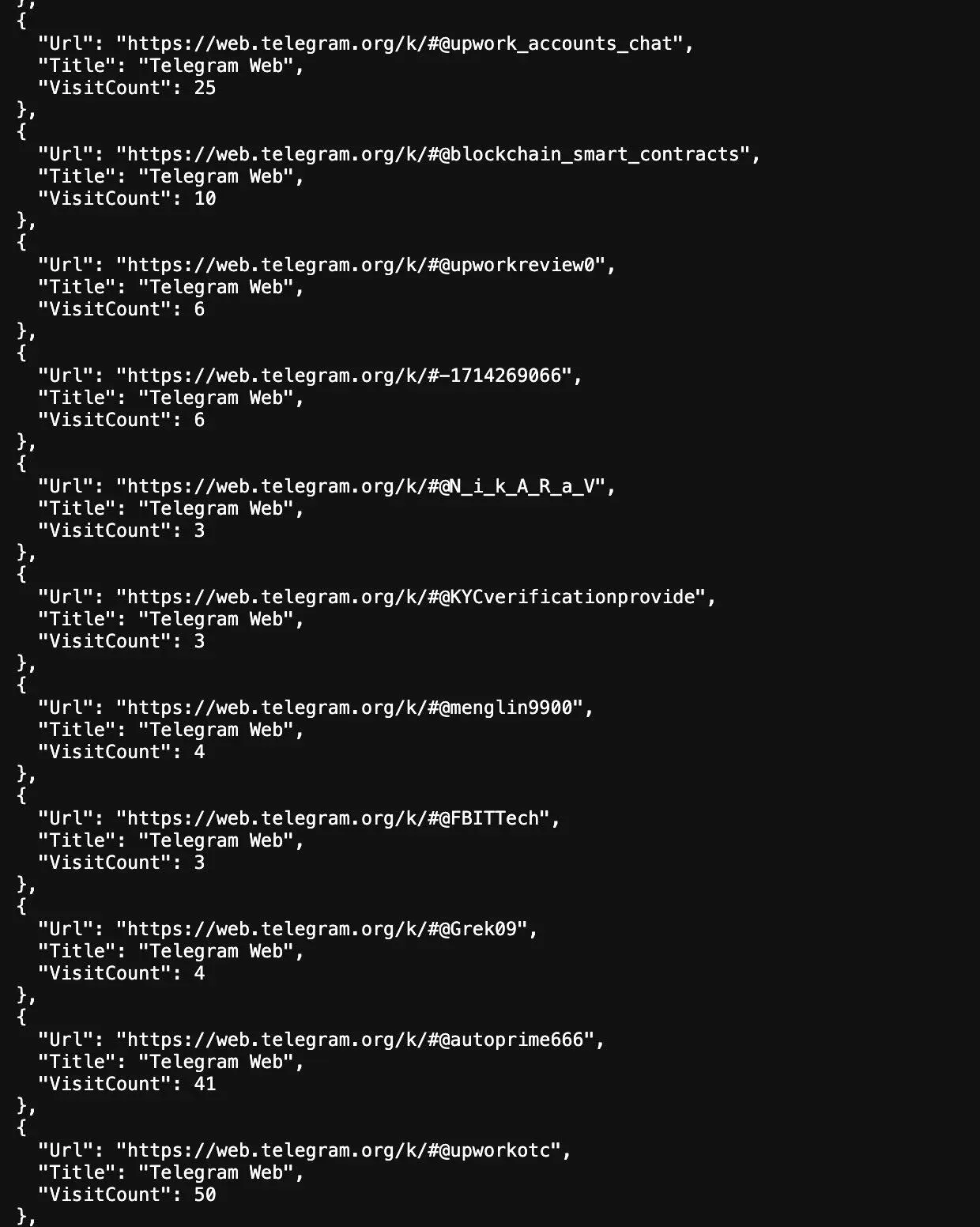

تظهر سجلات النفقات المفصلة أن بنود نفقاتهم تشمل شراء أرقام الضمان الاجتماعي (SSNs)، ومعاملات حسابات Upwork و LinkedIn، واستئجار أرقام الهواتف، والاشتراك في خدمات الذكاء الاصطناعي، واستئجار أجهزة الكمبيوتر، وشراء خدمات VPN/الوكيل.

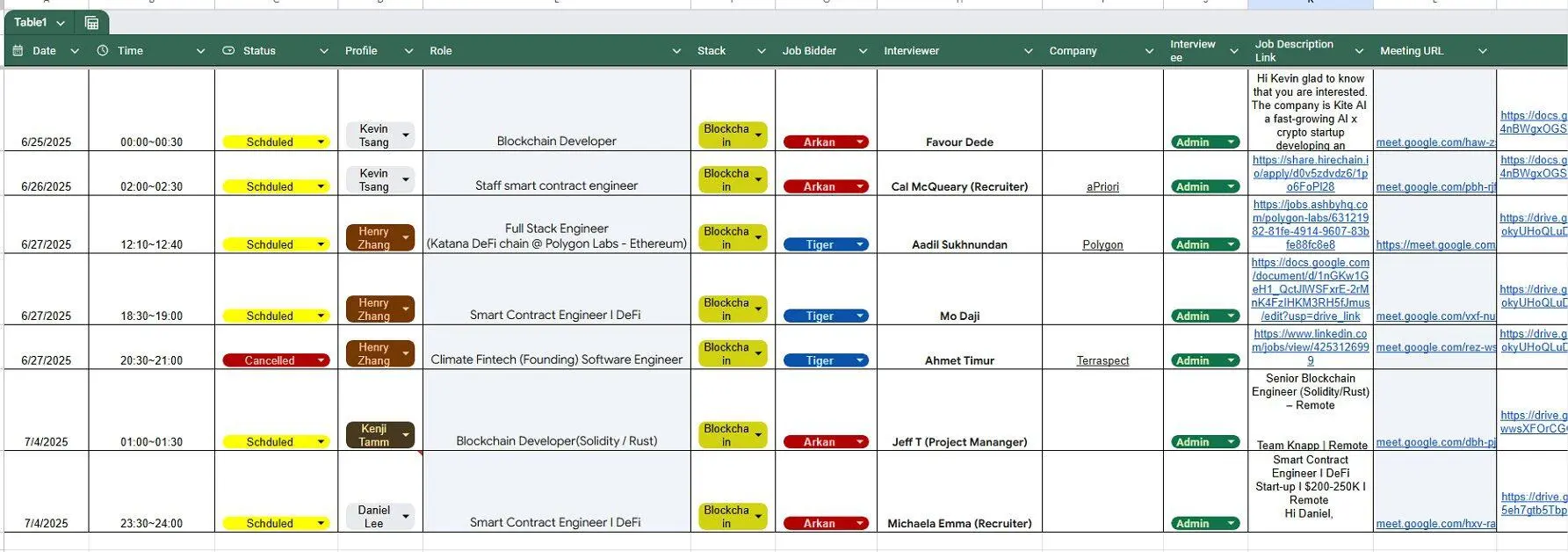

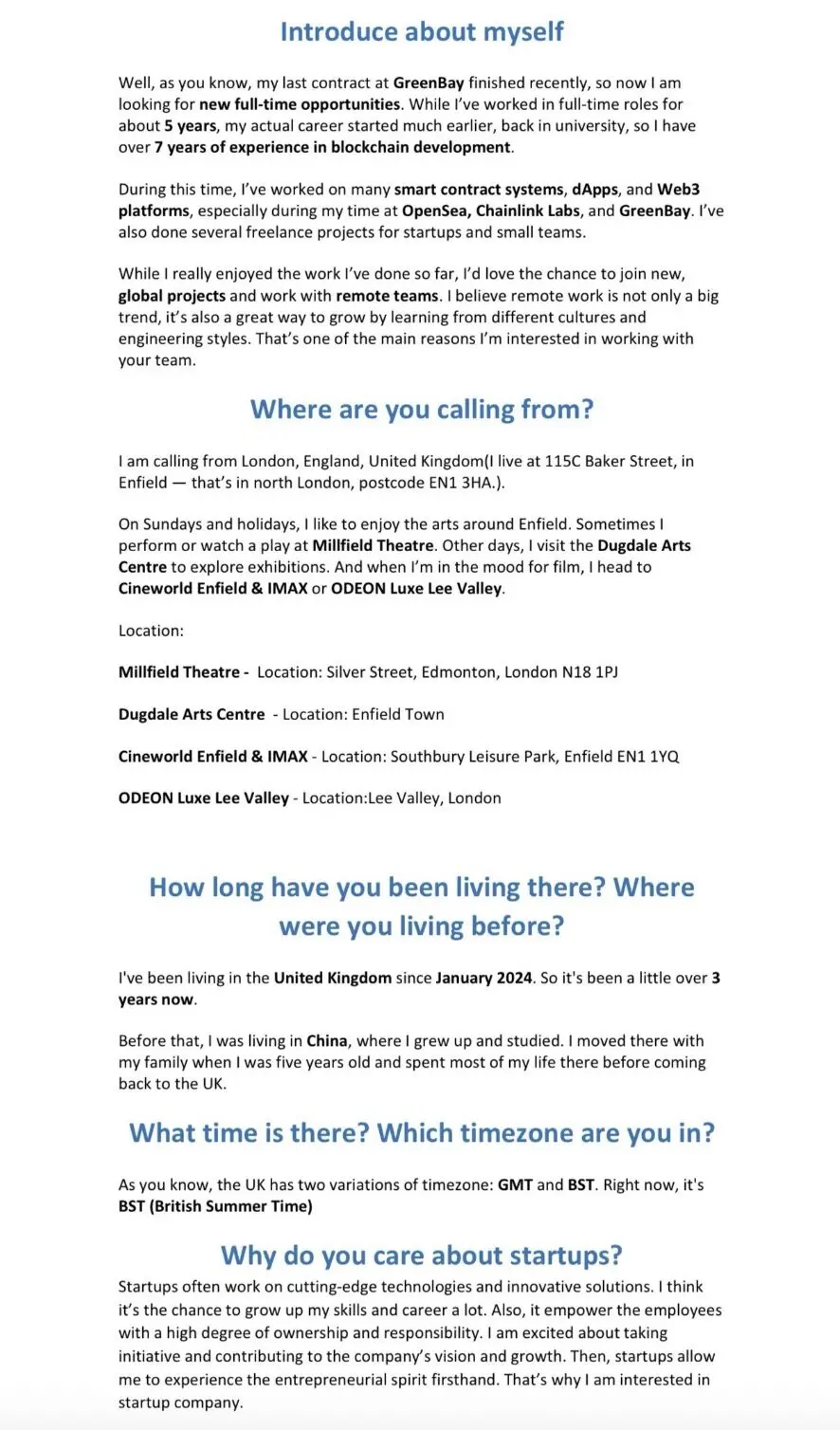

فصّلت إحدى جداول البيانات الجدول الزمني والنصوص للاجتماعات التي حضرها "هنري تشانغ" الوهمي. كشفت العملية أن عمال تكنولوجيا المعلومات الكوريين الشماليين هؤلاء كانوا يشترون أولاً حسابات Upwork و LinkedIn، ويستأجرون معدات الكمبيوتر، ثم يكملون العمل الخارجي باستخدام أداة التحكم عن بُعد AnyDesk.

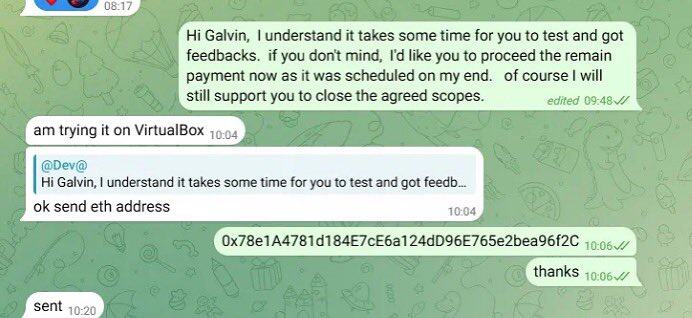

أحد عناوين المحفظة التي يستخدمونها لإرسال واستلام الأموال هو:

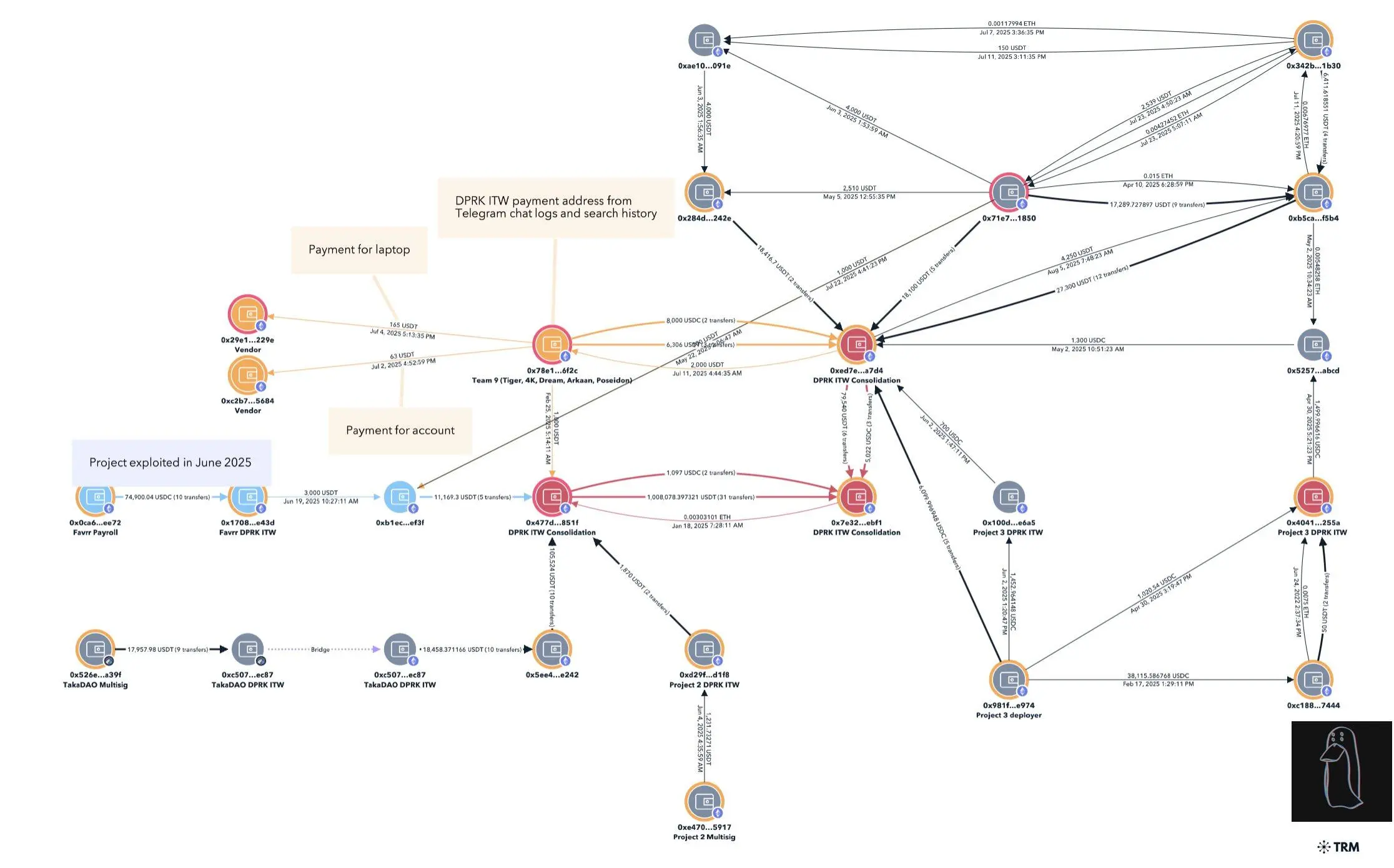

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

يرتبط هذا العنوان ارتباطًا وثيقًا بهجوم بروتوكول Favrr البالغ 680,000 دولار في يونيو 2025. تم تأكيد لاحقًا أن المدير التقني والمطورين الآخرين كانوا عمال تكنولوجيا معلومات كوريين شماليين بأوراق اعتماد مزورة. تم استخدام هذا العنوان أيضًا لتحديد موظفي تكنولوجيا المعلومات الكوريين الشماليين المتورطين في مشاريع تسلل أخرى.

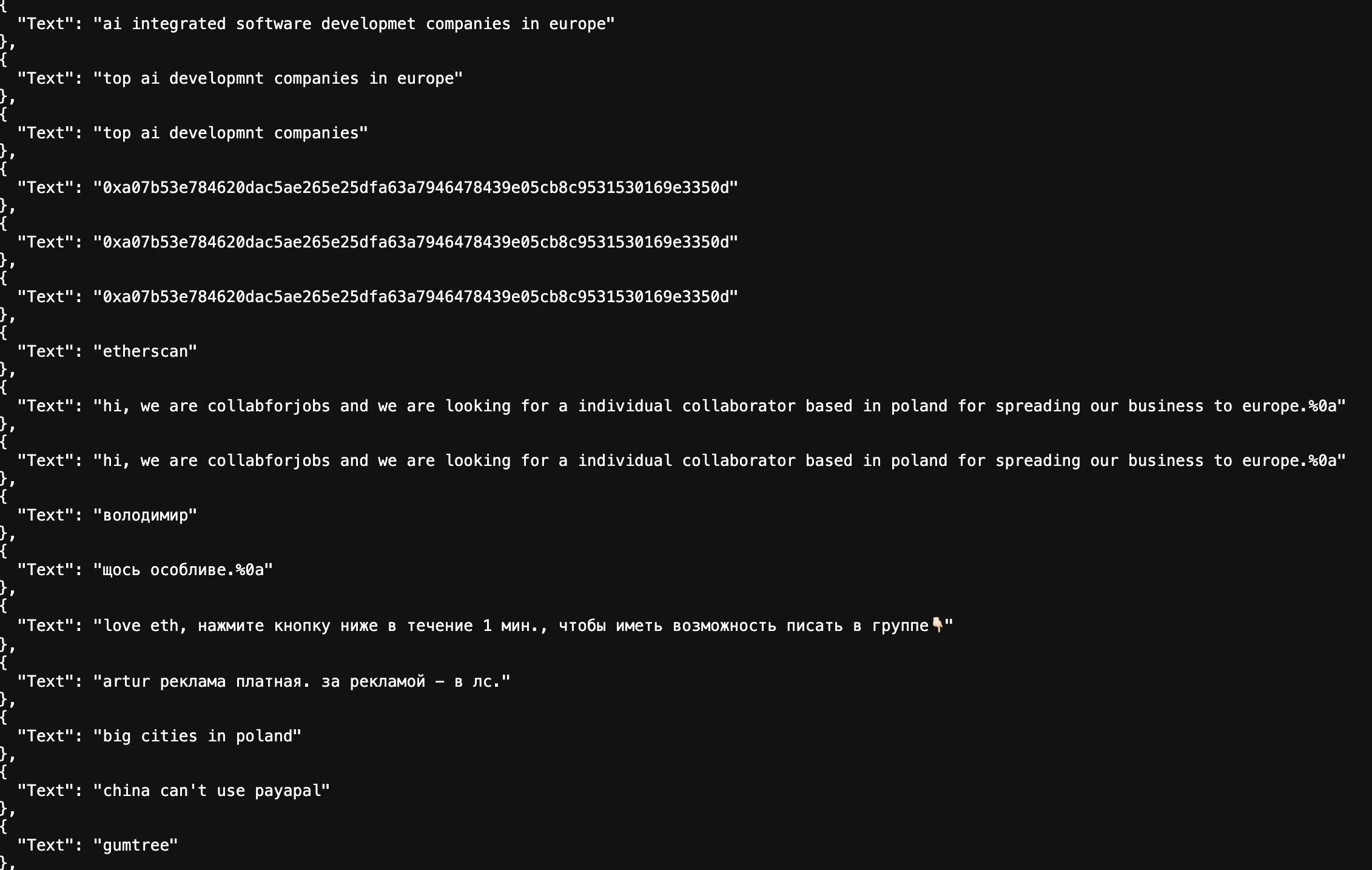

وجد الفريق أيضًا الأدلة الرئيسية التالية في سجلات البحث وتاريخ المتصفح الخاص بهم.

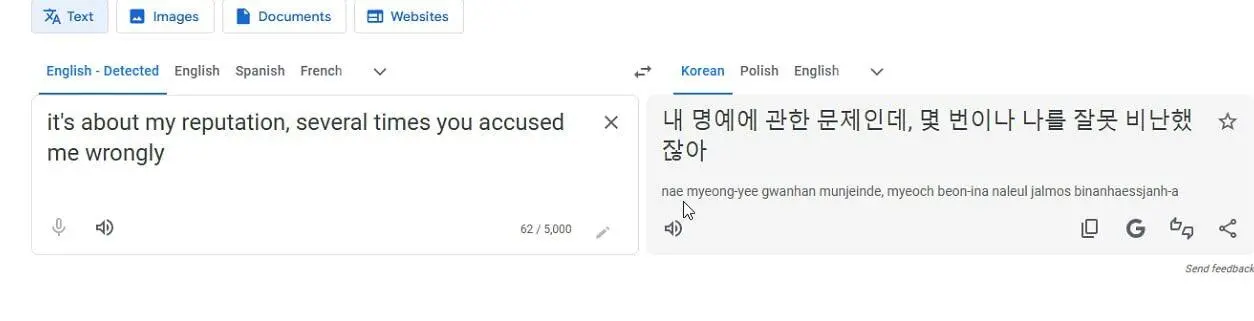

قد يسأل المرء، "كيف يمكننا التأكد من أنهم من كوريا الشمالية؟" بالإضافة إلى جميع المستندات المزورة المفصلة أعلاه، يُظهر سجل البحث الخاص بهم أيضًا أنهم يستخدمون Google Translate بشكل متكرر ويترجمون إلى الكورية باستخدام عنوان IP روسي.

حاليًا، التحديات الرئيسية للشركات في منع عمال تكنولوجيا المعلومات الكوريين الشماليين هي كما يلي:

- نقص التعاون المنهجي: هناك نقص في آليات مشاركة المعلومات والتعاون الفعالة بين مقدمي خدمات المنصات والشركات الخاصة؛

- إشراف صاحب العمل: غالبًا ما تصبح فرق التوظيف دفاعية بعد تلقي تحذيرات المخاطر، أو حتى ترفض التعاون في التحقيقات؛

- تأثير الميزة العددية: على الرغم من أن وسائلها التقنية ليست معقدة، إلا أنها تستمر في اختراق سوق العمل العالمي بقاعدتها الضخمة من الباحثين عن عمل؛

- قنوات تحويل التمويل: غالبًا ما تُستخدم منصات الدفع مثل Payoneer لتحويل دخل العملات الورقية من أعمال التطوير إلى عملات مشفرة؛

لقد قدمت المؤشرات التي تحتاج إلى اهتمام عدة مرات. إذا كنت مهتمًا، يمكنك الاطلاع على تغريداتي السابقة. لن أكررها هنا.

قد يعجبك أيضاً

أليكس إيالا ستقاتل من أجل ذهبية الفردي في ألعاب جنوب شرق آسيا ولكن ليس ضد جانيس تجين

سهم بوينج (BA): ارتفاع طفيف مع مراقبة المستثمرين لامتثال طائرات MAX وبيانات الوظائف