Neuer Android-Angriff 'Pixnapping' bedroht Krypto Wallet-Sicherheit

Der Angriff namens Pixnapping funktioniert, indem er das, was auf Ihrem Bildschirm angezeigt wird, Pixel für Pixel liest – ohne spezielle Berechtigungen zu benötigen.

Wie der Angriff funktioniert

Pixnapping nutzt Schwachstellen in der Art und Weise, wie Android Informationen auf Ihrem Bildschirm anzeigt. Ein Forschungsteam der UC Berkeley, Carnegie Mellon und anderer Universitäten entdeckte, dass bösartige Apps sensible Daten rekonstruieren können, indem sie winzige Zeitunterschiede bei der Darstellung von Pixeln messen.

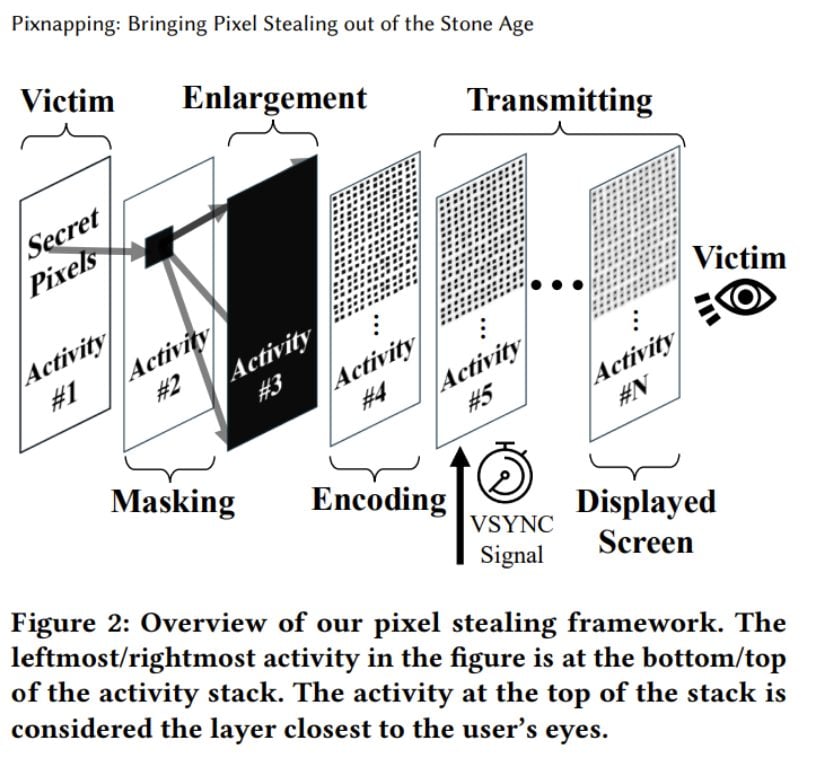

Der Angriff erfolgt in drei Schritten. Erstens löst eine bösartige App eine andere App (wie Google Authenticator) aus, um sensible Informationen anzuzeigen. Zweitens überlagert sie halbtransparente Fenster und verwendet Androids Blur-API, um einzelne Pixel zu manipulieren. Drittens misst sie Renderzeiten durch eine Hardware-Schwachstelle namens GPU.zip, um Pixelwerte nacheinander zu stehlen.

Quelle: pixnapping.com

Stellen Sie sich vor, es ist wie ein Screenshot, aber anstatt den gesamten Bildschirm auf einmal zu erfassen, rekonstruiert der Angreifer das Bild Pixel für Pixel, indem er misst, wie lange jedes einzelne zum Zeichnen braucht. Die bösartige App benötigt keine Bildschirmaufnahmeberechtigungen oder Benachrichtigungszugriff – sie nutzt einfach Standard-Android-Funktionen, die die meisten Apps verwenden können.

Ergebnisse von Tests in der realen Welt

Forscher testeten Pixnapping auf fünf Geräten: Google Pixel 6, 7, 8 und 9 sowie Samsung Galaxy S25. Alle liefen mit Android-Versionen 13 bis 16. Die Ergebnisse waren besorgniserregend für Pixel-Besitzer. Auf Pixel-Geräten konnte der Angriff vollständige sechsstellige 2FA-Codes in 73% der Versuche auf dem Pixel 6, 53% auf dem Pixel 7 und 9 und 29% auf dem Pixel 8 erfolgreich wiederherstellen. Die Wiederherstellungszeiten lagen zwischen 14 und 26 Sekunden – deutlich innerhalb des 30-Sekunden-Fensters, in dem die meisten Authentifizierungscodes gültig bleiben.

Interessanterweise erwies sich das Samsung Galaxy S25 als widerstandsfähiger. Forscher konnten auf diesem Gerät aufgrund von Störungen in seiner Grafikhardware keine Codes innerhalb von 30 Sekunden wiederherstellen. Das Team demonstrierte erfolgreichen Datendiebstahl aus beliebten Apps, darunter Google Authenticator, Signal, Venmo, Gmail und Google Maps. Jede auf dem Bildschirm sichtbare Information wird angreifbar, von privaten Nachrichten bis hin zu Standortdaten.

Kritische Bedrohung für Krypto-Wallets

Für Kryptowährungsbesitzer stellt diese Schwachstelle ein großes Risiko dar. Wallet-Seed-Phrasen – die 12 oder 24 Wörter, die vollständigen Zugriff auf Ihre Krypto gewähren – sind besonders anfällig, da Benutzer sie typischerweise angezeigt lassen, während sie sie zur Sicherung aufschreiben.

Während das Stehlen einer vollständigen 12-Wort-Phrase länger dauert als das Abgreifen eines 2FA-Codes, bleibt der Angriff wirksam, wenn die Phrase sichtbar bleibt. Sobald Angreifer Ihre Seed-Phrase haben, kontrollieren sie Ihre gesamte Wallet. Keine zusätzlichen Passwörter oder Sicherheitsmaßnahmen können sie davon abhalten, Ihre Gelder abzuziehen.

Hardware-Wallets bleiben die sicherste Option, da sie niemals Seed-Phrasen auf internetfähigen Geräten anzeigen. Die privaten Schlüssel bleiben im Hardware-Gerät isoliert und signieren Transaktionen, ohne sensible Informationen auf Ihrem Telefon oder Computer preiszugeben.

Aktueller Patch-Status

Google erfuhr im Februar 2025 von Pixnapping und wies ihm CVE-2025-48561 zu, mit einer Einstufung als hoher Schweregrad. Das Unternehmen veröffentlichte im September 2025 eine teilweise Behebung, indem es begrenzte, wie oft Apps Unschärfeeffekte verwenden können – eine Schlüsselkomponente des Angriffs.

Forscher fanden jedoch einen Workaround, der Googles ersten Patch umgeht. Google bestätigte, dass es im Dezember 2025 ein weiteres Update im Sicherheitsbulletin veröffentlichen wird, um die verbleibenden Schwachstellen zu beheben.

Die gute Nachricht: Google berichtet, dass es keine Hinweise auf Angriffe in der realen Welt gibt, die Pixnapping nutzen. Ihre Play Store-Sicherheitssysteme haben keine bösartigen Apps entdeckt, die diese Schwachstelle ausnutzen. Aber der Angriff bleibt auf nicht gepatchten Geräten möglich.

Samsung-Geräte erhielten ebenfalls den September-Patch. Forscher informierten Samsung, dass Googles erster Patch nicht ausreichte, um Samsung-Geräte vor dem ursprünglichen Angriff zu schützen. Beide Unternehmen koordinieren weiterhin zusätzliche Schutzmaßnahmen.

Schutz Ihrer Vermögenswerte

Es gibt noch keine speziellen Maßnahmen für einzelne Apps, um sich gegen Pixnapping zu verteidigen. Die Korrekturen müssen von Google und Samsung auf Systemebene kommen. In der Zwischenzeit können mehrere Schritte Ihr Risiko reduzieren:

Installieren Sie Sicherheitsupdates sofort, wenn sie eintreffen. Der Dezember-Patch sollte den Schutz für kompatible Geräte erheblich verbessern.

Laden Sie Apps nur aus dem Google Play Store herunter und vermeiden Sie unbekannte APK-Dateien von Websites oder Drittanbietern. Überprüfen Sie, welche Berechtigungen Ihre Apps anfordern – obwohl Pixnapping keine speziellen Berechtigungen benötigt, verbessert die Begrenzung des App-Zugriffs dennoch die Gesamtsicherheit.

Zeigen Sie Krypto-Wallet-Seed-Phrasen nach Möglichkeit niemals auf einem internetfähigen Gerät an. Schreiben Sie sie sofort auf Papier, anstatt sie auf dem Bildschirm zu lassen. Besser noch, verwenden Sie eine Hardware-Wallet für die Aufbewahrung bedeutender Kryptowährungsbestände.

Berücksichtigen Sie die breitere Sicherheitslandschaft. In diesem Jahr gab es große Krypto-Diebstähle, mit Milliarden, die durch verschiedene Angriffe verloren gingen. Mobile Sicherheit stellt nur eine von vielen Schwachstellen dar.

Das größere Bild

Pixnapping offenbart grundlegende Schwächen in der Art und Weise, wie Android Fensterschichtung und Grafikrendering handhabt. Der Angriff nutzt die Datenkompression in Mali-GPUs, die von Pixel-Telefonen verwendet werden – Kompression erzeugt Zeitvariationen, die Informationen über Pixelwerte preisgeben.

Andere Android-Telefonhersteller stehen wahrscheinlich vor ähnlichen Risiken, da die notwendigen Mechanismen im gesamten Android-Ökosystem existieren. Das Forschungsteam hat noch nicht alle Marken getestet, aber die Kern-APIs, die den Angriff ermöglichen, sind Standard-Android-Funktionen.

Die zugrunde liegende GPU.zip-Hardware-Schwachstelle bleibt ungepatcht. Kein GPU-Hersteller hat sich verpflichtet, das Kompressions-Timing-Leck zu beheben, das Pixnapping ermöglicht.

Forscher werden ihren Proof-of-Concept-Code auf GitHub veröffentlichen, sobald Patches weit verbreitet sind.

Fazit

Pixnapping zeigt, dass selbst Apps ohne verdächtige Berechtigungen ernsthafte Bedrohungen darstellen können. Für Krypto-Benutzer ist die Botschaft klar: Halten Sie Seed-Phrasen von Ihrem Telefon fern. Verwenden Sie Hardware-Wallets für ernsthafte Bestände. Installieren Sie Updates umgehend. Und denken Sie daran, dass Komfort oft im Widerspruch zur Sicherheit steht – der Schutz Ihrer Krypto erfordert zusätzliche Schritte, die sich vielleicht unbequem anfühlen könnten, aber Sie vor einem Totalverlust bewahren könnten.

Das könnte Ihnen auch gefallen

Top 5 Gründe: Warum das erste Quartal 2026 einen massiven Krypto-Bullenmarkt auslösen könnte

Eingefrorene Gelder in Brüssel: Moskau verklagt Euroclear auf fast 200 Milliarden Euro