ZachXBT: Después de hackear de forma reversa el equipo de los hackers norcoreanos, entiendo su "modo de trabajo"

Por ZachXBT

Compilado por Azuma, Daily Planet

Nota del editor: Los hackers norcoreanos siempre han sido una gran amenaza para el mercado de criptomonedas. En el pasado, las víctimas y los profesionales de seguridad de la industria solo podían inferir los patrones de comportamiento de los hackers norcoreanos mediante ingeniería inversa de incidentes de seguridad relacionados. Sin embargo, ayer, el reconocido detective on-chain ZachXBT, en un tweet reciente, citó una investigación y análisis de un hacker de sombrero blanco que hackeó a los hackers norcoreanos mediante ingeniería inversa. Este análisis proactivo revela por primera vez los métodos de trabajo de los hackers norcoreanos, potencialmente proporcionando información positiva sobre medidas de seguridad preventivas para proyectos de la industria.

El siguiente es el texto completo de ZachXBT, compilado por Odaily Planet Daily.

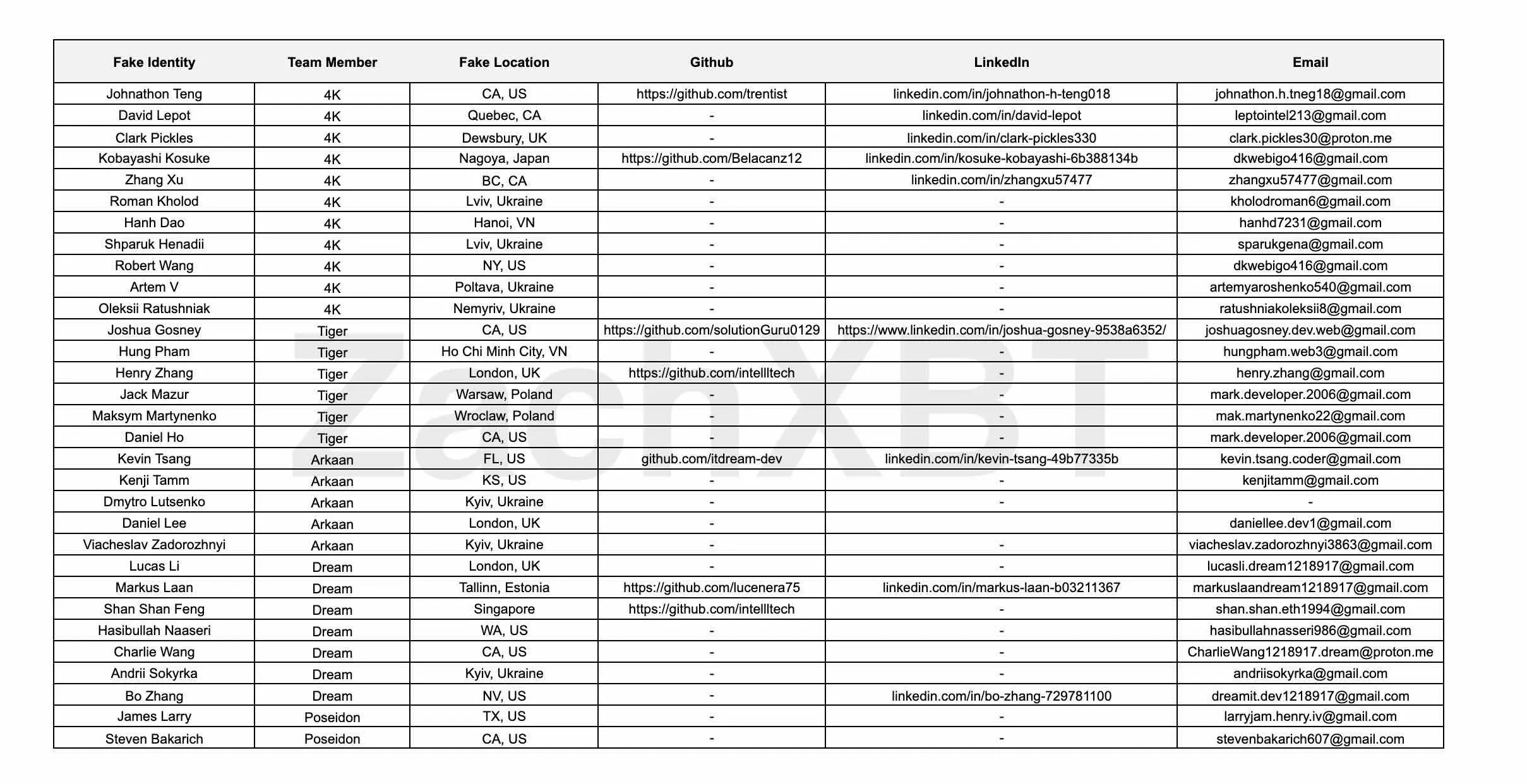

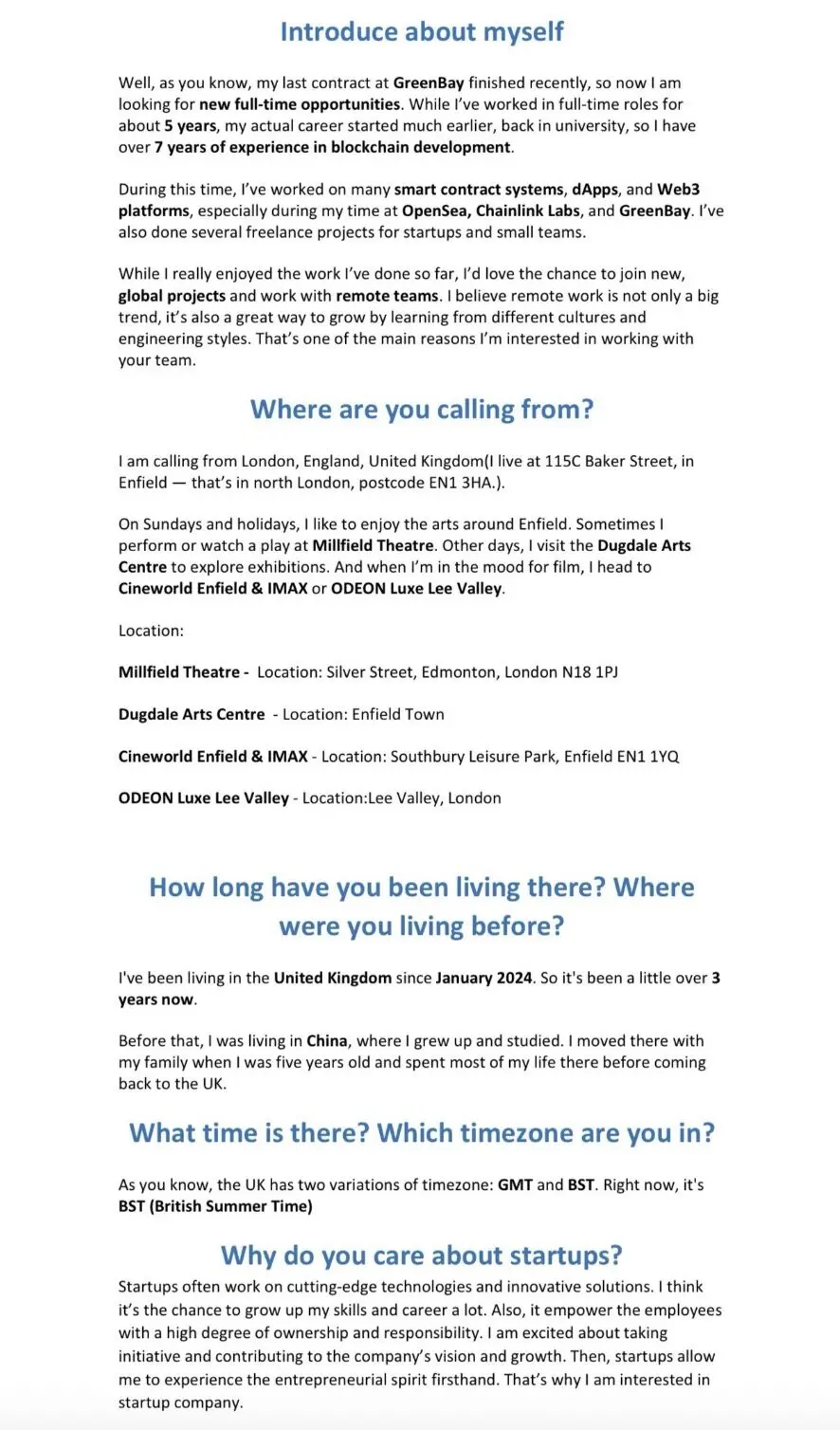

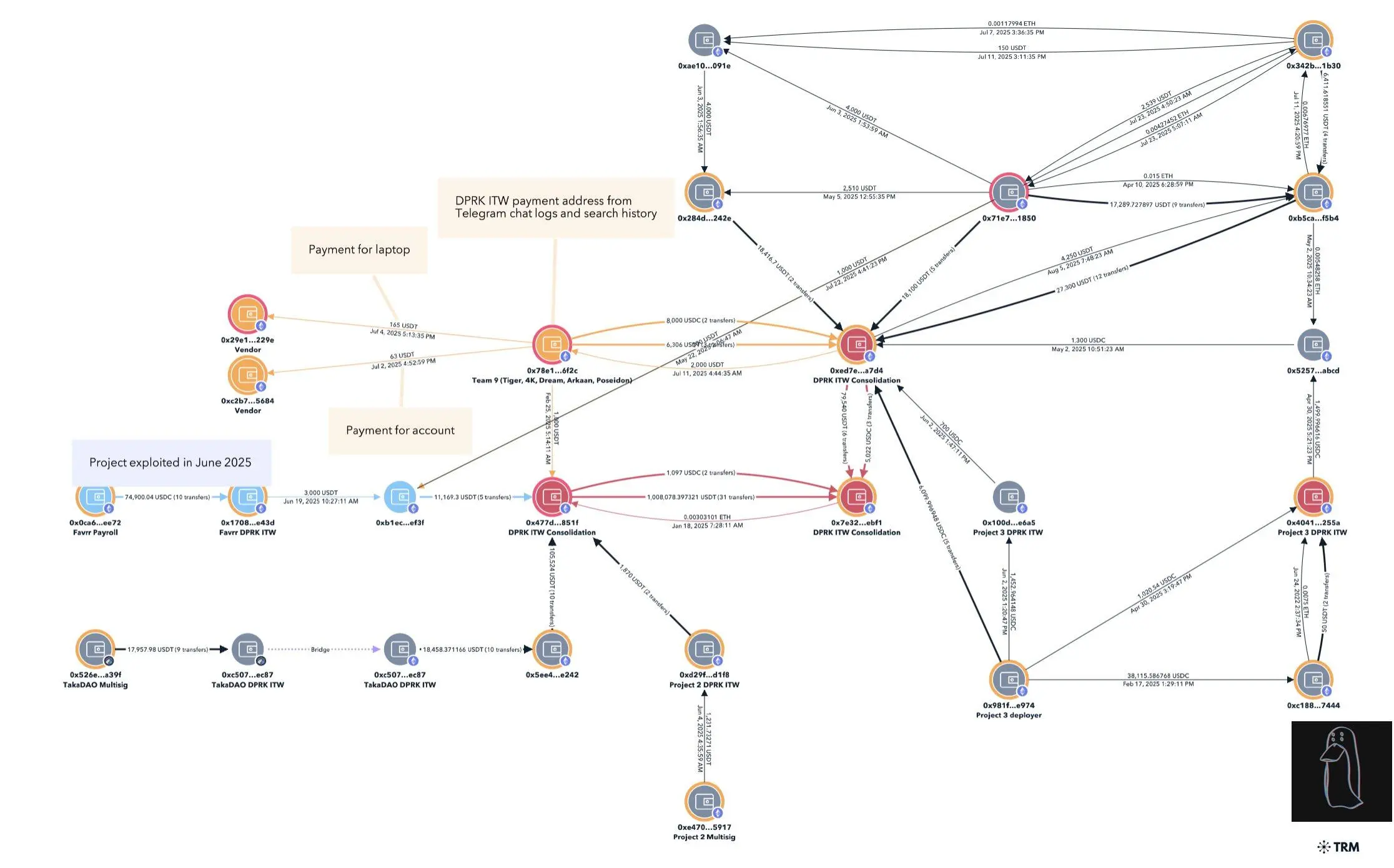

Un hacker anónimo comprometió recientemente el dispositivo de un trabajador de TI norcoreano, revelando cómo un equipo técnico de cinco personas operaba más de 30 identidades falsas, utilizando identificaciones gubernamentales falsificadas y cuentas compradas de Upwork y LinkedIn para infiltrarse en varios proyectos de desarrollo.

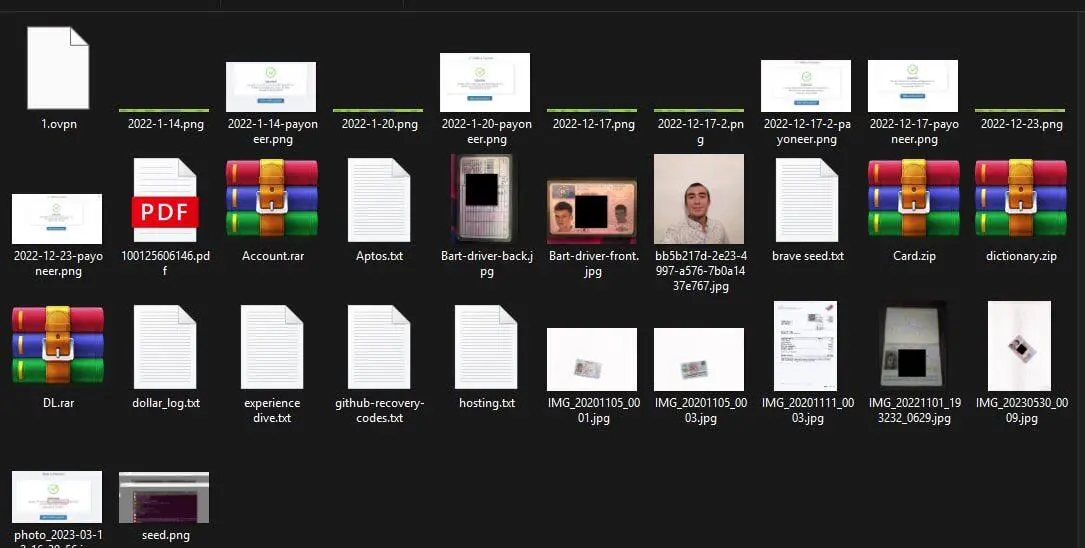

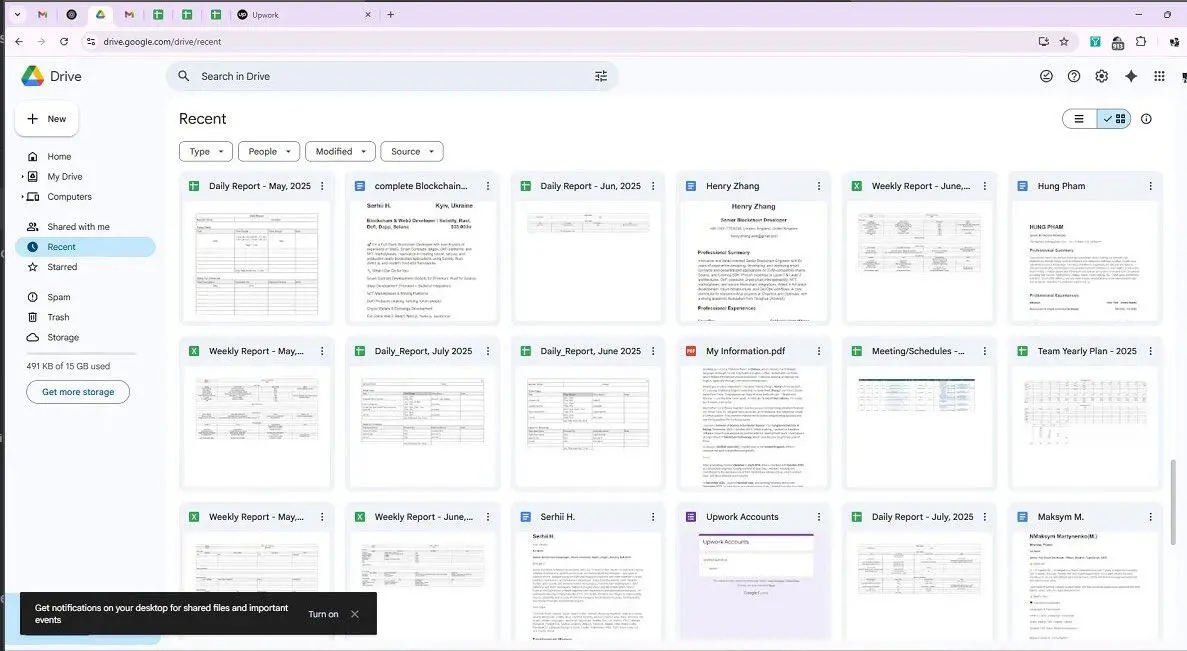

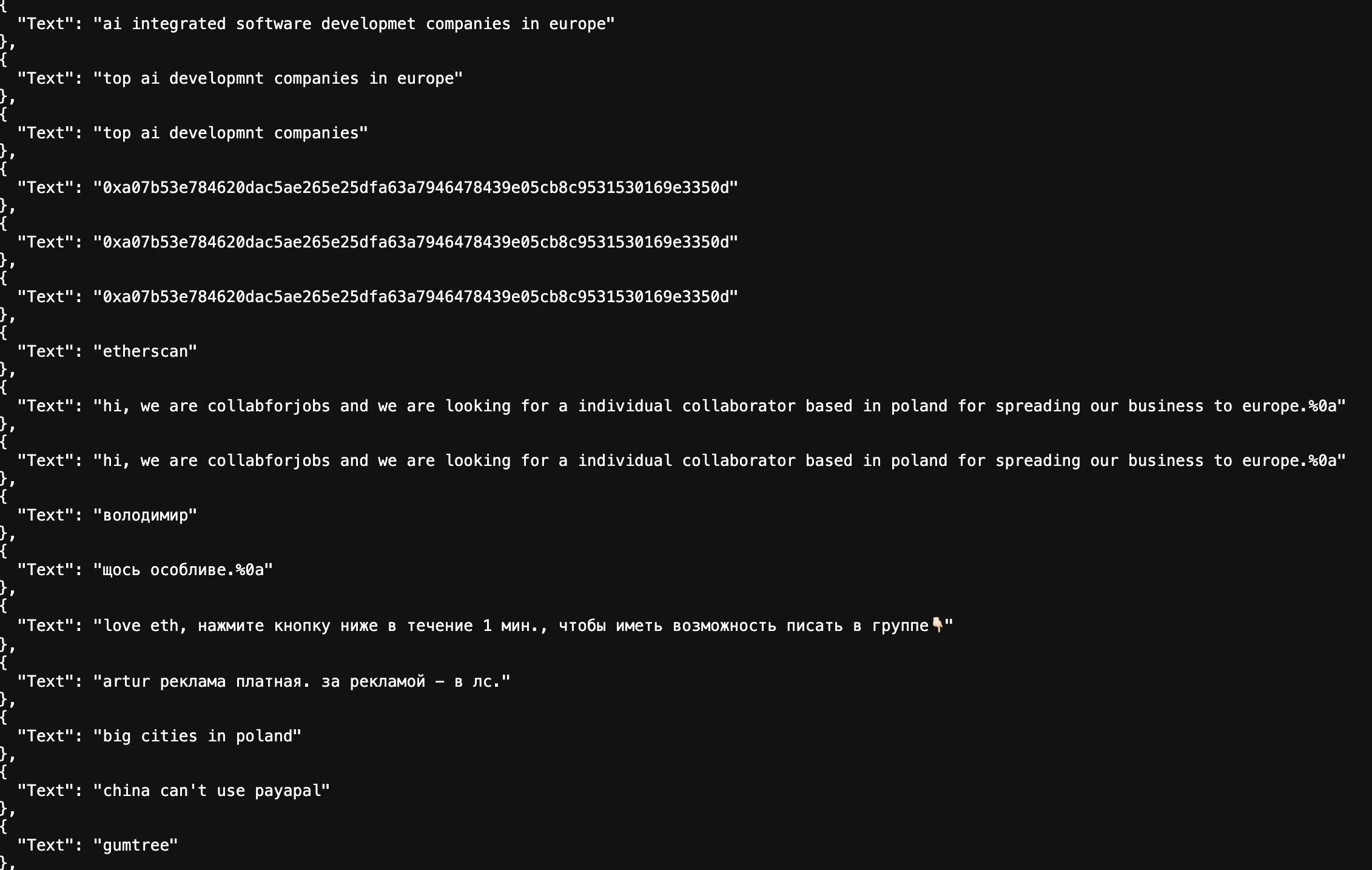

Los investigadores obtuvieron datos de Google Drive, perfiles de navegador Chrome y capturas de pantalla de dispositivos, que revelaron que el equipo dependía en gran medida de las herramientas de Google para coordinar horarios de trabajo, asignar tareas y gestionar presupuestos, con todas las comunicaciones realizadas en inglés.

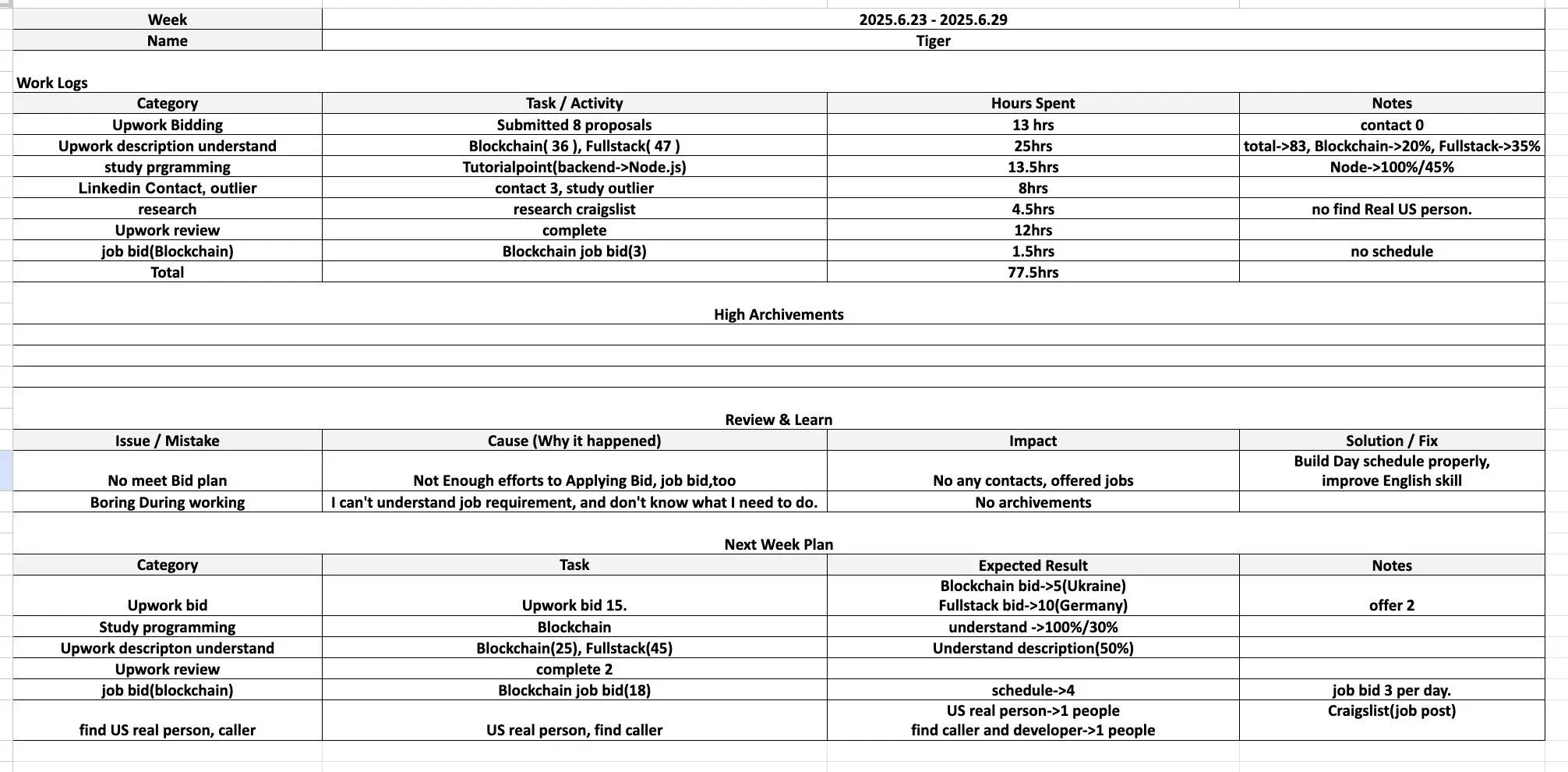

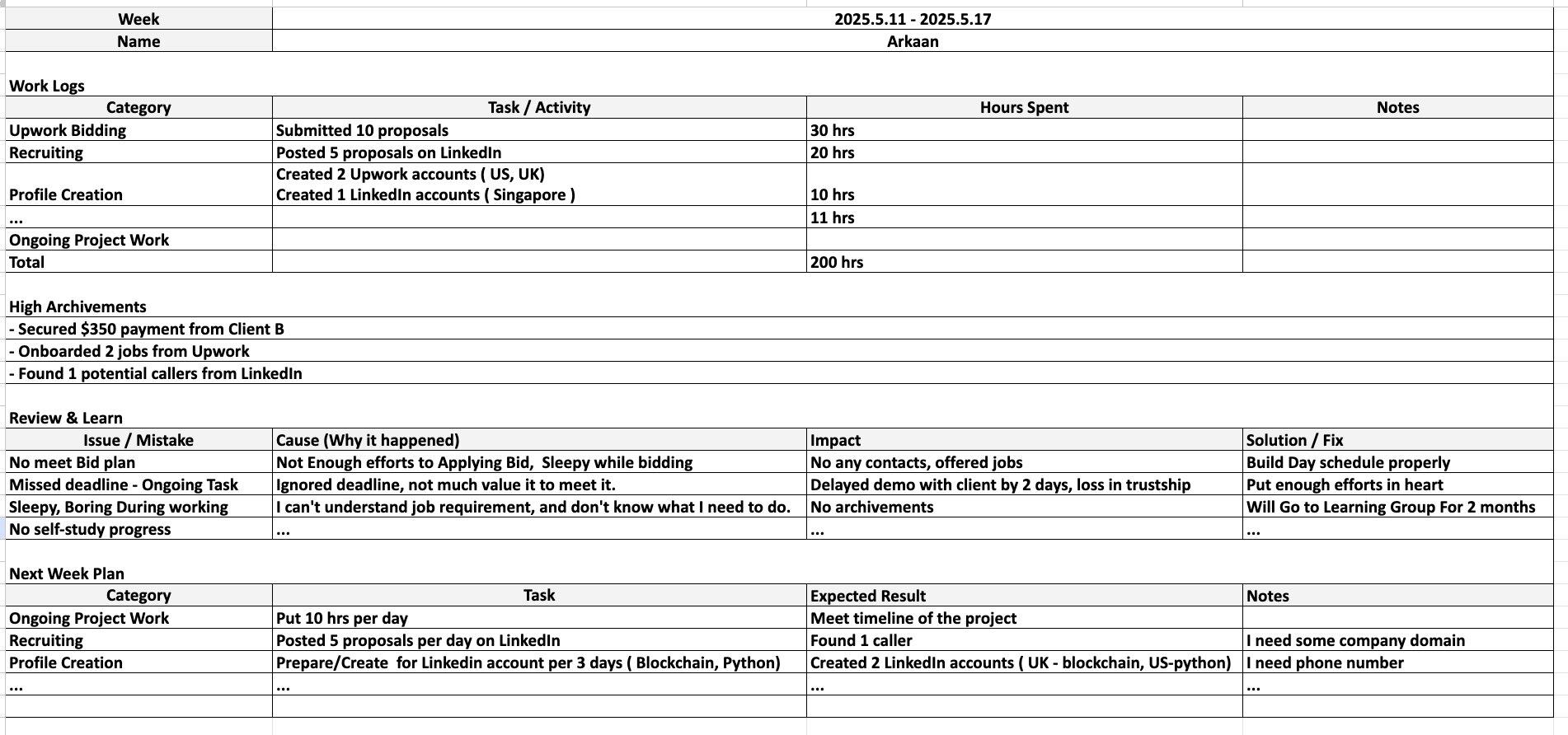

Un informe semanal de 2025 reveló los patrones de trabajo del equipo de hackers y las dificultades que encontraron. Por ejemplo, un miembro se quejó de "no entender los requisitos del trabajo y no saber qué hacer", pero la solución correspondiente fue "dedicarse y trabajar más duro".

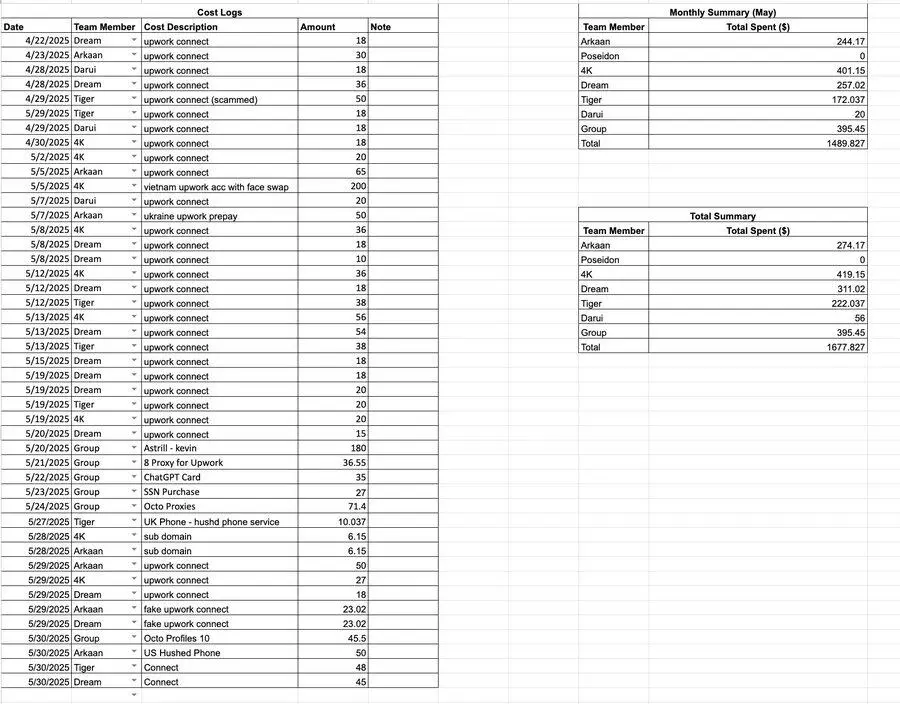

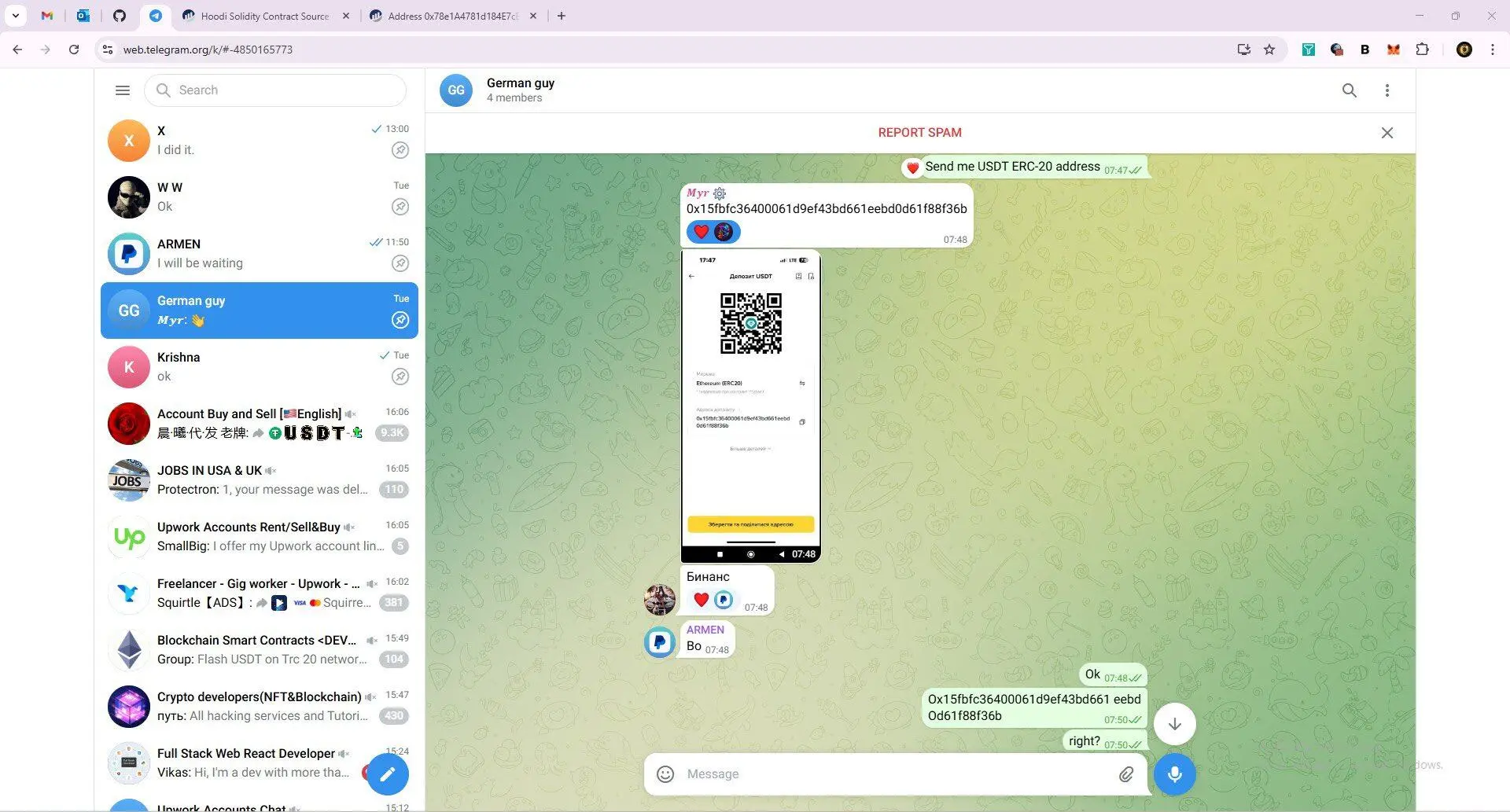

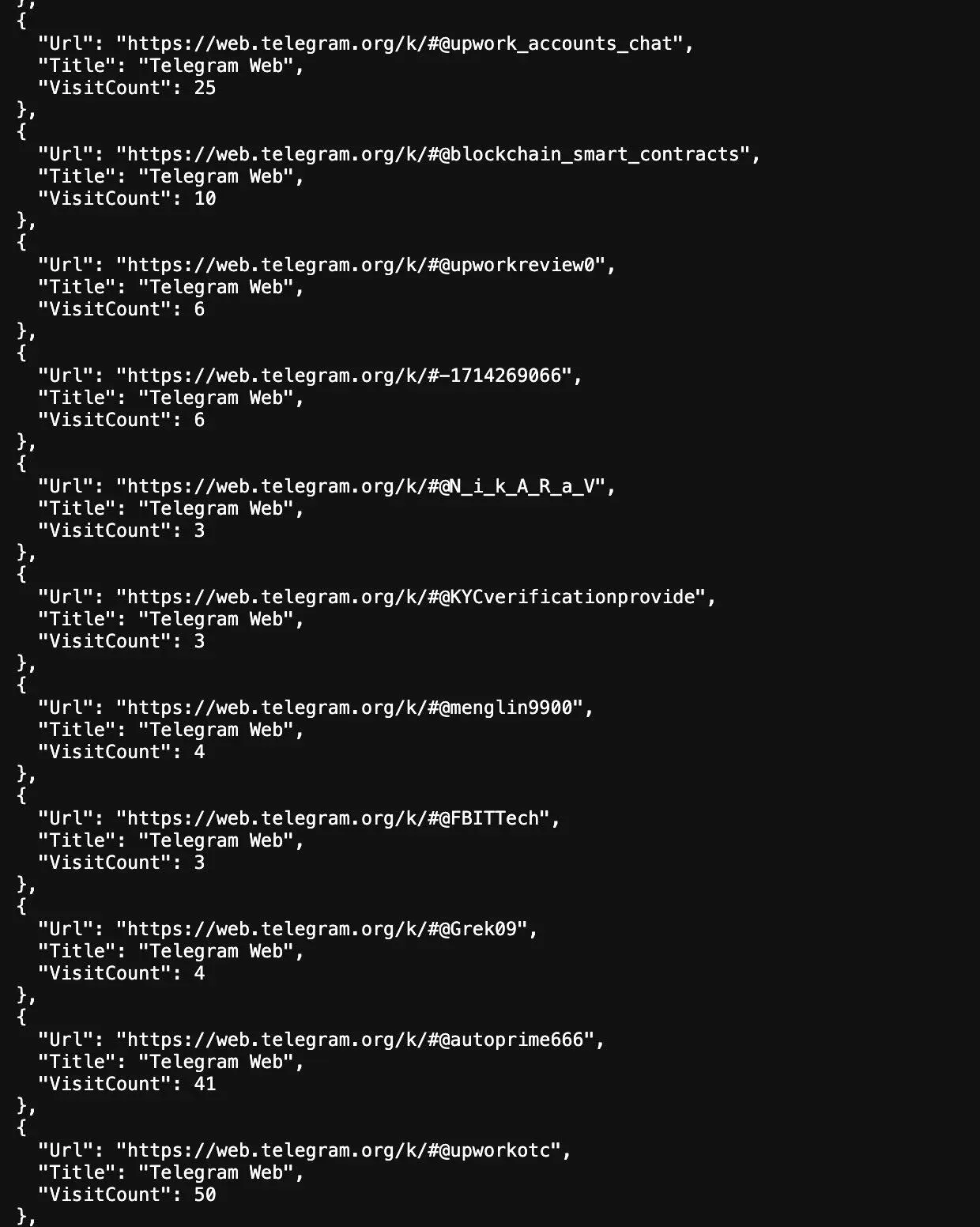

Los registros detallados de gastos muestran que sus elementos de gasto incluyen la compra de números de seguridad social (SSN), transacciones de cuentas de Upwork y LinkedIn, alquiler de números de teléfono, suscripción a servicios de IA, alquiler de computadoras y compra de servicios de VPN/proxy.

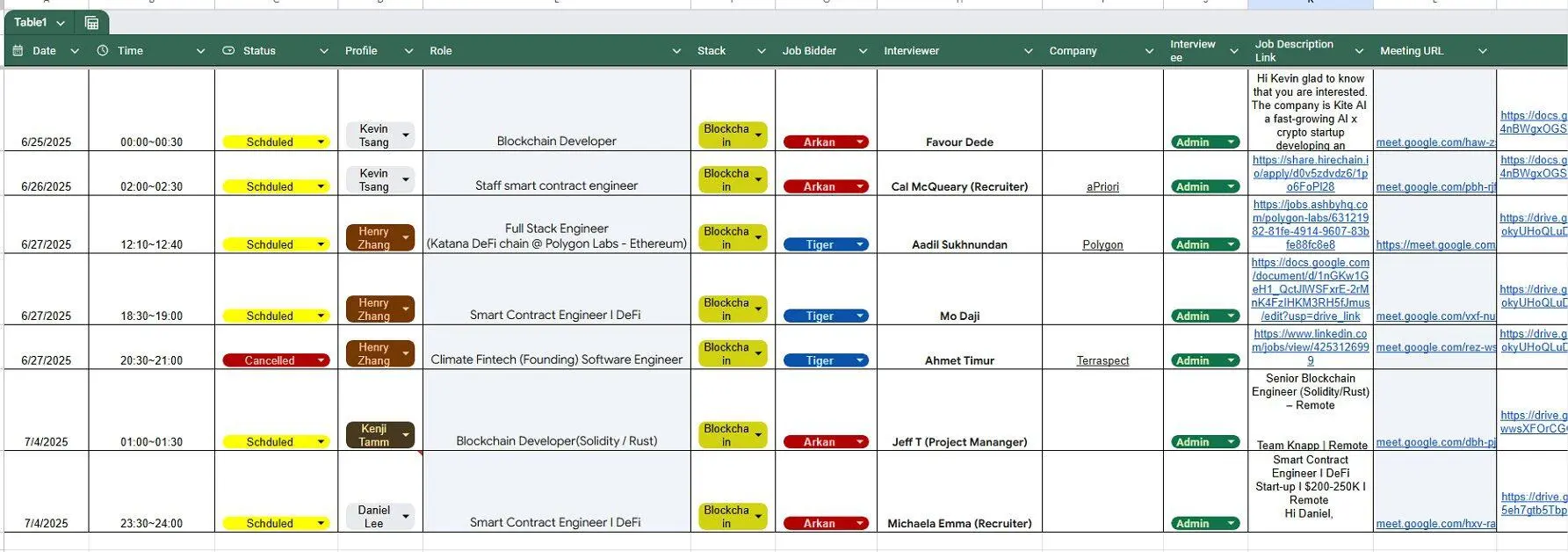

Una hoja de cálculo detallaba el horario y los scripts para las reuniones a las que asistió el ficticio "Henry Zhang". El proceso reveló que estos trabajadores de TI norcoreanos primero compraban cuentas de Upwork y LinkedIn, alquilaban equipos informáticos y luego completaban el trabajo subcontratado utilizando la herramienta de control remoto AnyDesk.

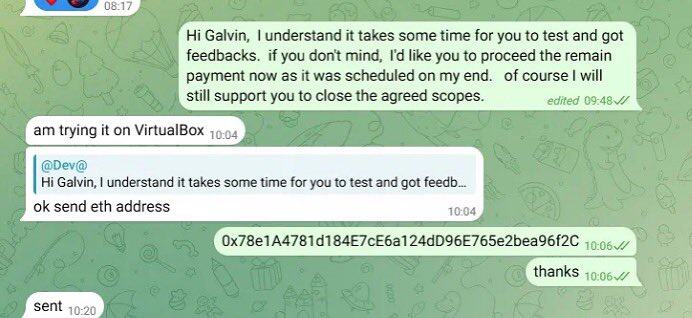

Una de las direcciones de billetera que utilizan para enviar y recibir fondos es:

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Esta dirección está estrechamente vinculada al ataque al protocolo Favrr de $680,000 en junio de 2025. Su Director de Tecnología (CTO) y otros desarrolladores fueron posteriormente confirmados como trabajadores de TI norcoreanos con credenciales falsificadas. Esta dirección también se ha utilizado para identificar al personal de TI norcoreano involucrado en otros proyectos de infiltración.

El equipo también encontró las siguientes evidencias clave en sus registros de búsqueda e historial del navegador.

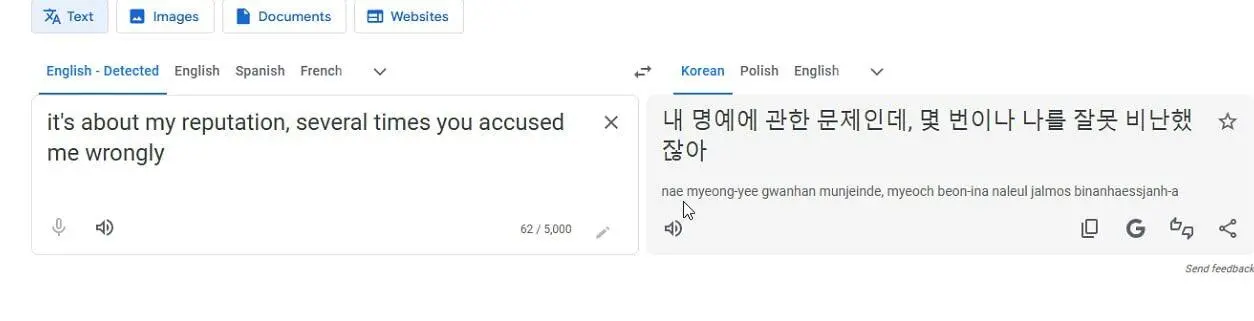

Uno podría preguntarse: "¿Cómo podemos estar seguros de que son de Corea del Norte?" Además de todos los documentos fraudulentos detallados anteriormente, su historial de búsqueda también muestra que utilizan frecuentemente Google Translate y traducen al coreano usando una IP rusa.

Actualmente, los principales desafíos para las empresas en la prevención de trabajadores de TI norcoreanos son los siguientes:

- Falta de colaboración sistemática: Existe una falta de mecanismos efectivos de intercambio de información y cooperación entre los proveedores de servicios de plataforma y las empresas privadas;

- Supervisión del empleador: Los equipos de contratación a menudo se ponen a la defensiva después de recibir advertencias de riesgo, o incluso se niegan a cooperar con las investigaciones;

- Impacto de la ventaja numérica: Aunque sus medios técnicos no son complicados, continúa penetrando en el mercado laboral global con su enorme base de solicitantes de empleo;

- Canales de conversión de fondos: Plataformas de pago como Payoneer se utilizan frecuentemente para convertir ingresos en moneda fiat del trabajo de desarrollo en criptomonedas;

He presentado los indicadores que necesitan atención muchas veces. Si estás interesado, puedes consultar mis tweets históricos. No los repetiré aquí.

También te puede interesar

Raúl Rocha, dueño de Miss Universo, admitió huachicoleo: ‘Ante tanta insistencia, hice aportaciones’

¿Quién es Kim Ju-ae, la ‘misteriosa’ hija de Kim Jong-un y ‘posible’ heredera del poder en Norcorea?