Les pirates nord-coréens transforment la blockchain en arme dans la nouvelle campagne 'EtherHiding'

Une nouvelle cybermenace émerge de Corée du Nord alors que ses pirates informatiques soutenus par l'État expérimentent l'intégration de code malveillant directement dans les réseaux blockchain.

Le Groupe de renseignement sur les menaces de Google (GTIG) a rapporté le 17 octobre que cette technique, appelée EtherHiding, marque une nouvelle évolution dans la façon dont les pirates cachent, distribuent et contrôlent les logiciels malveillants à travers les systèmes décentralisés.

Qu'est-ce que EtherHiding ?

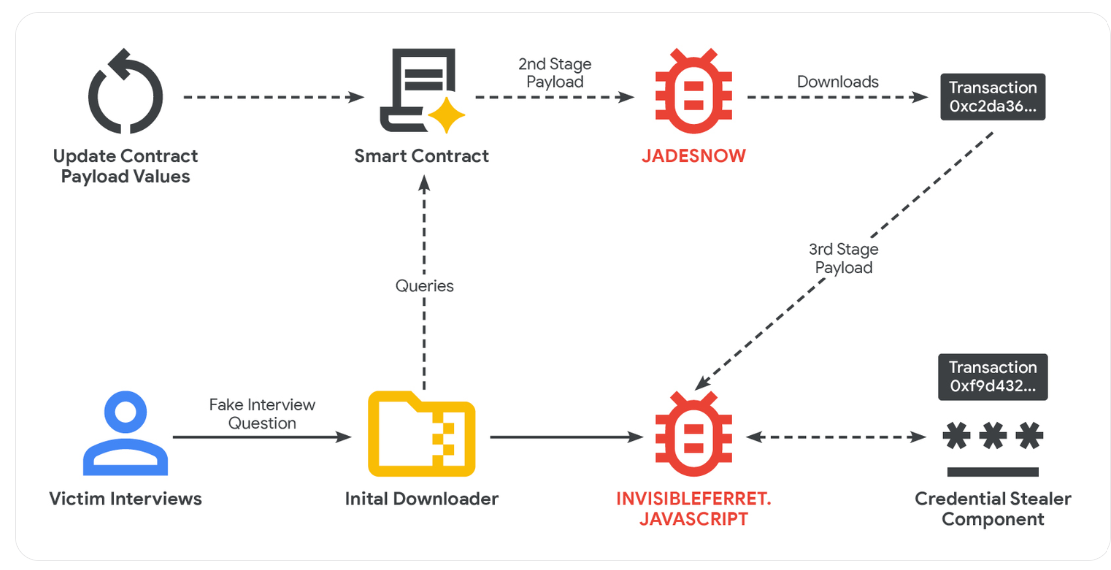

Le GTIG a expliqué qu'EtherHiding permet aux attaquants d'armer les smart contracts et les blockchains publiques comme la Blockchain Ethereum et BNB Smart Chain en les utilisant pour stocker des charges malveillantes.

Une fois qu'un morceau de code est téléchargé sur ces registres décentralisés, le supprimer ou le bloquer devient presque impossible en raison de leur nature immuable.

En pratique, les pirates compromettent des sites WordPress légitimes, souvent en exploitant des vulnérabilités non corrigées ou des identifiants volés.

Après avoir obtenu l'accès, ils insèrent quelques lignes de JavaScript—connues sous le nom de "loader"—dans le code du site web. Lorsqu'un visiteur ouvre la page infectée, le loader se connecte discrètement à la blockchain et récupère des logiciels malveillants depuis un serveur distant.

EtherHiding sur BNB Chain et Ethereum. Source: Google Threat Intelligence Group

EtherHiding sur BNB Chain et Ethereum. Source: Google Threat Intelligence Group

Le GTIG a souligné que cette attaque ne laisse souvent aucune trace visible de transaction et nécessite peu ou pas de frais car elle se produit hors chaîne. Cela permet essentiellement aux attaquants d'opérer sans être détectés.

Notamment, le GTIG a retracé la première instance d'EtherHiding à septembre 2023, lorsqu'elle est apparue dans une campagne connue sous le nom de CLEARFAKE, qui trompait les utilisateurs avec de fausses invites de mise à jour de navigateur.

Comment prévenir l'attaque

Les chercheurs en cybersécurité affirment que cette tactique signale un changement dans la stratégie numérique de la Corée du Nord, passant du simple vol de cryptomonnaie à l'utilisation de la blockchain elle-même comme arme furtive.

John Scott-Railton, chercheur principal chez Citizen Lab, a décrit EtherHiding comme une "expérience à un stade précoce". Il a averti que sa combinaison avec l'automatisation pilotée par l'IA pourrait rendre les futures attaques beaucoup plus difficiles à détecter.

Ce nouveau vecteur d'attaque pourrait avoir de graves implications pour l'industrie crypto, étant donné que les attaquants nord-coréens sont particulièrement prolifiques.

Les données de TRM Labs montrent que les groupes liés à la Corée du Nord ont déjà volé plus de 1,5 milliard de dollars en actifs crypto cette année seulement. Les enquêteurs pensent que ces fonds aident à financer les programmes militaires de Pyongyang et ses efforts pour échapper aux sanctions internationales.

Compte tenu de cela, le GTIG a conseillé aux utilisateurs de crypto de réduire leur risque en bloquant les téléchargements suspects et en restreignant les scripts Web non autorisés. Le groupe a également exhorté les chercheurs en sécurité à identifier et à étiqueter le code malveillant intégré dans les réseaux blockchain.

Vous aimerez peut-être aussi

Le prix du Bitcoin chute sous les 92 000 $ et impacte le marché Crypto

Le trader vétéran Peter Brandt déclare que le Bitcoin pourrait se diriger vers "58k $ à 62k $"