Centaines de portefeuilles vidés lors d'une attaque cross-chain en cours, avertit ZachXBT

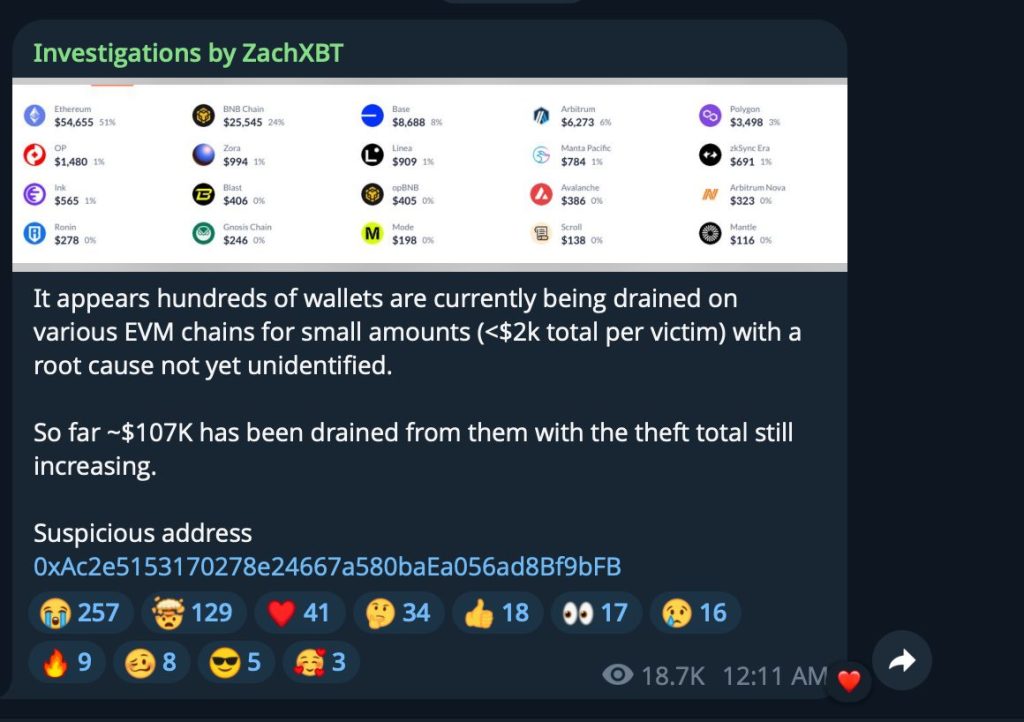

Une exploitation cross-chain active draine des centaines de portefeuilles crypto à travers plusieurs blockchains compatibles EVM, avec des pertes dépassant 107 000 $ et en augmentation alors que l'attaque se poursuit.

L'enquêteur blockchain ZachXBT a signalé l'incident aux premières heures de vendredi, avertissant que les victimes perdent des montants relativement faibles par portefeuille (généralement moins de 2 000 $), tandis que la cause profonde reste non identifiée.

L'attaque coordonnée fait suite à un mois de décembre dévastateur pour la sécurité crypto, qui a vu 76 millions de dollars volés à travers 26 exploitations majeures, y compris une escroquerie par détournement d'adresse de 50 millions de dollars et la violation de Trust Wallet le jour de Noël qui a drainé environ 7 millions de dollars des utilisateurs.

Source : Telegram

Source : Telegram

Un schéma d'attaque émerge à travers plusieurs blockchains

ZachXBT a identifié une adresse suspecte (0xAc2***9bFB) qui pourrait être liée aux vols en cours ciblant les chaînes EVM.

L'enquêteur compile les adresses vérifiées des victimes de vol alors que de plus en plus de victimes se manifestent et demande aux utilisateurs affectés de le contacter directement via X (anciennement Twitter).

L'attaque distribuée reflète les tactiques observées lors d'incidents récents très médiatisés, dans lesquels les attaquants exploitent plusieurs petits portefeuilles plutôt que de cibler une seule détention importante.

Cette approche permet souvent d'échapper à la détection immédiate tout en maximisant l'extraction totale sur les comptes compromis.

Les chercheurs en sécurité notent que la nature cross-chain suggère une infrastructure sophistiquée, avec des acteurs malveillants opérant simultanément sur différents réseaux blockchain pour drainer les fonds avant que les victimes ne puissent réagir.

Au-delà des chaînes EVM, la méthodologie d'attaque ressemble aux schémas observés dans les escroqueries par détournement d'adresse et les compromissions de clés privées qui ont frappé l'industrie ces derniers mois.

Les experts soulignent que le timing coordonné et l'exécution multi-chaînes indiquent des attaquants bien équipés capables de maintenir une infrastructure persistante à travers divers environnements blockchain.

La violation de Trust Wallet met en évidence une crise de vulnérabilité plus large

L'alerte survient quelques jours après que les utilisateurs de Trust Wallet aient été confrontés à de nouvelles complications lorsque l'extension Chrome de l'entreprise a été temporairement retirée du Chrome Web Store, retardant un outil crucial de vérification des réclamations pour les victimes du piratage du jour de Noël.

La PDG de Trust Wallet, Eowyn Chen, a confirmé que Google a reconnu un bug technique rencontré lors de la publication de la nouvelle version.

« Nous comprenons à quel point cela est préoccupant, et notre équipe travaille activement sur le problème, » a déclaré Trust Wallet après avoir identifié 2 520 adresses de portefeuilles drainées liées à environ 8,5 millions de dollars d'actifs volés répartis sur 17 portefeuilles contrôlés par les attaquants.

La violation du 25 décembre provenait d'une version malveillante 2.68 de l'extension de navigateur de Trust Wallet, qui semblait légitime, a passé le processus de revue de Chrome, mais contenait un code caché qui extrayait les phrases de récupération.

Les utilisateurs qui ont installé l'extension compromise et se sont connectés entre le 24 et le 26 décembre ont fait face à des sorties de fonds immédiates sur plusieurs blockchains, notamment Ethereum, Bitcoin et Solana.

Trust Wallet a retracé l'incident à une attaque plus large de la chaîne d'approvisionnement connue sous le nom de Sha1-Hulud, qui a fait surface en novembre et a compromis plusieurs entreprises via des secrets GitHub exposés et une clé API Chrome Web Store divulguée.

L'attaque a contourné les vérifications d'approbation internes, permettant des téléchargements directs de code malveillant qui semblait authentique tant pour les systèmes de sécurité automatisés que pour les réviseurs manuels.

L'industrie fait face à une crise de sécurité au niveau humain

Mitchell Amador, PDG d'Immunefi, avertit que le secteur crypto est confronté à un règlement de comptes fondamental en matière de sécurité alors que les vecteurs d'attaque ciblent de plus en plus les vulnérabilités opérationnelles plutôt que le code des contrats intelligents.

« Le paysage des menaces évolue des vulnérabilités du code onchain vers la sécurité opérationnelle et les attaques au niveau de la trésorerie, » a-t-il déclaré à Cryptonews. « À mesure que le code se durcit, les attaquants ciblent l'élément humain. »

Malgré la baisse de 60 % des pertes dues aux piratages en décembre à 76 millions de dollars, contre 194,2 millions de dollars en novembre, les experts en sécurité soulignent que des menaces persistantes demeurent.

« La crypto fait face à un règlement de comptes en matière de sécurité, » a déclaré Amador. « La plupart des piratages cette année ne se sont pas produits en raison d'audits médiocres, ils se sont produits après le lancement, lors de mises à niveau de protocole ou via des vulnérabilités d'intégration. »

La société de sécurité blockchain PeckShield a documenté 26 exploitations majeures en décembre, les escroqueries par détournement d'adresse et les fuites de clés privées représentant des pertes substantielles.

Une victime a perdu 50 millions de dollars après avoir copié par erreur une adresse frauduleuse qui imitait visuellement sa destination prévue.

Un autre incident majeur a impliqué une fuite de clé privée liée à un portefeuille multi-signatures, entraînant des pertes d'environ 27,3 millions de dollars.

La vulnérabilité de l'industrie s'étend au-delà des exploitations techniques aux schémas d'ingénierie sociale, avec le résident de Brooklyn Ronald Spektor faisant face à des accusations pour avoir prétendument volé 16 millions de dollars à environ 100 utilisateurs de Coinbase en se faisant passer pour des employés de l'entreprise.

Vous aimerez peut-être aussi

WWE Saturday Night's Main Event 2026 : Heure de début, carte, lieu

Plateforme d'échange de cryptomonnaies majeure améliore sa plateforme de trading avec les dernières fonctionnalités SIP