Attention : Le nouveau ransomware 'DeadLock' utilise les smart contracts Polygon pour rester invisible

Les chercheurs en cybersécurité s'intéressent à une nouvelle souche de ransomware récemment découverte appelée DeadLock qui abuse des Smart Contracts (Contrats Intelligents) de Polygon pour gérer discrètement son infrastructure et contourner les outils de détection conventionnels, comme le décrit un récent rapport de la société de renseignement sur les menaces Group-IB.

DeadLock, observé pour la première fois en juillet 2025, est resté jusqu'à présent largement sous le radar car il ne dispose pas d'un programme d'affiliation public, n'a pas de site de fuite de données et ses victimes ont été liées à relativement peu de victimes confirmées.

Ce profil cache cependant une stratégie technologiquement plus sophistiquée que les chercheurs considèrent comme révélatrice d'un changement plus global dans la manière dont les cybercriminels utilisent les blockchains publiques à des fins criminelles.

Comment DeadLock dissimule l'infrastructure du ransomware dans les Smart Contracts (Contrats Intelligents) de Polygon

L'analyse de Group-IB montre que DeadLock utilise des Smart Contracts (Contrats Intelligents) déployés sur le réseau Polygon pour stocker et faire pivoter les adresses des serveurs proxy.

Ces proxys agissent comme intermédiaires entre les systèmes infectés et les opérateurs du ransomware, permettant au trafic de commande et de contrôle de changer de points de terminaison sans dépendre d'une infrastructure centralisée qui peut être saisie ou bloquée.

En interrogeant le Smart Contract (Contrat Intelligent), le malware récupère l'adresse proxy actuelle via une simple opération de lecture qui ne laisse aucune empreinte transactionnelle évidente et n'engendre aucun coût réseau.

Les chercheurs ont déclaré que cette technique reflète des campagnes antérieures, telles qu'EtherHiding, divulguée l'année dernière, dans laquelle des acteurs de menace nord-coréens ont utilisé la Blockchain Ethereum pour dissimuler et distribuer des charges malveillantes.

Dans les deux cas, les registres publics et décentralisés ont été transformés en canaux de communication résilients difficiles à perturber pour les défenseurs. L'utilisation de Polygon par DeadLock étend ce concept en intégrant la gestion des proxys directement dans un Smart Contract (Contrat Intelligent), permettant aux attaquants de mettre à jour l'infrastructure à la demande.

Source: Group-IB

Source: Group-IB

Une fois déployé, DeadLock chiffre les fichiers et ajoute une extension ".dlock", modifie les icônes système et remplace le fond d'écran de la victime par des instructions de rançon.

Au fil du temps, les notes de rançon du groupe ont évolué, les premiers échantillons ne faisant référence qu'au chiffrement des fichiers, tandis que les versions ultérieures indiquaient explicitement que des données sensibles avaient été volées et menaçaient de les vendre si le paiement n'était pas effectué.

Les notes de rançon les plus récentes promettent également des "services supplémentaires", notamment une analyse détaillée de la manière dont le réseau a été compromis et des garanties que la victime ne sera plus ciblée.

Ce ransomware ne se contente pas de verrouiller les fichiers — il ouvre un chat avec les hackers

Group-IB a identifié au moins trois échantillons distincts de DeadLock depuis mi-2025, chacun montrant des changements progressifs dans les tactiques.

L'analyse des scripts PowerShell associés suggère que le malware désactive de manière agressive les services non essentiels, supprime les copies shadow de volume pour empêcher la récupération et met en liste blanche un ensemble limité de processus, notamment AnyDesk

Les enquêteurs estiment qu'AnyDesk est utilisé comme principal outil d'accès à distance lors des attaques, une conclusion cohérente avec des enquêtes de criminalistique numérique distinctes.

Un élément clé du fonctionnement de DeadLock est un fichier HTML déposé sur les systèmes infectés qui intègre une interface de messagerie de session chiffrée. Les victimes peuvent communiquer directement avec les attaquants via ce fichier sans installer de logiciel supplémentaire.

Le JavaScript intégré récupère les adresses proxy du Smart Contract (Contrat Intelligent) de Polygon, puis achemine les messages chiffrés via ces serveurs vers un ID de session contrôlé par les opérateurs du ransomware.

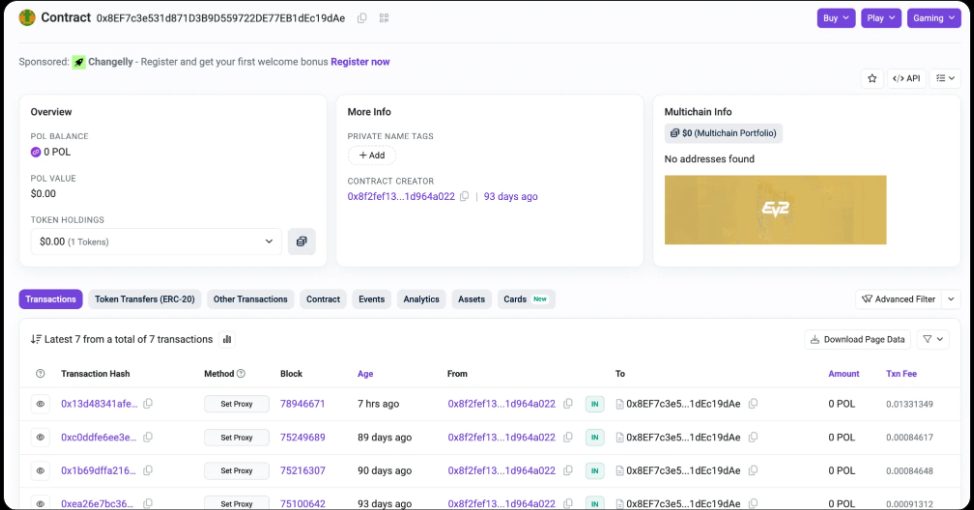

L'analyse des Transactions récentes montre que le même portefeuille a créé plusieurs Smart Contracts (Contrats Intelligents) identiques et mis à jour à plusieurs reprises les adresses proxy en appelant une fonction intitulée "setProxy".

Le portefeuille a été financé via une adresse liée à un exchange peu avant le déploiement des contrats, indiquant une préparation délibérée.

Le suivi historique de ces Transactions récentes permet aux défenseurs de reconstituer l'infrastructure proxy passée, bien que la conception décentralisée complique les efforts de démantèlement rapide.

Cette découverte s'inscrit dans une augmentation globale de la cybercriminalité liée à la crypto, avec plus de 3,4 milliards de dollars volés par des piratages et des exploits début décembre 2025, les groupes nord-coréens liés à l'État représentant plus de 2 milliards de dollars de ce total.

Vous aimerez peut-être aussi

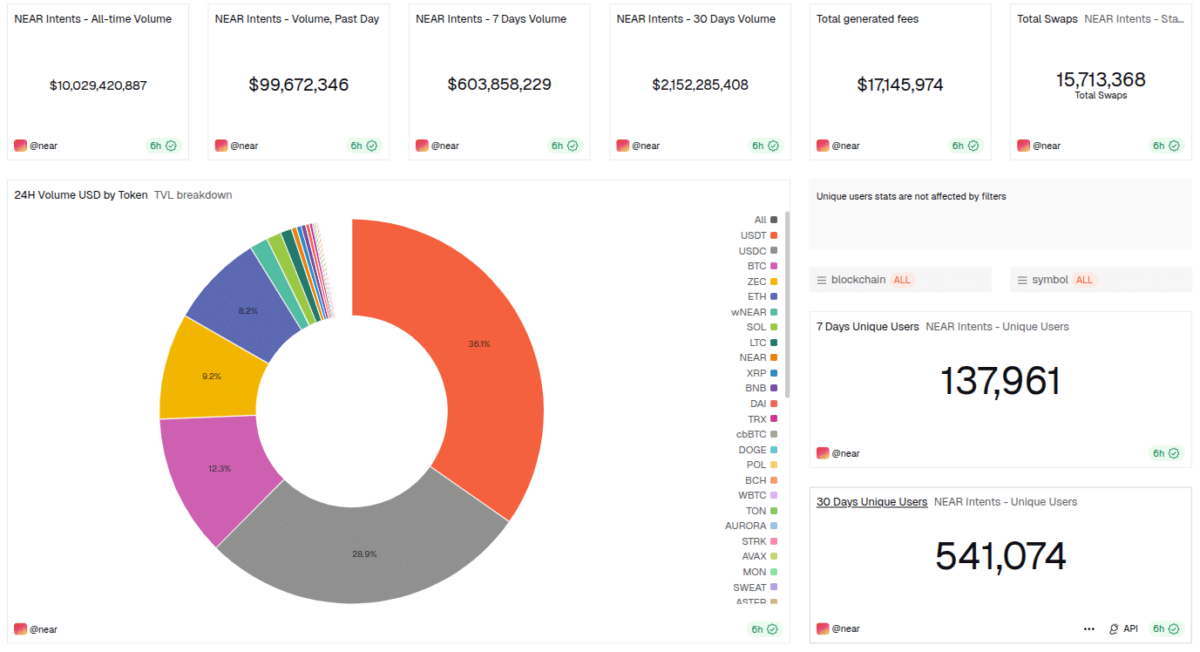

NEAR Intents atteint 10 milliards $ de volume d'échange alors que le soutien de l'industrie et l'adoption augmentent

Le Volume Social de Monero atteint un record historique – XMR bondit au-dessus de 796 $ dans un boom des cryptos de confidentialité et une pression réglementaire