सावधान: नया 'DeadLock' रैंसमवेयर अदृश्य रहने के लिए Polygon स्मार्ट कॉन्ट्रैक्ट्स को हथियार बनाता है

साइबर सुरक्षा शोधकर्ता DeadLock नामक एक नए खोजे गए रैनसमवेयर स्ट्रेन में रुचि ले रहे हैं जो अपनी बुनियादी सुविधाओं को चुपचाप सेवा देने और पारंपरिक पहचान उपकरणों को बायपास करने के लिए Polygon स्मार्ट कॉन्ट्रैक्ट्स का दुरुपयोग करता है, जैसा कि थ्रेट इंटेलिजेंस फर्म Group-IB की हालिया रिपोर्ट दर्शाती है।

DeadLock, जिसे पहली बार जुलाई 2025 में देखा गया था, अब तक काफी हद तक रडार के नीचे रहा है क्योंकि इसका कोई सार्वजनिक रूप से उपलब्ध सहयोगी कार्यक्रम नहीं है, इसकी कोई डेटा लीक साइट नहीं है, और इसके पीड़ितों को तुलनात्मक रूप से कम पुष्ट पीड़ितों से जोड़ा गया है।

हालांकि, यह प्रोफाइल एक अधिक तकनीकी रूप से परिष्कृत रणनीति को कवर करती है जो शोधकर्ताओं का मानना है कि साइबर अपराधी आपराधिक उद्देश्यों के लिए सार्वजनिक ब्लॉकचेन का उपयोग करने के तरीके में अधिक वैश्विक परिवर्तन दिखा रही है।

DeadLock कैसे Polygon स्मार्ट कॉन्ट्रैक्ट्स के अंदर रैनसमवेयर इंफ्रास्ट्रक्चर छुपाता है

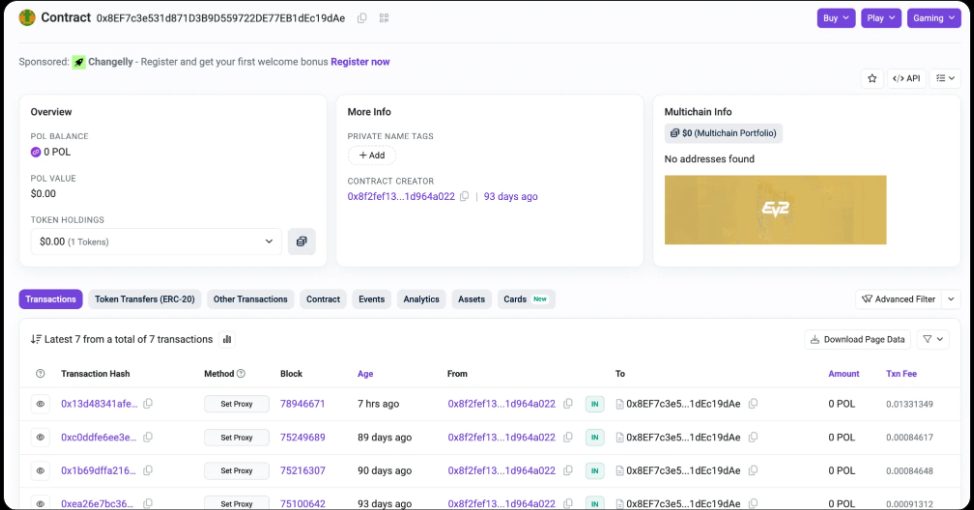

Group-IB के विश्लेषण से पता चलता है कि DeadLock प्रॉक्सी सर्वर पतों को स्टोर करने और घुमाने के लिए Polygon नेटवर्क पर तैनात स्मार्ट कॉन्ट्रैक्ट्स का उपयोग करता है।

ये प्रॉक्सी संक्रमित सिस्टम और रैनसमवेयर ऑपरेटरों के बीच मध्यस्थ के रूप में कार्य करते हैं, जिससे कमांड-एंड-कंट्रोल ट्रैफिक केंद्रीकृत बुनियादी ढांचे पर निर्भर किए बिना एंडपॉइंट्स को स्थानांतरित कर सकता है जिसे जब्त या ब्लॉक किया जा सकता है।

स्मार्ट कॉन्ट्रैक्ट से पूछताछ करके, मैलवेयर एक सरल रीड ऑपरेशन के माध्यम से वर्तमान प्रॉक्सी पता प्राप्त करता है जो कोई स्पष्ट लेनदेन संबंधी फुटप्रिंट नहीं छोड़ता है और कोई नेटवर्क लागत नहीं लगाता है।

शोधकर्ताओं ने कहा कि यह तकनीक पहले के अभियानों को दर्शाती है, जैसे कि EtherHiding, जो पिछले साल खुलासा हुआ था, जिसमें उत्तर कोरियाई थ्रेट एक्टर्स ने मैलवेयर पेलोड को छुपाने और वितरित करने के लिए Ethereum ब्लॉकचेन का उपयोग किया था।

दोनों मामलों में, सार्वजनिक और विकेंद्रीकृत लेजर को लचीले संचार चैनलों में बदल दिया गया जिन्हें रक्षकों के लिए बाधित करना मुश्किल है। DeadLock का Polygon का उपयोग उस अवधारणा को स्मार्ट कॉन्ट्रैक्ट में सीधे प्रॉक्सी प्रबंधन को एम्बेड करके विस्तारित करता है, जिससे हमलावर मांग पर बुनियादी ढांचे को अपडेट कर सकते हैं।

स्रोत: Group-IB

स्रोत: Group-IB

एक बार तैनात होने के बाद, DeadLock फाइलों को एन्क्रिप्ट करता है और एक ".dlock" एक्सटेंशन जोड़ता है, सिस्टम आइकन बदलता है, और फिरौती निर्देशों के साथ पीड़ित के वॉलपेपर को बदल देता है।

समय के साथ, समूह के फिरौती नोट विकसित हुए हैं, शुरुआती नमूनों में केवल फ़ाइल एन्क्रिप्शन का संदर्भ था, जबकि बाद के संस्करणों में स्पष्ट रूप से कहा गया कि संवेदनशील डेटा चोरी हो गया है और यदि भुगतान नहीं किया गया तो इसकी बिक्री की धमकी दी गई।

सबसे हालिया फिरौती नोट "अतिरिक्त सेवाओं" का भी वादा करते हैं, जिसमें नेटवर्क को कैसे भंग किया गया था इसका विवरण और आश्वासन शामिल है कि पीड़ित को फिर से निशाना नहीं बनाया जाएगा।

यह रैनसमवेयर केवल फाइलों को लॉक नहीं करता — यह हैकर्स के साथ चैट खोलता है

Group-IB ने 2025 के मध्य से कम से कम तीन अलग-अलग DeadLock नमूनों की पहचान की, प्रत्येक में रणनीति में क्रमिक परिवर्तन दिखाई देते हैं।

संबंधित PowerShell स्क्रिप्ट के विश्लेषण से पता चलता है कि मैलवेयर आक्रामक रूप से गैर-आवश्यक सेवाओं को अक्षम करता है, रिकवरी को रोकने के लिए वॉल्यूम शैडो कॉपी को हटा देता है, और प्रक्रियाओं के एक सीमित सेट को श्वेतसूचीबद्ध करता है, विशेष रूप से AnyDesk सहित

जांचकर्ताओं का मानना है कि हमलों के दौरान AnyDesk का उपयोग प्राथमिक रिमोट एक्सेस टूल के रूप में किया जाता है, जो अलग डिजिटल फोरेंसिक जांच के अनुरूप निष्कर्ष है।

DeadLock के संचालन का एक प्रमुख तत्व संक्रमित सिस्टम पर गिराई गई एक HTML फाइल है जो एक एन्क्रिप्टेड सत्र मैसेंजर इंटरफ़ेस को एम्बेड करती है। पीड़ित अतिरिक्त सॉफ़्टवेयर इंस्टॉल किए बिना इस फ़ाइल के माध्यम से सीधे हमलावरों के साथ संवाद कर सकते हैं।

एम्बेडेड JavaScript Polygon स्मार्ट कॉन्ट्रैक्ट से प्रॉक्सी पते प्राप्त करता है, फिर उन सर्वरों के माध्यम से एन्क्रिप्टेड संदेशों को रैनसमवेयर ऑपरेटरों द्वारा नियंत्रित सत्र ID पर रूट करता है।

लेनदेन विश्लेषण से पता चलता है कि एक ही वॉलेट ने कई समान स्मार्ट कॉन्ट्रैक्ट बनाए और "setProxy" लेबल वाले फ़ंक्शन को कॉल करके बार-बार प्रॉक्सी पते अपडेट किए।

कॉन्ट्रैक्ट तैनात होने से कुछ समय पहले वॉलेट को एक्सचेंज से जुड़े पते के माध्यम से वित्त पोषित किया गया था, जो जानबूझकर तैयारी का संकेत देता है।

इन लेनदेन की ऐतिहासिक ट्रैकिंग रक्षकों को पिछले प्रॉक्सी बुनियादी ढांचे का पुनर्निर्माण करने की अनुमति देती है, हालांकि विकेंद्रीकृत डिजाइन तेजी से टेकडाउन प्रयासों को जटिल बनाता है।

यह खोज क्रिप्टो से संबंधित साइबर अपराध में समग्र वृद्धि का हिस्सा है, क्योंकि दिसंबर 2025 की शुरुआत तक हैक और एक्सप्लॉइट्स द्वारा $3.4 बिलियन से अधिक चोरी किया गया, जिसमें राज्य से जुड़े उत्तर कोरियाई समूहों का उस कुल में $2 बिलियन से अधिक का हिस्सा है।

आपको यह भी पसंद आ सकता है

हांगकांग मीडिया: एक मुख्य भूमि व्यापारी को अवैध रूप से हिरासत में लिया गया और जबरन वसूली की गई, जिससे उसे HK$60 लाख से अधिक मूल्य की क्रिप्टोकरेंसी और चांदी का नुकसान हुआ।

क्रैकेन ने फेड के आंतरिक सर्कल में प्रवेश किया