ZachXBT: Dopo Aver Hackerato in Modalità inversa l'Attrezzatura degli Hacker Nordcoreani, Comprendo la Loro "Modalità di Lavoro"

By ZachXBT

Compilato da Azuma, Daily Planet

Nota dell'editore: Gli hacker nordcoreani sono sempre stati una grande minaccia per il mercato delle criptovalute. In passato, le vittime e i professionisti della sicurezza del settore potevano solo dedurre i modelli di comportamento degli hacker nordcoreani attraverso il reverse engineering degli incidenti di sicurezza correlati. Tuttavia, ieri, il rinomato detective on-chain ZachXBT, in un recente tweet, ha citato un'indagine e un'analisi di un hacker white-hat che ha hackerato a sua volta gli hacker nordcoreani. Questa analisi proattiva rivela per la prima volta i metodi di lavoro degli hacker nordcoreani, potenzialmente fornendo spunti positivi per misure di sicurezza preventive per i progetti del settore.

Di seguito il testo completo di ZachXBT, compilato da Odaily Planet Daily.

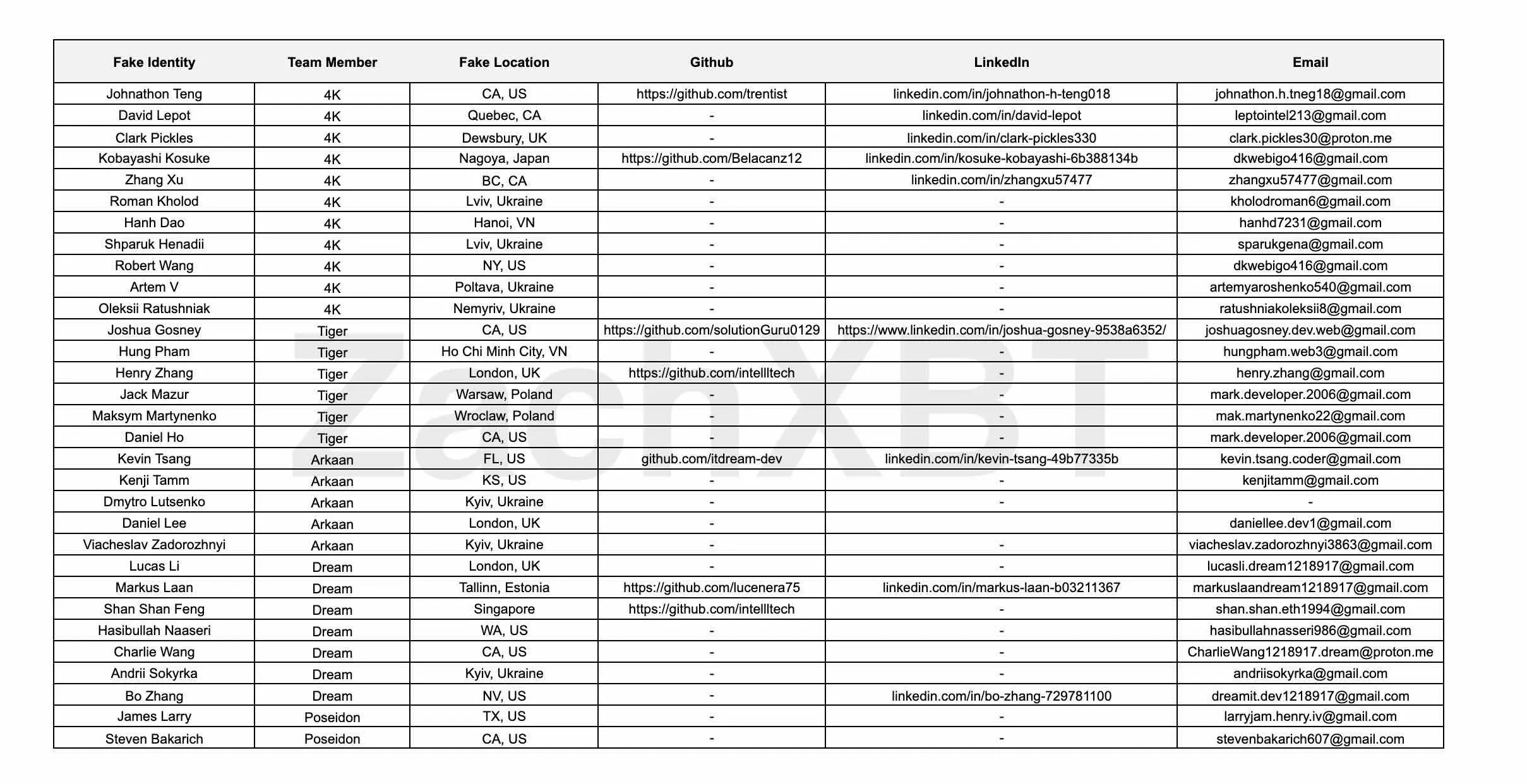

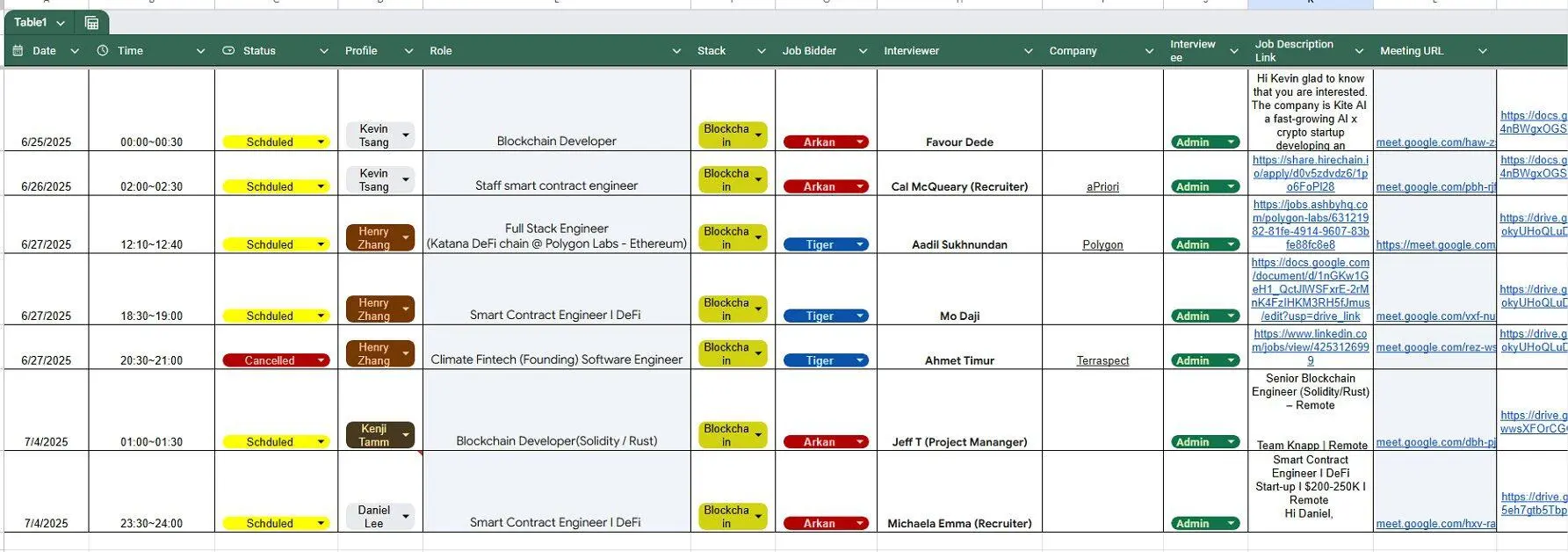

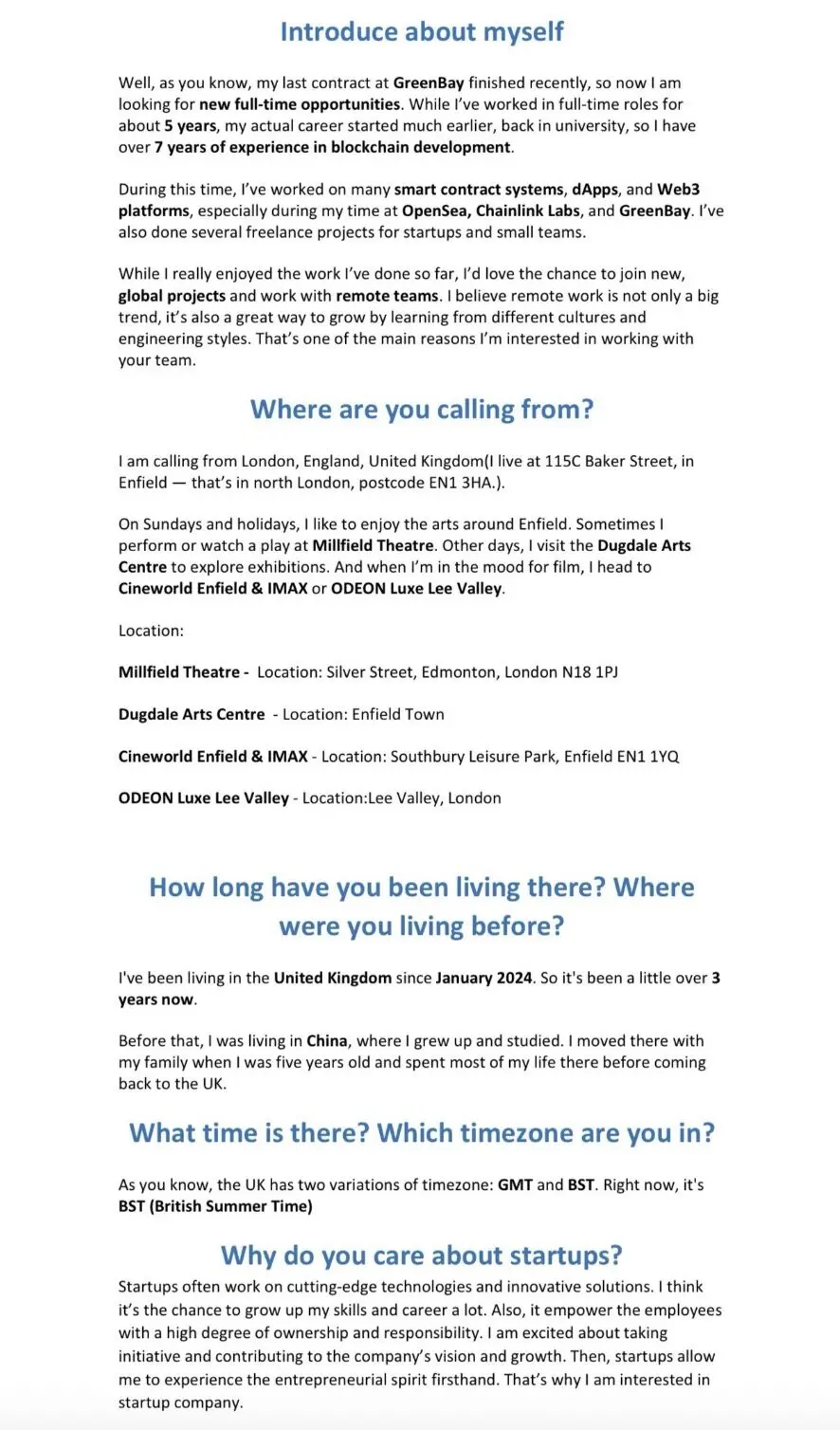

Un hacker anonimo ha recentemente compromesso il dispositivo di un lavoratore IT nordcoreano, rivelando come un team tecnico di cinque persone gestisse oltre 30 identità false, utilizzando documenti d'identità governativi falsi e account Upwork e LinkedIn acquistati per infiltrarsi in vari progetti di sviluppo.

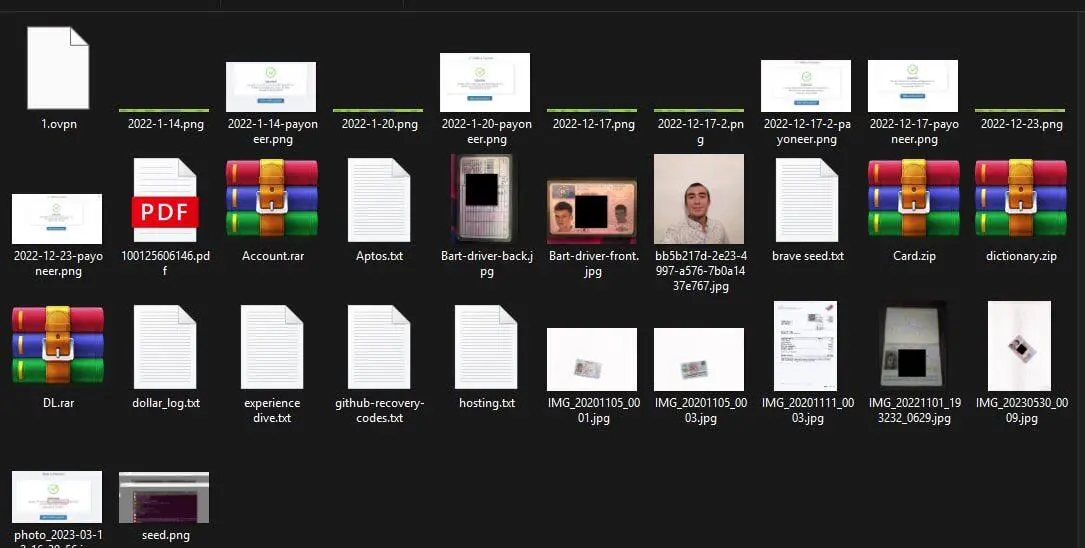

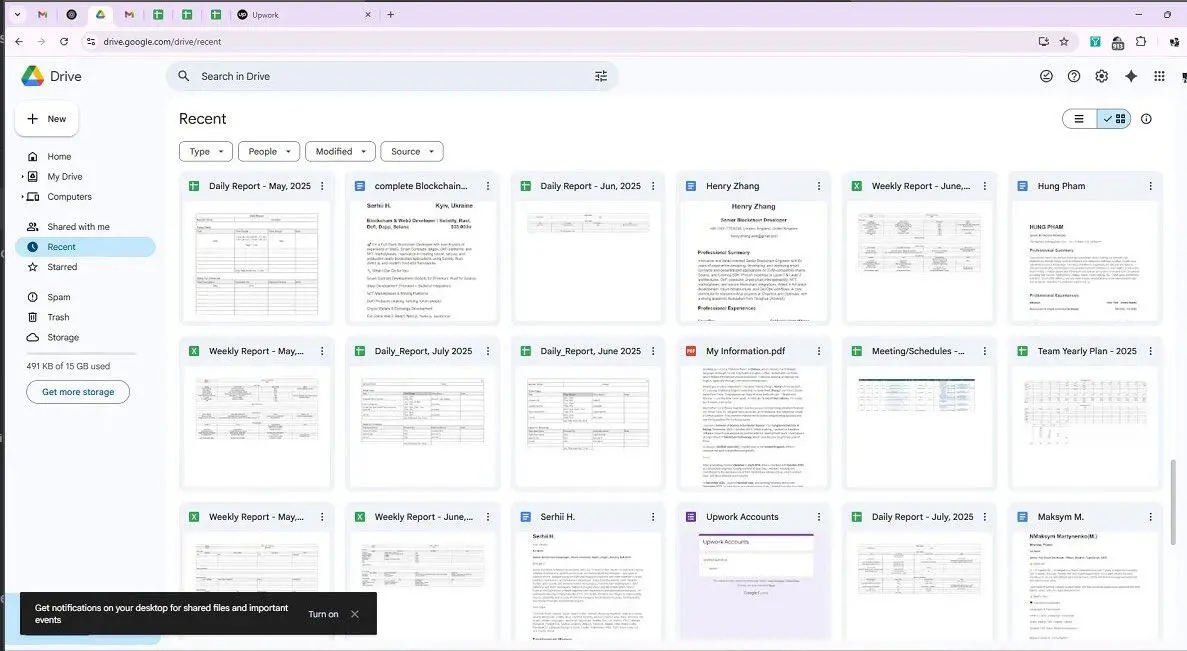

Gli investigatori hanno ottenuto dati di Google Drive, profili del browser Chrome e screenshot del dispositivo, che hanno rivelato che il team faceva molto affidamento sugli strumenti Google per coordinare i programmi di lavoro, assegnare compiti e gestire i budget, con tutte le comunicazioni condotte in inglese.

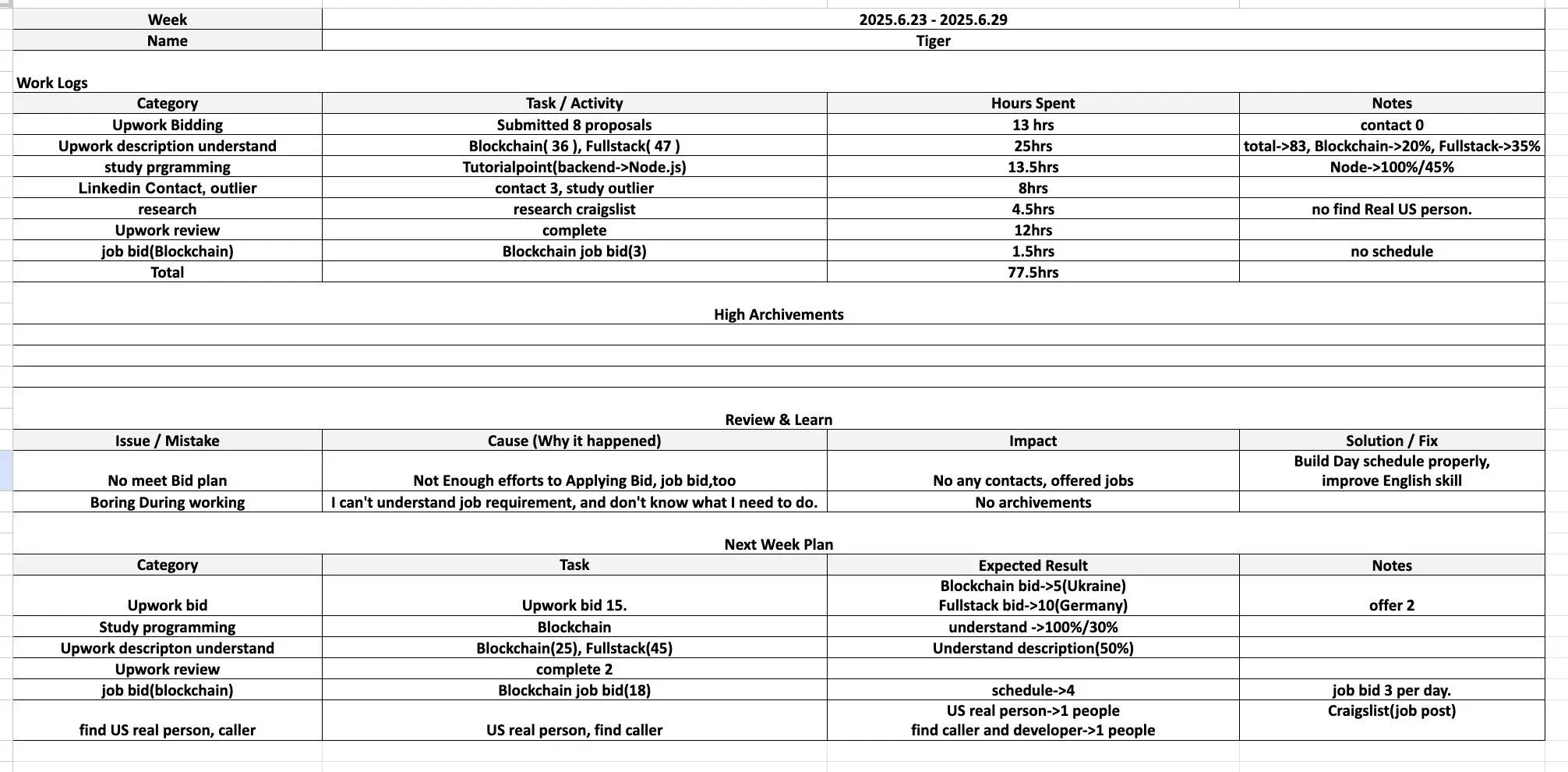

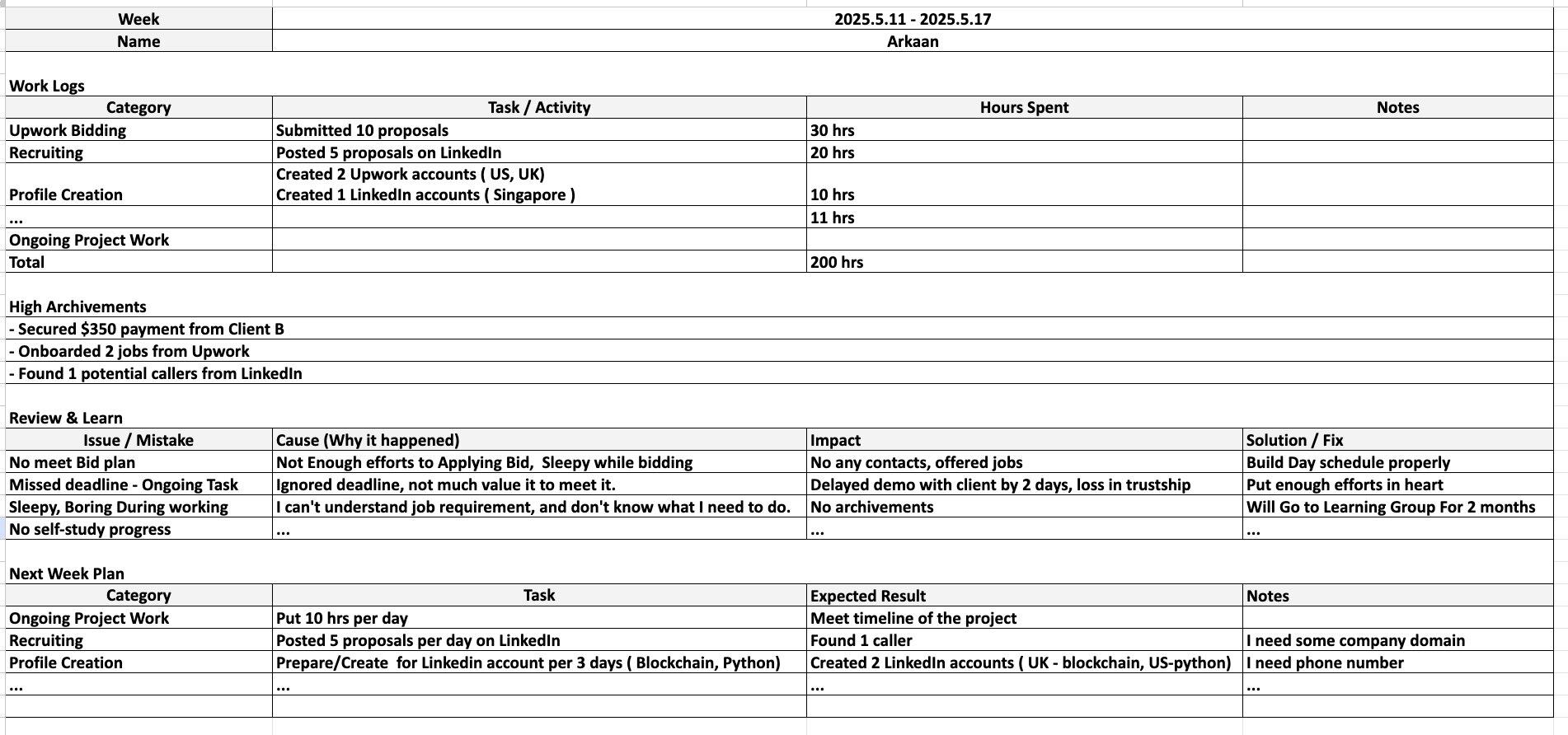

Un rapporto settimanale del 2025 ha rivelato i modelli di lavoro del team di hacker e le difficoltà che hanno incontrato. Ad esempio, un membro si è lamentato di "non comprendere i requisiti del lavoro e non sapere cosa fare", ma la soluzione corrispondente era "dedicarsi e lavorare più duramente".

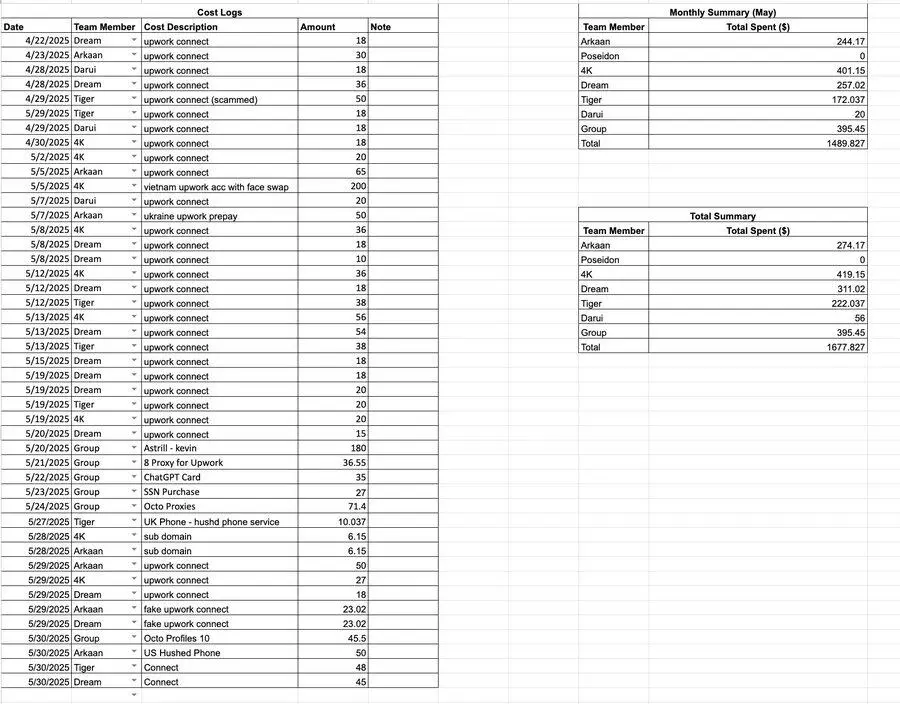

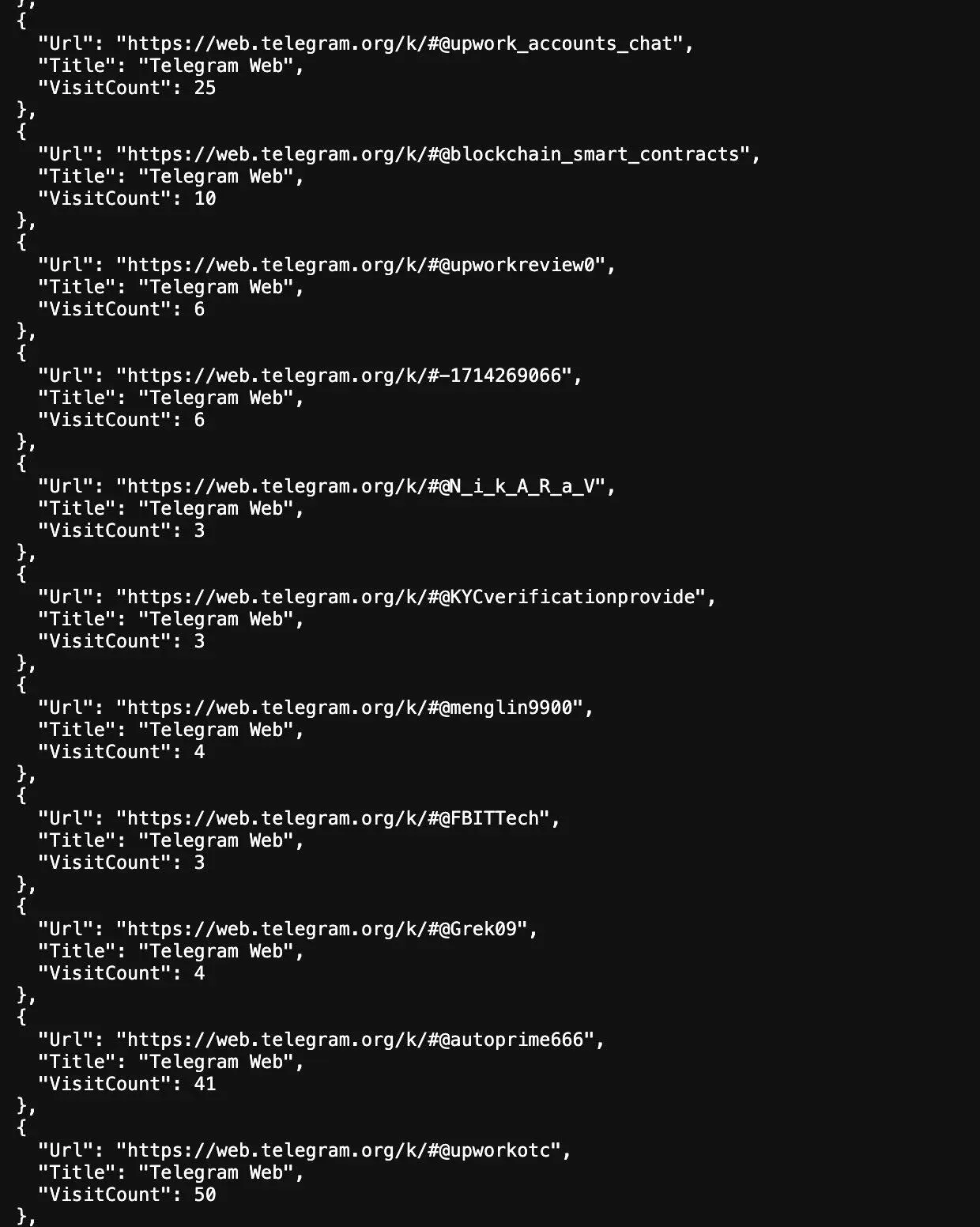

I registri dettagliati delle spese mostrano che le loro voci di spesa includono l'acquisto di numeri di previdenza sociale (SSN), transazioni di account Upwork e LinkedIn, noleggio di numeri di telefono, abbonamenti a servizi di IA, noleggio di computer e acquisto di servizi VPN/proxy.

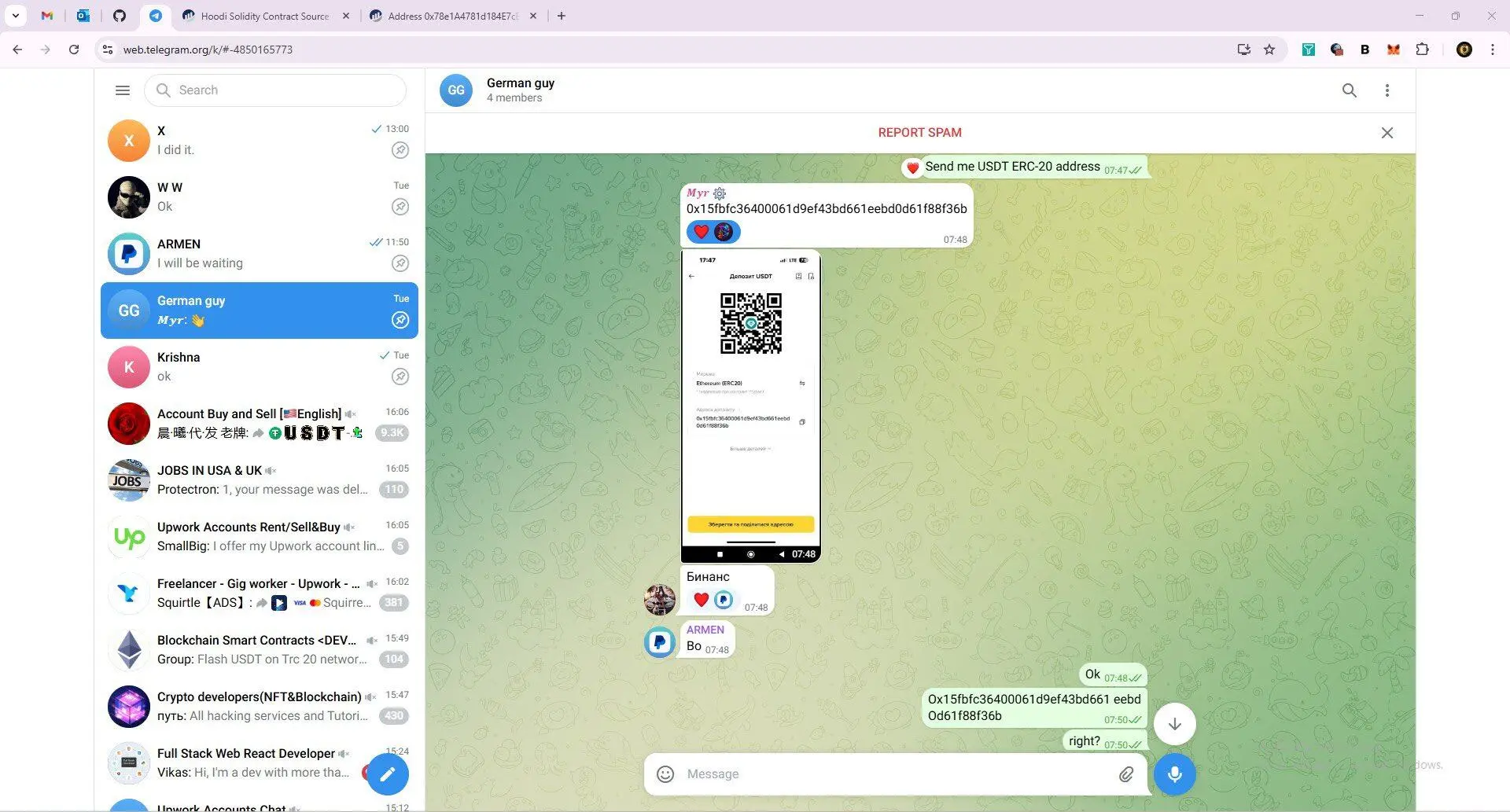

Un foglio di calcolo dettagliava il programma e gli script per le riunioni a cui partecipava il fittizio "Henry Zhang". Il processo ha rivelato che questi lavoratori IT nordcoreani prima acquistavano account Upwork e LinkedIn, noleggiavano attrezzature informatiche e poi completavano il lavoro in outsourcing utilizzando lo strumento di controllo remoto AnyDesk.

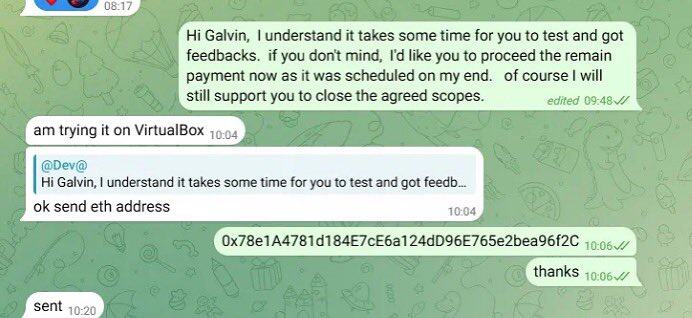

Uno degli indirizzi di wallet che utilizzano per inviare e ricevere fondi è:

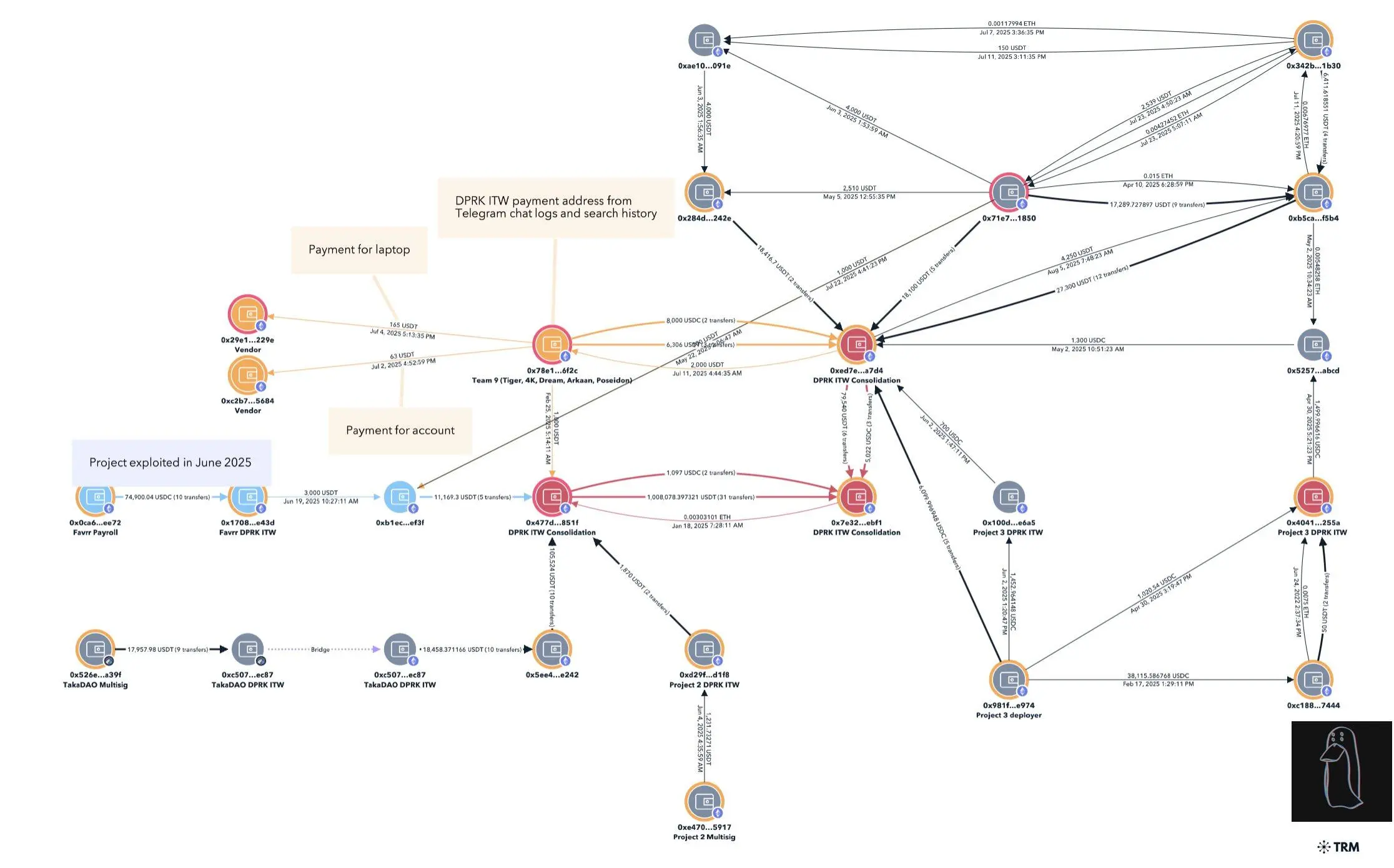

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Questo indirizzo è strettamente collegato all'attacco al protocollo Favrr da 680.000$ di giugno 2025. Il suo CTO e altri sviluppatori sono stati successivamente confermati come lavoratori IT nordcoreani con credenziali falsificate. Questo indirizzo è stato utilizzato anche per identificare il personale IT nordcoreano coinvolto in altri progetti di infiltrazione.

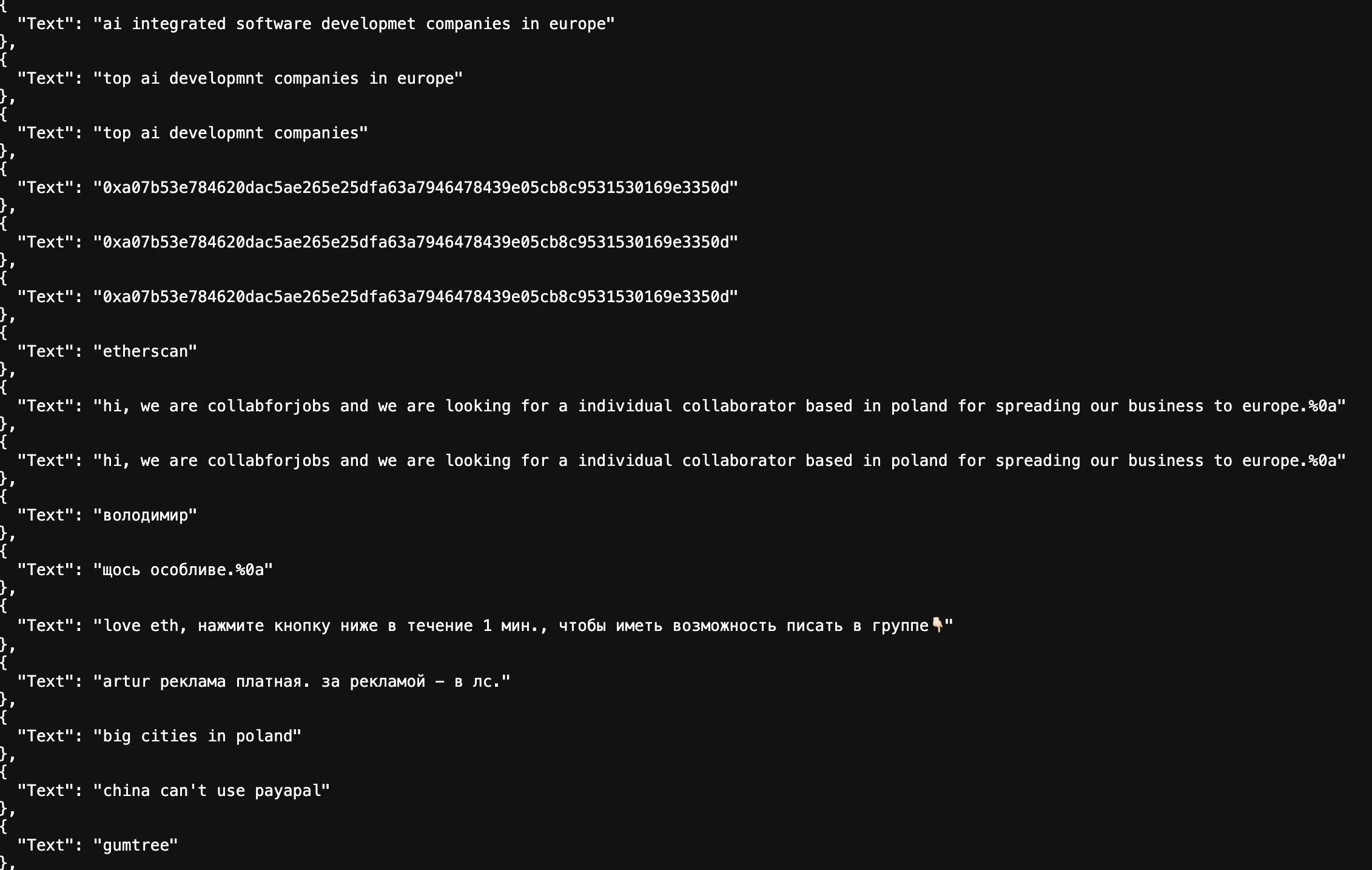

Il team ha anche trovato le seguenti prove chiave nei loro registri di ricerca e nella cronologia del browser.

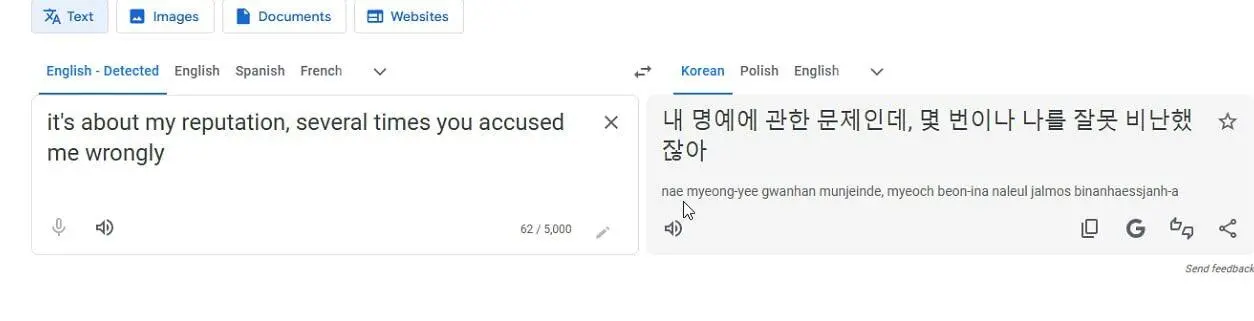

Ci si potrebbe chiedere: "Come possiamo essere sicuri che provengano dalla Corea del Nord?" Oltre a tutti i documenti fraudolenti dettagliati sopra, la loro cronologia di ricerca mostra anche che utilizzano frequentemente Google Translate e traducono in coreano utilizzando un IP russo.

Attualmente, le principali sfide per le imprese nel prevenire i lavoratori IT nordcoreani sono le seguenti:

- Mancanza di collaborazione sistematica: c'è una mancanza di meccanismi efficaci di condivisione delle informazioni e cooperazione tra i fornitori di servizi di piattaforma e le imprese private;

- Supervisione del datore di lavoro: i team di assunzione spesso diventano difensivi dopo aver ricevuto avvisi di rischio, o addirittura rifiutano di collaborare alle indagini;

- Impatto del vantaggio numerico: sebbene i suoi mezzi tecnici non siano complicati, continua a penetrare nel mercato del lavoro globale con la sua enorme base di persone in cerca di lavoro;

- Canali di conversione dei fondi: piattaforme di pagamento come Payoneer vengono frequentemente utilizzate per convertire il reddito in valuta fiat dal lavoro di sviluppo in criptovaluta;

Ho introdotto più volte gli indicatori che necessitano attenzione. Se siete interessati, potete consultare i miei tweet storici. Non li ripeterò qui.

Potrebbe anche piacerti

Alex Eala Lotterà per l'Oro nel Singolare ai Giochi SEA ma Non Contro Janice Tjen

Azioni Boeing (BA): Leggermente in Rialzo mentre gli Investitori Osservano la Conformità del MAX e i Dati sull'Occupazione