Gli Hacker Scatenano un Malware Insidioso Che Ruba Dati di Portafoglio di Criptovaluta Tramite Captcha Falsi: Report

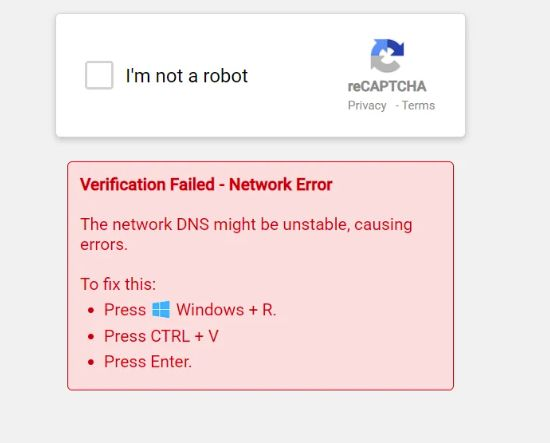

Un nuovo rapporto di ricerca pubblicato da DNSFilter indica una crescente minaccia per gli utenti di criptovaluta da pagine CAPTCHA false, che utilizzano prompt ingannevoli "Non sono un robot" per distribuire malware che prende di mira i wallet crypto.

Secondo DNSFilter, l'attività maligna è stata identificata per la prima volta da uno dei suoi clienti fornitori di servizi gestiti (MSP). Quella che inizialmente sembrava essere una verifica CAPTCHA di routine era, in realtà, un tentativo di implementare Lumma Stealer, un ceppo di malware fileless in grado di estrarre credenziali memorizzate nel browser e informazioni sul wallet.

Mentre il filtraggio dei contenuti di DNSFilter ha bloccato con successo l'attacco, i suoi ricercatori hanno tracciato l'infrastruttura per rivelare modelli più ampi di sforzi coordinati di phishing.

La Truffa del Falso CAPTCHA Prende di Mira gli Utenti delle Banche Greche, Distribuisce Lumma Stealer Tramite un Trucco PowerShell

L'incidente è iniziato quando gli utenti hanno incontrato una sovrapposizione CAPTCHA su un sito bancario greco. La pagina imitava un CAPTCHA legittimo ma mostrava un messaggio che affermava un "errore di rete" DNS, istruendo gli utenti a premere Windows + R, incollare un comando dagli appunti e premere Invio.

Seguire questi passaggi avrebbe eseguito silenziosamente il payload di Lumma Stealer tramite PowerShell al di fuori del browser mentre eseguiva una ricerca DNS.

Fonte: DNSFilter

Fonte: DNSFilter

DNSFilter ha collegato la campagna ad altri due domini: human-verify-7u.pages.dev, un sito Cloudflare Pages che restituisce un errore dopo che l'utente fa clic sul pulsante, e recaptcha-manual.shop, che esegue comandi al di fuori del browser dopo che gli utenti seguono i prompt.

Un'ulteriore indagine, dettagliata nel caso di studio di DNSFilter, ha rivelato che la campagna era una sofisticata combinazione di phishing e distribuzione di malware. Gli attaccanti si affidavano a tecniche di esecuzione fileless, utilizzando processi legittimi del browser per consegnare payload senza scrivere sul disco.

DNSFilter ha implementato i suoi controlli di filtraggio dei contenuti e blocco dei domini in tutta la rete dell'MSP, prevenendo infezioni prima che qualsiasi credenziale o dato del wallet fosse compromesso. Avvisi e politiche di blocco sono stati aggiornati in tempo reale, e l'MSP ha condotto sessioni di formazione per gli utenti finali per rafforzare i pericoli dell'interazione con CAPTCHA sospetti.

"Il malware in questo evento era Lumma Stealer, distribuito attraverso un falso CAPTCHA in una catena di malvertising ingannevole. Se il dispositivo dell'analista fosse stato infettato, il payload PowerShell avrebbe potuto disabilitare Windows AMSI e caricato Lumma DLL," spiega il rapporto.

"Il ladro spazza immediatamente il sistema alla ricerca di qualsiasi cosa possa monetizzare—password e cookie memorizzati nel browser, token 2FA salvati, dati del wallet di criptovaluta, credenziali di accesso remoto e persino vault dei gestori di password."

L'analisi ha mostrato che il falso CAPTCHA è stato accessibile 23 volte in tutta la rete DNSFilter in soli tre giorni. Più preoccupante, il 17% degli utenti che hanno incontrato la pagina ha seguito le istruzioni di copia e incolla, attivando il tentativo di payload del malware. Mentre DNSFilter ha impedito infezioni di successo in questo caso, i ricercatori hanno notato la potenziale scala se lasciato incontrollato.

Il Riciclaggio Rapido Lascia le Vittime di Truffe Impotenti nel Recuperare le Criptovalute Rubate

I rapporti hanno rivelato che i criminali informatici stanno riciclando criptovalute rubate a velocità senza precedenti. A questi ritmi, le vittime di schemi di falsi CAPTCHA sono lasciate praticamente senza possibilità di recuperare i loro fondi.

Secondo il rapporto precedente, gli hacker di criptovalute possono ora trasferire asset digitali rubati attraverso reti di riciclaggio in meno di tre minuti.

I dati di Elliptic mostrano che utilizzando strumenti di riciclaggio automatizzati ed exchange decentralizzati, gli hacker stanno eseguendo l'intero processo di riciclaggio in questione di minuti.

"Questa nuova velocità rende l'intervento in tempo reale quasi impossibile," ha avvertito il rapporto.

Gli esperti di cybersecurity avvertono che le truffe di falsi CAPTCHA non sono solo una preoccupazione per le grandi aziende ma anche per gli utenti regolari, poiché sono spesso camuffate come parte di portali di accesso o installazioni di app e prendono di mira utenti internet ordinari che potrebbero non sospettare un gioco scorretto fino a quando i loro wallet non vengono prosciugati.

"I malintenzionati approfittano sia degli alti che dei bassi della vita," ha detto Ken Carnesi, CEO e co-fondatore di DNSFilter. "Qualsiasi persona in qualsiasi organizzazione ha la stessa possibilità di incontrare un link maligno. I consigli standard di igiene informatica si applicano: usa password uniche, verifica con chi stai 'parlando' prima di consegnare le credenziali e pensa prima di cliccare."

Il rapido processo di riciclaggio peggiora l'impatto. Le vittime spesso scoprono il furto troppo tardi. Le forze dell'ordine trovano difficile tracciare i fondi rubati attraverso multiple blockchain. Gli esperti notano, tuttavia, che quando le aziende di cybersecurity intervengono prontamente, tutti o alcuni dei fondi rubati possono ancora essere recuperati.

"La velocità è critica. I fondi spesso possono essere recuperati in tutto o in parte se vengono intraprese azioni appropriate entro 24-72 ore," ha detto Cameron G. Shilling, un esperto di cybersecurity, in una pubblicazione.

Mentre gli hacker continuano ad accorciare i tempi di riciclaggio, si prevede che i rischi per le vittime cresceranno. "La corsa agli armamenti tra criminali informatici e difensori sta accelerando," ha concluso Elliptic. "La velocità è ora la più grande arma degli hacker."

Potrebbe anche piacerti

Il Gruppo CME Espande i Derivati Crypto Con Futures XRP e SOL Quotati a Spot

Le Probabilità di Polymarket Suggeriscono che Bitcoin Potrebbe Più Facilmente Ritornare a $80.000 Prima di Raggiungere $150.000