暗号資産は秒資金洗浄の時代=被害公表前に移動

暗号資産ハッカーは、攻撃が始まってからわずか2秒で盗んだ資金を移動させている。多くの場合、被害者が侵害を公表する前に資産が移される。

これは、グローバル・レジャーによる2025年の分析(総額40億4000万ドル相当、255件の暗号資産ハッキング事案)から得られた最も明確な結果である。

急速化する暗号資産マネロン、公開前に開始

スピードは際立っている。グローバル・レジャーによれば、ハッキングの76%で資金は公表前に移動されており、年後半にはこの割合が84.6%に上昇した。

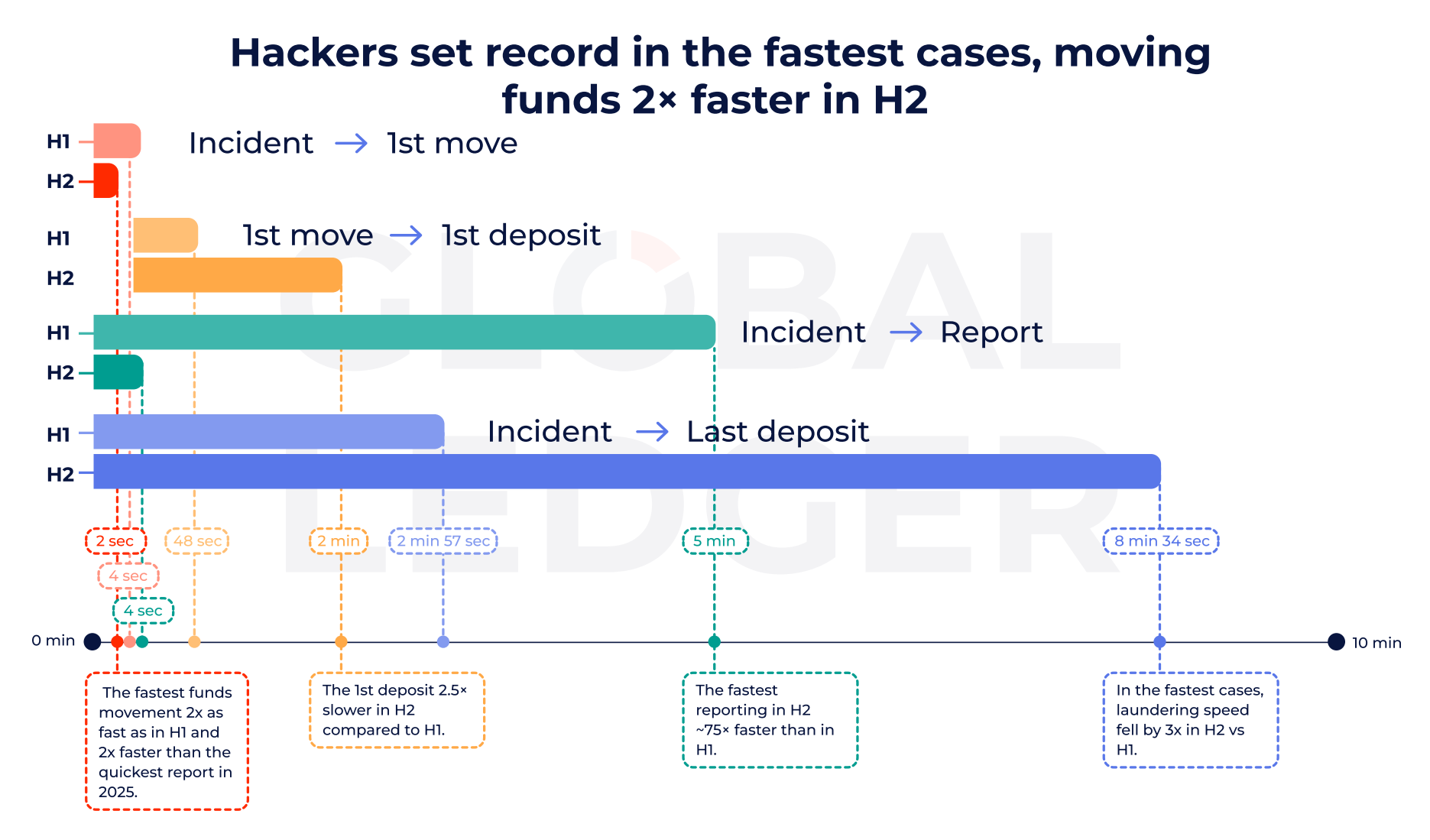

暗号資産ハッカーが盗んだ資金を移動させる速度 出典:Global Ledger

暗号資産ハッカーが盗んだ資金を移動させる速度 出典:Global Ledger

これにより、取引所、分析企業、法執行機関が対応を調整する前に攻撃者が動くことが多い。

ただし、スピードだけが特徴ではない。

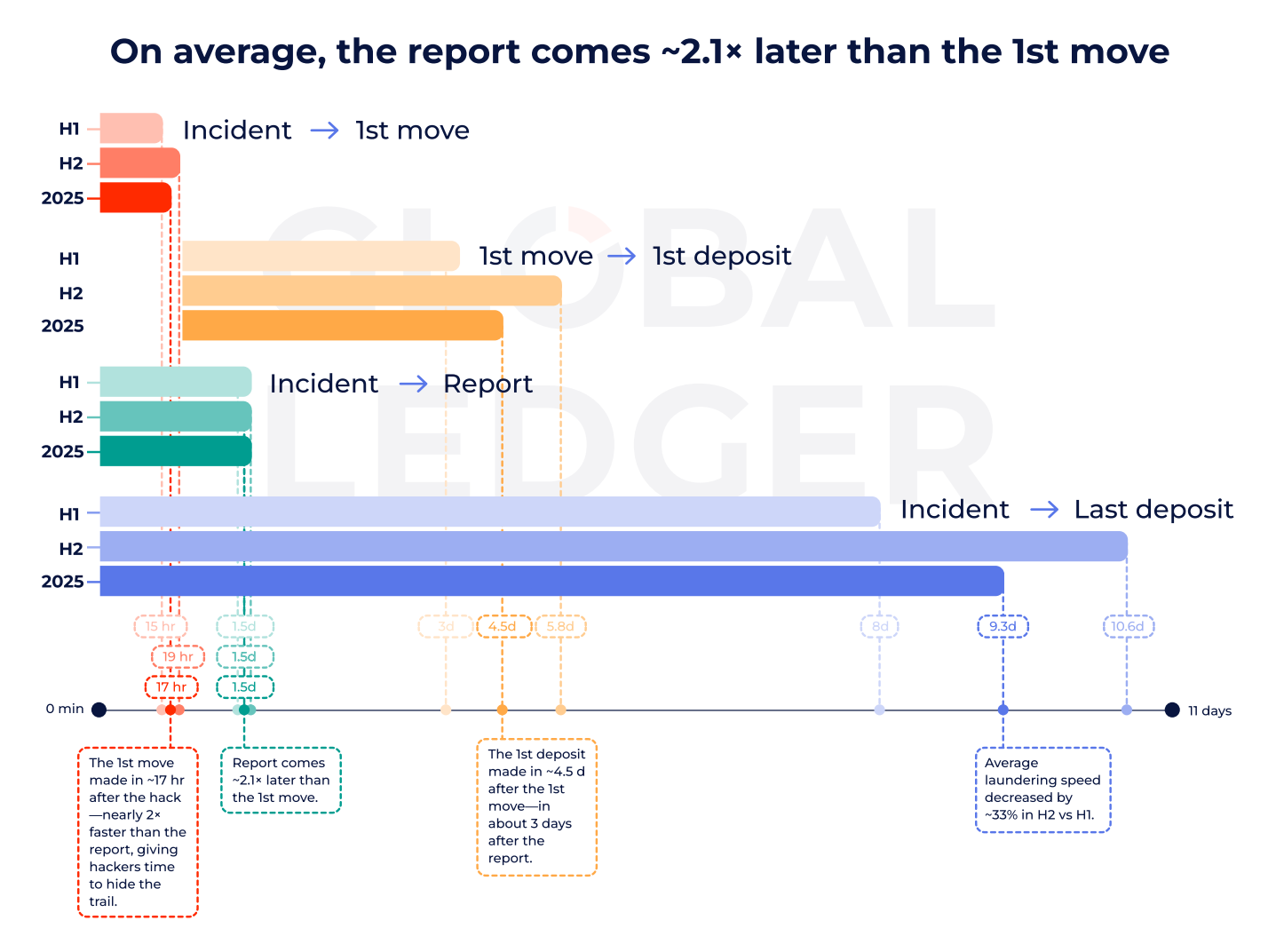

初回送金はほぼ即時だが、完全なマネーロンダリングには時間を要する。

2025年後半の平均では、ハッカーが最終的な預金先(取引所やミキサーなど)に到達するまで約10.6日かかった。年初めの約8日から伸びている。

要するに、短距離走は速くなったが、長距離走は遅くなった。

この変化は、公表後の監視強化によるものと考えられる。事件が明るみに出ると、取引所やブロックチェーン分析企業がアドレスをラベル付けし、監視を強化する。

このため、攻撃者は資金を小口化し、複数の経路を経由させたうえで現金化を試みる。

ハッキングの速度は上昇したが、暗号資産のマネーロンダリング速度は低下 出典:Global Ledger

ブリッジ、ミキサーと現金化までの長い道のり

このプロセスの主要な手段となっているのがブリッジだ。全盗難資金のほぼ半分、約20億1000万ドルがクロスチェーンブリッジを経由した。

これはミキサーやプライバシープロトコル経由の3倍超の金額にあたる。Bybit事件では、全盗難資金の94.91%がブリッジ経由で移動した。

同時に、Tornado Cashが再び注目を集めている。2025年のハッキングの41.57%で同プロトコルが利用された。年後半にはレポートで言及された制裁措置の変化もあり、利用比率が急上昇した。

暗号資産窃盗とマネーロンダリングの現状 出典:Global Ledger

暗号資産窃盗とマネーロンダリングの現状 出典:Global Ledger

一方、中央集権型取引所への直接キャッシュアウトは後半で大幅減少。DeFiプラットフォームへの送金が増加した。攻撃者は当面、明白な出口となる手段を避けているようだ。

注目すべきは、分析時点で全盗難資金のほぼ半分が未使用のまま残っていること。数十億ドル分がウォレットに眠り、今後のマネーロンダリング再試行を待つ可能性がある。

問題の規模は依然として深刻。イーサリアムは総損失の60.64%、24億4000万ドルを占める。

全体で、255件の事件で40億4000万ドルが盗まれた。

ただし、回収は限定的。凍結されたのは約9.52%、返還は6.52%にとどまった。

これらの結果を総合すると、今や攻撃者は侵害発生直後、機械のような速さで動く傾向が明確である。

防御側は後手となり、犯罪者は段階的かつ時間のかかるロンダリング戦略に追い込まれている。この競争は終わっておらず、単に新たな段階へと移行した。冒頭は秒単位、終盤は日単位の戦いである。

関連コンテンツ

Ripple、カストディとステーキングを拡大──Firelight幹部がAIと予測市場のXRPLへの影響を語る【価格分析】

【徹底比較】電動鉛筆削りのおすすめ人気ランキング