Hakerzy wypuszczają podstępne złośliwe oprogramowanie, które kradnie dane portfeli kryptowalutowych za pomocą fałszywego Captcha: Raport

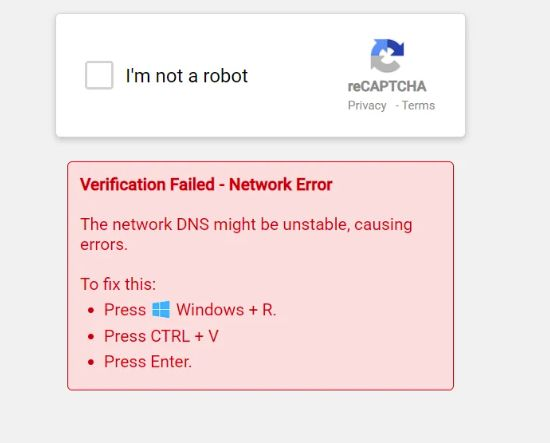

Nowy raport badawczy opublikowany przez DNSFilter wskazuje na rosnące zagrożenie dla użytkowników kryptowalut ze strony fałszywych stron CAPTCHA, które wykorzystują zwodnicze komunikaty "Nie jestem robotem" do dostarczania złośliwego oprogramowania atakującego portfele kryptowalutowe.

Według DNSFilter, złośliwa aktywność została po raz pierwszy zidentyfikowana przez jednego z klientów dostawcy usług zarządzanych (MSP). To, co początkowo wydawało się rutynową weryfikacją CAPTCHA, było w rzeczywistości próbą wdrożenia Lumma Stealer, bezplikowego złośliwego oprogramowania zdolnego do wykradania poświadczeń przechowywanych w przeglądarce i informacji o portfelach.

Podczas gdy filtrowanie treści DNSFilter skutecznie zablokowało atak, jego badacze prześledzili infrastrukturę, aby ujawnić szersze wzorce skoordynowanych działań phishingowych.

Fałszywe oszustwo CAPTCHA atakuje greckich użytkowników banków, dostarcza Lumma Stealer za pomocą sztuczki PowerShell

Incydent rozpoczął się, gdy użytkownicy napotkali nakładkę CAPTCHA na greckiej stronie bankowej. Strona imitowała legalną CAPTCHA, ale wyświetlała komunikat informujący o "błędzie sieci" DNS, instruując użytkowników, aby nacisnęli Windows + R, wkleili polecenie ze schowka i nacisnęli Enter.

Wykonanie tych kroków po cichu uruchamiało ładunek Lumma Stealer przez PowerShell poza przeglądarką, jednocześnie wykonując wyszukiwanie DNS.

Źródło: DNSFilter

Źródło: DNSFilter

DNSFilter powiązał kampanię z dwoma innymi domenami: human-verify-7u.pages.dev, stroną Cloudflare Pages, która zwraca błąd po kliknięciu przycisku przez użytkownika, oraz recaptcha-manual.shop, która wykonuje polecenia poza przeglądarką po wykonaniu przez użytkowników instrukcji.

Dalsze dochodzenie, szczegółowo opisane w studium przypadku DNSFilter, ujawniło, że kampania była wyrafinowanym połączeniem phishingu i dostarczania złośliwego oprogramowania. Atakujący polegali na technikach wykonania bezplikowego, wykorzystując legalne procesy przeglądarki do dostarczania ładunków bez zapisywania na dysku.

DNSFilter wdrożył swoje filtry treści i kontrole blokowania domen w całej sieci MSP, zapobiegając infekcjom zanim jakiekolwiek poświadczenia lub dane portfela zostały naruszone. Alerty i polityki blokowania były aktualizowane w czasie rzeczywistym, a MSP przeprowadził sesje edukacyjne dla użytkowników końcowych, aby wzmocnić świadomość niebezpieczeństw związanych z interakcją z podejrzanymi CAPTCHA.

"Złośliwe oprogramowanie w tym przypadku to Lumma Stealer, dostarczane przez fałszywą CAPTCHA w zwodniczym łańcuchu złośliwych reklam. Gdyby urządzenie analityka zostało zainfekowane, ładunek PowerShell mógłby wyłączyć Windows AMSI i załadować Lumma DLL" - wyjaśnia raport.

"Stealer natychmiast przeszukuje system w poszukiwaniu wszystkiego, co może spieniężyć - haseł i plików cookie przechowywanych w przeglądarce, zapisanych tokenów 2FA, danych portfeli kryptowalutowych, poświadczeń zdalnego dostępu, a nawet sejfów menedżerów haseł."

Analiza wykazała, że fałszywa CAPTCHA została odwiedzona 23 razy w sieci DNSFilter w ciągu zaledwie trzech dni. Co bardziej niepokojące, 17% użytkowników, którzy napotkali stronę, postępowało zgodnie z instrukcjami kopiuj-wklej, uruchamiając próbę ładunku złośliwego oprogramowania. Chociaż DNSFilter zapobiegł udanym infekcjom w tym przypadku, badacze zauważyli potencjalną skalę, gdyby pozostawiono to bez kontroli.

Szybkie pranie pieniędzy pozostawia ofiary oszustw bezsilne w odzyskiwaniu skradzionych kryptowalut

Raporty ujawniły, że cyberprzestępcy piorą skradzione kryptowaluty z bezprecedensową prędkością. Przy takich tempach ofiary fałszywych schematów CAPTCHA praktycznie nie mają szans na odzyskanie swoich środków.

Zgodnie z poprzednim raportem, hakerzy kryptowalutowi mogą teraz przenosić skradzione aktywa cyfrowe przez sieci prania pieniędzy w mniej niż trzy minuty.

Dane Elliptic pokazują, że używając zautomatyzowanych narzędzi do prania pieniędzy i zdecentralizowanych giełd (DEX), hakerzy wykonują cały proces prania w ciągu kilku minut.

"Ta nowa prędkość sprawia, że interwencja w czasie rzeczywistym jest prawie niemożliwa" - ostrzega raport.

Eksperci ds. cyberbezpieczeństwa ostrzegają, że fałszywe oszustwa CAPTCHA nie są problemem tylko dla dużych firm, ale także dla zwykłych użytkowników, ponieważ często są one maskowane jako część portali logowania lub instalacji aplikacji i atakują zwykłych użytkowników internetu, którzy mogą nie podejrzewać oszustwa, dopóki ich portfele nie zostaną opróżnione.

"Złoczyńcy wykorzystują zarówno wzloty, jak i upadki życia" - powiedział Ken Carnesi, dyrektor generalny i współzałożyciel DNSFilter. "Każda osoba w każdej organizacji ma taką samą szansę na napotkanie złośliwego linku. Obowiązują standardowe wskazówki dotyczące higieny cybernetycznej: używaj unikalnych haseł, weryfikuj, z kim 'rozmawiasz' przed przekazaniem poświadczeń i myśl, zanim klikniesz."

Szybki proces prania pieniędzy pogarsza skutki. Ofiary często odkrywają kradzież zbyt późno. Organy ścigania mają trudności z śledzeniem skradzionych środków na wielu blockchainach. Eksperci zauważają jednak, że gdy firmy zajmujące się cyberbezpieczeństwem interweniują szybko, wszystkie lub część skradzionych środków nadal można odzyskać.

"Szybkość jest kluczowa. Środki często można odzyskać w całości lub części, jeśli odpowiednie działania zostaną podjęte w ciągu 24 do 72 godzin" - powiedział Cameron G. Shilling, ekspert ds. cyberbezpieczeństwa, w publikacji.

Ponieważ hakerzy nadal skracają czas prania pieniędzy, oczekuje się, że ryzyko dla ofiar będzie rosło. "Wyścig zbrojeń między cyberprzestępcami a obrońcami przyspiesza" - podsumował Elliptic. "Szybkość jest teraz największą bronią hakerów."

Możesz także polubić

Fidelity sugeruje, że tradycyjny czteroletni cykl Bitcoina może dobiegać końca

Wieloryb Binance traci 11,58 miliona dolarów, gdy Bitcoin spada poniżej 86 000 dolarów