Novo ataque Android 'Pixnapping' ameaça a segurança das carteiras cripto

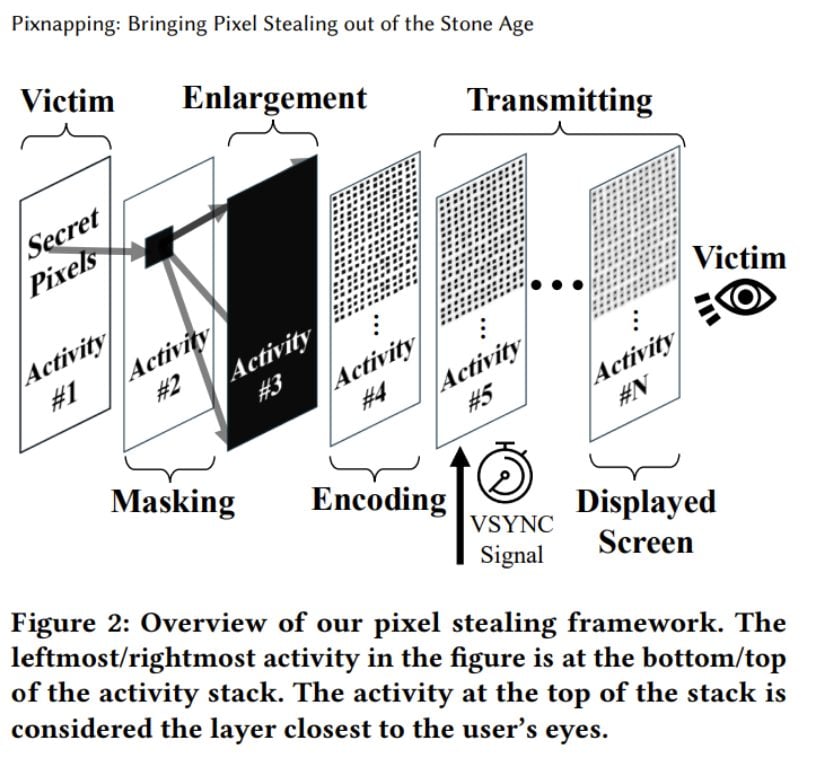

O ataque, denominado Pixnapping, funciona lendo o que é exibido no seu ecrã—pixel por pixel—sem necessitar de quaisquer permissões especiais.

Como Funciona o Ataque

O Pixnapping explora fraquezas na forma como o Android exibe informações no seu ecrã. Uma equipa de investigação da UC Berkeley, Carnegie Mellon e outras universidades descobriu que aplicações maliciosas podem reconstruir dados sensíveis medindo pequenas diferenças de tempo na renderização dos pixels.

O ataque acontece em três etapas. Primeiro, uma aplicação maliciosa aciona outra aplicação (como o Autenticador da Google) para exibir informações sensíveis. Segundo, sobrepõe janelas semitransparentes e usa a API de desfoque do Android para manipular pixels individuais. Terceiro, mede os tempos de renderização através de uma fraqueza de hardware chamada GPU.zip para roubar valores de pixels um de cada vez.

Fonte: pixnapping.com

Pense nisso como tirar uma captura de ecrã, mas em vez de capturar todo o ecrã de uma vez, o atacante reconstrói a imagem pixel por pixel medindo quanto tempo cada um leva para ser desenhado. A aplicação maliciosa não precisa de permissões de gravação de ecrã ou acesso a notificações—simplesmente explora recursos padrão do Android que a maioria das aplicações pode usar.

Resultados de Testes no Mundo Real

Os investigadores testaram o Pixnapping em cinco dispositivos: Google Pixel 6, 7, 8 e 9, além do Samsung Galaxy S25. Todos executavam versões Android de 13 a 16. Os resultados foram preocupantes para os proprietários de Pixel. Nos dispositivos Pixel, o ataque recuperou com sucesso códigos 2FA de seis dígitos completos em 73% das tentativas no Pixel 6, 53% no Pixel 7 e 9, e 29% no Pixel 8. Os tempos de recuperação variaram de 14 a 26 segundos—bem dentro da janela de 30 segundos em que a maioria dos códigos de autenticação permanece válida.

Curiosamente, o Samsung Galaxy S25 provou ser mais resistente. Os investigadores não conseguiram recuperar códigos em 30 segundos neste dispositivo devido ao ruído no seu hardware gráfico. A equipa demonstrou roubo de dados bem-sucedido de aplicações populares, incluindo Autenticador da Google, Signal, Venmo, Gmail e Google Maps. Qualquer informação visível no ecrã torna-se vulnerável, desde mensagens privadas até dados de localização.

Ameaça Crítica para Carteiras Cripto

Para detentores de criptomoedas, esta vulnerabilidade representa um risco importante. As frases-semente das carteiras—as 12 ou 24 palavras que concedem acesso completo às suas criptomoedas—são especialmente vulneráveis porque os utilizadores normalmente deixam-nas exibidas enquanto as anotam para backup.

Embora roubar uma frase completa de 12 palavras demore mais do que capturar um código 2FA, o ataque permanece eficaz se a frase ficar visível. Quando os atacantes têm a sua frase-semente, controlam toda a sua carteira. Nenhuma palavra-passe adicional ou medida de segurança pode impedi-los de drenar os seus fundos.

As carteiras físicas continuam sendo a opção mais segura porque nunca exibem frases-semente em dispositivos conectados à internet. As chaves privadas permanecem isoladas no dispositivo físico, assinando transações sem expor informações sensíveis ao seu telemóvel ou computador.

Estado Atual da Correção

A Google tomou conhecimento do Pixnapping em fevereiro de 2025 e atribuiu-lhe o CVE-2025-48561, classificando-o como de alta gravidade. A empresa lançou uma correção parcial em setembro de 2025, limitando quantas vezes as aplicações podem usar efeitos de desfoque—um componente-chave do ataque.

No entanto, os investigadores encontraram uma solução alternativa que contorna a primeira correção da Google. A Google confirmou que lançará outra atualização no boletim de segurança de dezembro de 2025 para abordar as vulnerabilidades restantes.

A boa notícia: a Google não relata evidências de ataques reais usando Pixnapping. Os seus sistemas de segurança da Play Store não detetaram aplicações maliciosas explorando esta vulnerabilidade. Mas o ataque continua possível em dispositivos não corrigidos.

Os dispositivos Samsung também receberam a correção de setembro. Os investigadores notificaram a Samsung que a correção inicial da Google era insuficiente para proteger os dispositivos Samsung do ataque original. Ambas as empresas continuam a coordenar proteções adicionais.

Protegendo os Seus Ativos

Ainda não existe mitigação especial para aplicações individuais se defenderem contra o Pixnapping. As correções devem vir da Google e Samsung ao nível do sistema. Enquanto isso, várias etapas podem reduzir o seu risco:

Instale atualizações de segurança imediatamente quando chegarem. A correção de dezembro deve melhorar significativamente a proteção para dispositivos compatíveis.

Descarregue aplicações apenas da Google Play Store, evitando ficheiros APK desconhecidos de websites ou terceiros. Reveja quais permissões as suas aplicações solicitam—embora o Pixnapping não precise de permissões especiais, limitar o acesso das aplicações ainda melhora a segurança geral.

Nunca exiba frases-semente de carteiras cripto em qualquer dispositivo conectado à internet, se possível. Anote-as em papel imediatamente em vez de deixá-las no ecrã. Melhor ainda, use uma carteira física para armazenar quantidades significativas de criptomoedas.

Considere o panorama de segurança mais amplo. Este ano testemunhou grandes roubos de criptomoedas, com biliões perdidos para vários ataques. A segurança móvel representa apenas uma vulnerabilidade entre muitas.

O Quadro Geral

O Pixnapping revela fraquezas fundamentais na forma como o Android lida com camadas de janelas e renderização gráfica. O ataque explora a compressão de dados nas GPUs Mali usadas pelos telefones Pixel—a compressão cria variações de tempo que vazam informações sobre valores de pixels.

Outros fabricantes de telefones Android provavelmente enfrentam riscos semelhantes, já que os mecanismos necessários existem em todo o ecossistema Android. A equipa de investigação ainda não testou todas as marcas, mas as APIs principais que permitem o ataque são recursos padrão do Android.

A vulnerabilidade de hardware GPU.zip subjacente permanece sem correção. Nenhum fabricante de GPU se comprometeu a corrigir o vazamento de tempo de compressão que torna o Pixnapping possível.

Os investigadores lançarão seu código de prova de conceito no GitHub quando as correções estiverem amplamente disponíveis.

Conclusão

O Pixnapping demonstra que mesmo aplicações sem permissões suspeitas podem representar sérias ameaças. Para utilizadores de criptomoedas, a mensagem é clara: mantenha as frases-semente fora do seu telemóvel. Use carteiras físicas para quantias significativas. Instale atualizações prontamente. E lembre-se que a conveniência frequentemente entra em conflito com a segurança—proteger as suas criptomoedas requer tomar medidas extras que podem parecer inconvenientes, mas podem salvá-lo de uma perda total.

Você também pode gostar

Comunidade Bitcoin debate riscos quânticos para as holdings vulneráveis de Satoshi

ETFs Spot de Ethereum sofrem o maior fluxo de saída semanal desde o lançamento, sinalizando baixo apelo institucional ⋆ ZyCrypto