ZachXBT: Depois de hackear inversamente o equipamento dos hackers norte-coreanos, compreendo o seu "modo de trabalho"

Por ZachXBT

Compilado por Azuma, Daily Planet

Nota do Editor: Os hackers norte-coreanos sempre foram uma grande ameaça para o mercado de criptomoedas. No passado, vítimas e profissionais de segurança da indústria só podiam inferir os padrões de comportamento dos hackers norte-coreanos através da engenharia reversa de incidentes de segurança relacionados. No entanto, ontem, o renomado detetive on-chain ZachXBT, num tweet recente, citou uma investigação e análise feita por um hacker white-hat que hackeou reversamente hackers norte-coreanos. Esta análise proativa revela pela primeira vez os métodos de trabalho dos hackers norte-coreanos, potencialmente fornecendo insights positivos para medidas de segurança preventivas para projetos da indústria.

A seguir está o texto completo de ZachXBT, compilado pelo Odaily Planet Daily.

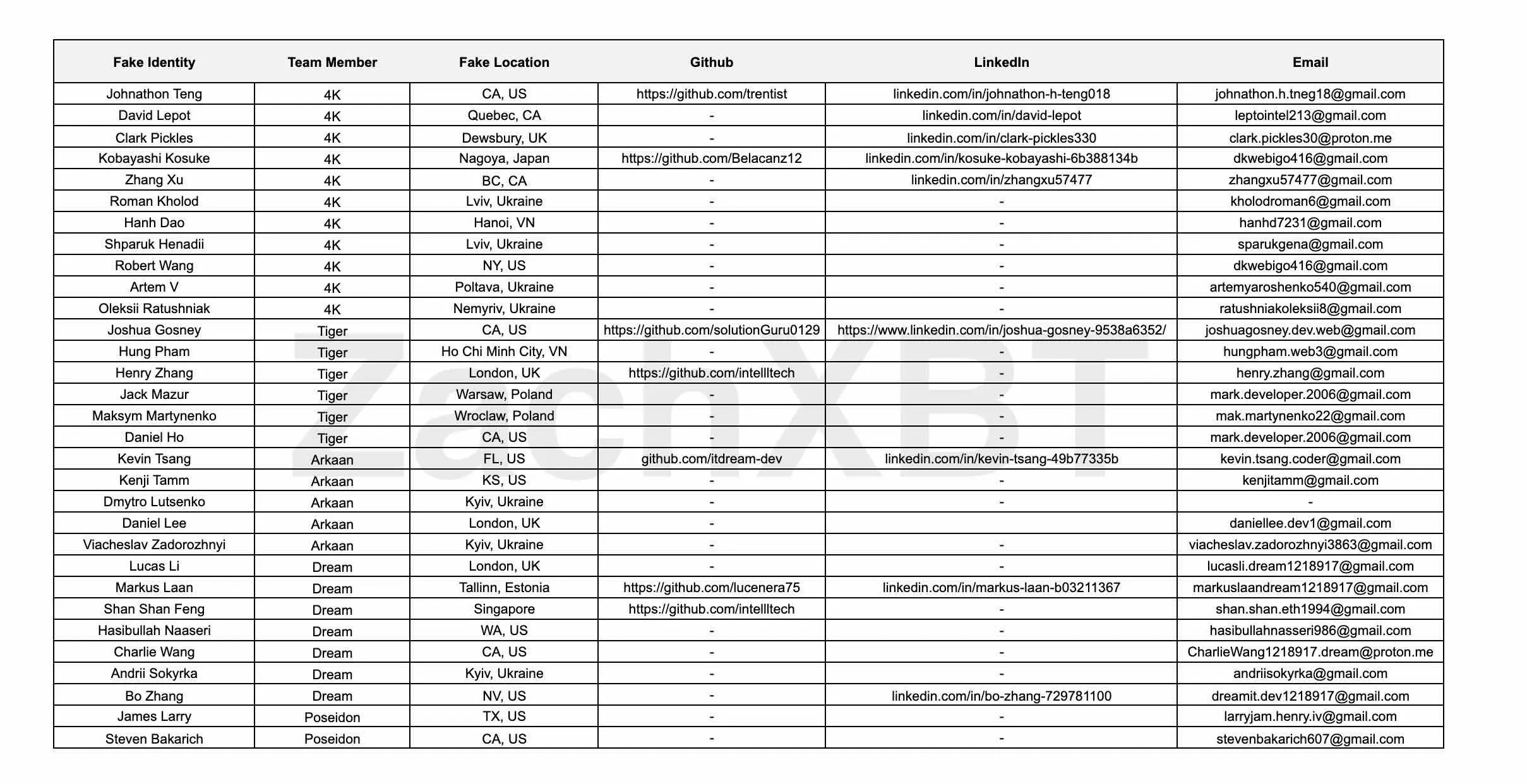

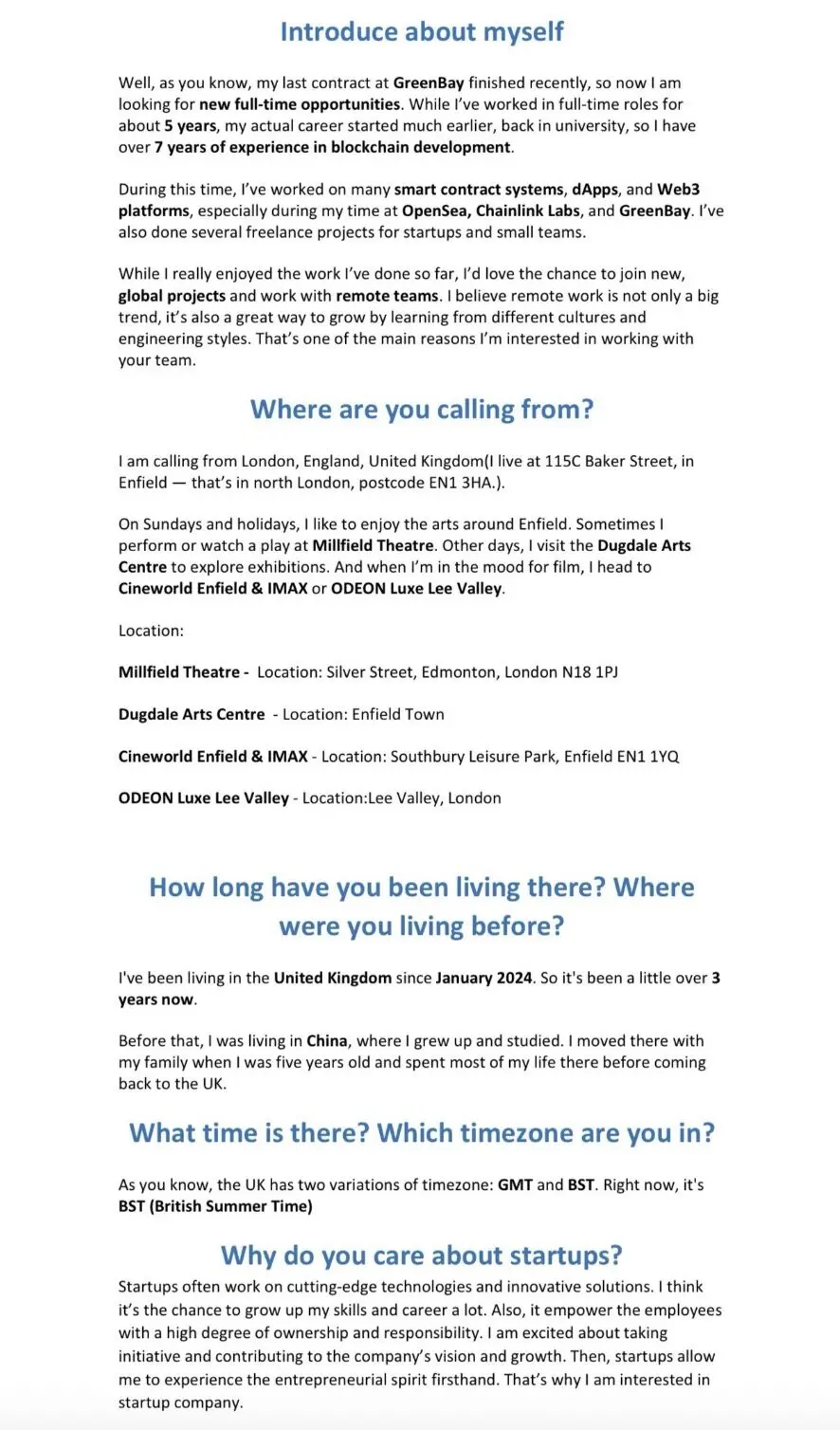

Um hacker anônimo comprometeu recentemente o dispositivo de um trabalhador de TI norte-coreano, revelando como uma equipe técnica de cinco pessoas operava mais de 30 identidades falsas, usando documentos de identificação governamentais falsos e contas compradas do Upwork e LinkedIn para se infiltrar em vários projetos de desenvolvimento.

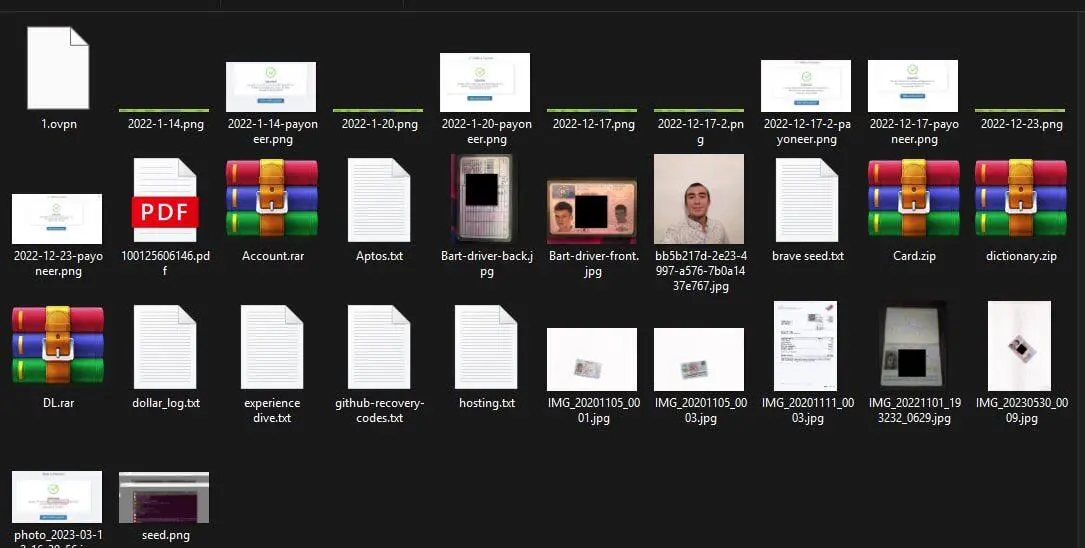

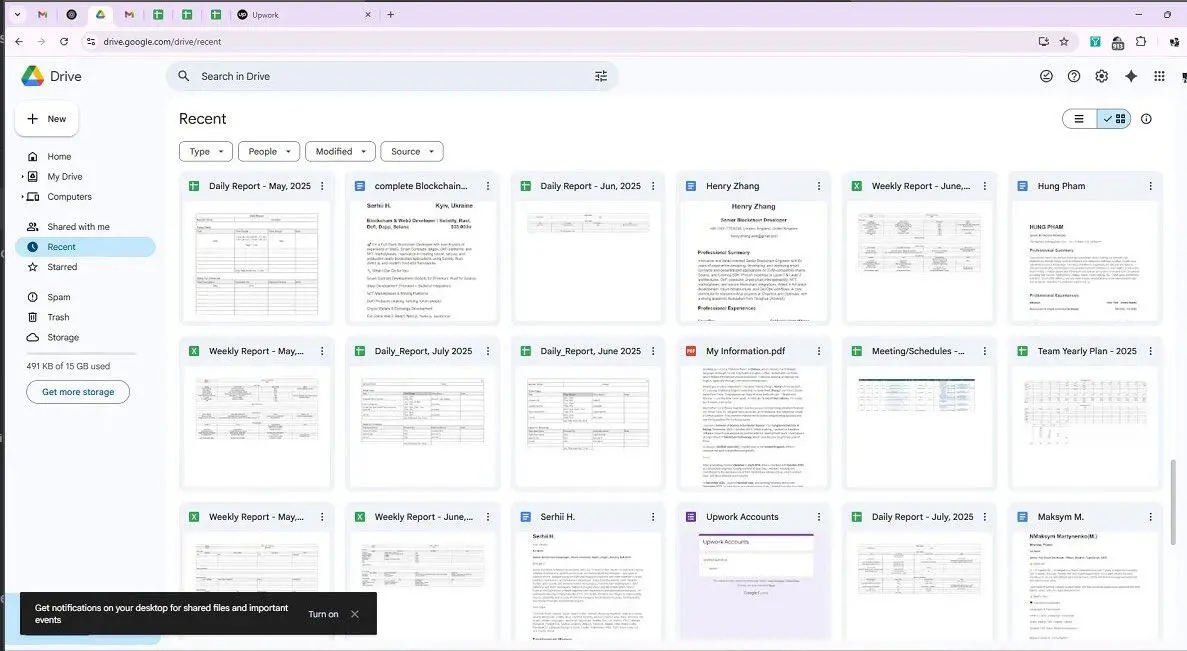

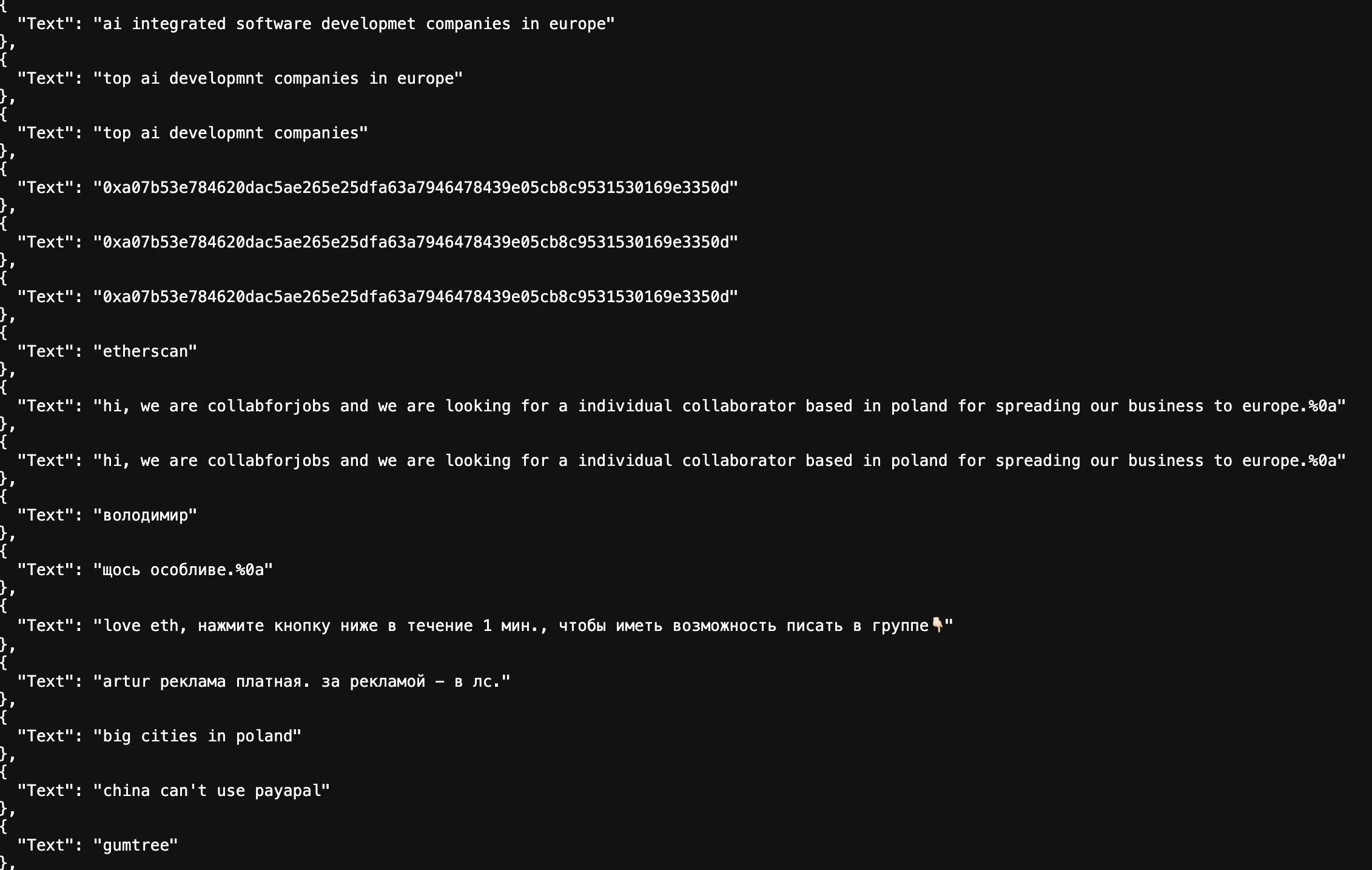

Os investigadores obtiveram dados do Google Drive, perfis do navegador Chrome e capturas de ecrã do dispositivo, que revelaram que a equipa dependia fortemente das ferramentas Google para coordenar horários de trabalho, atribuir tarefas e gerir orçamentos, com todas as comunicações realizadas em inglês.

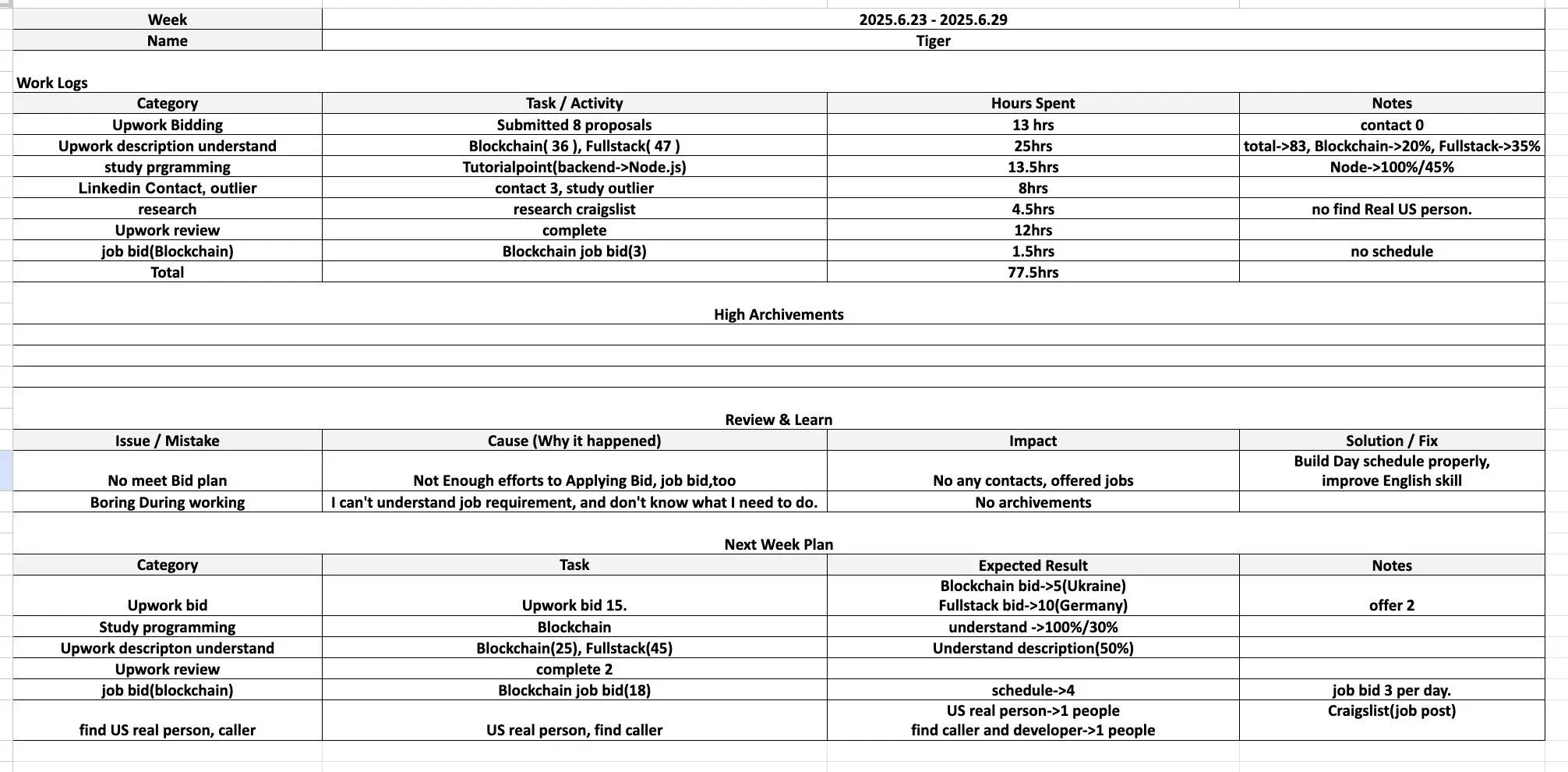

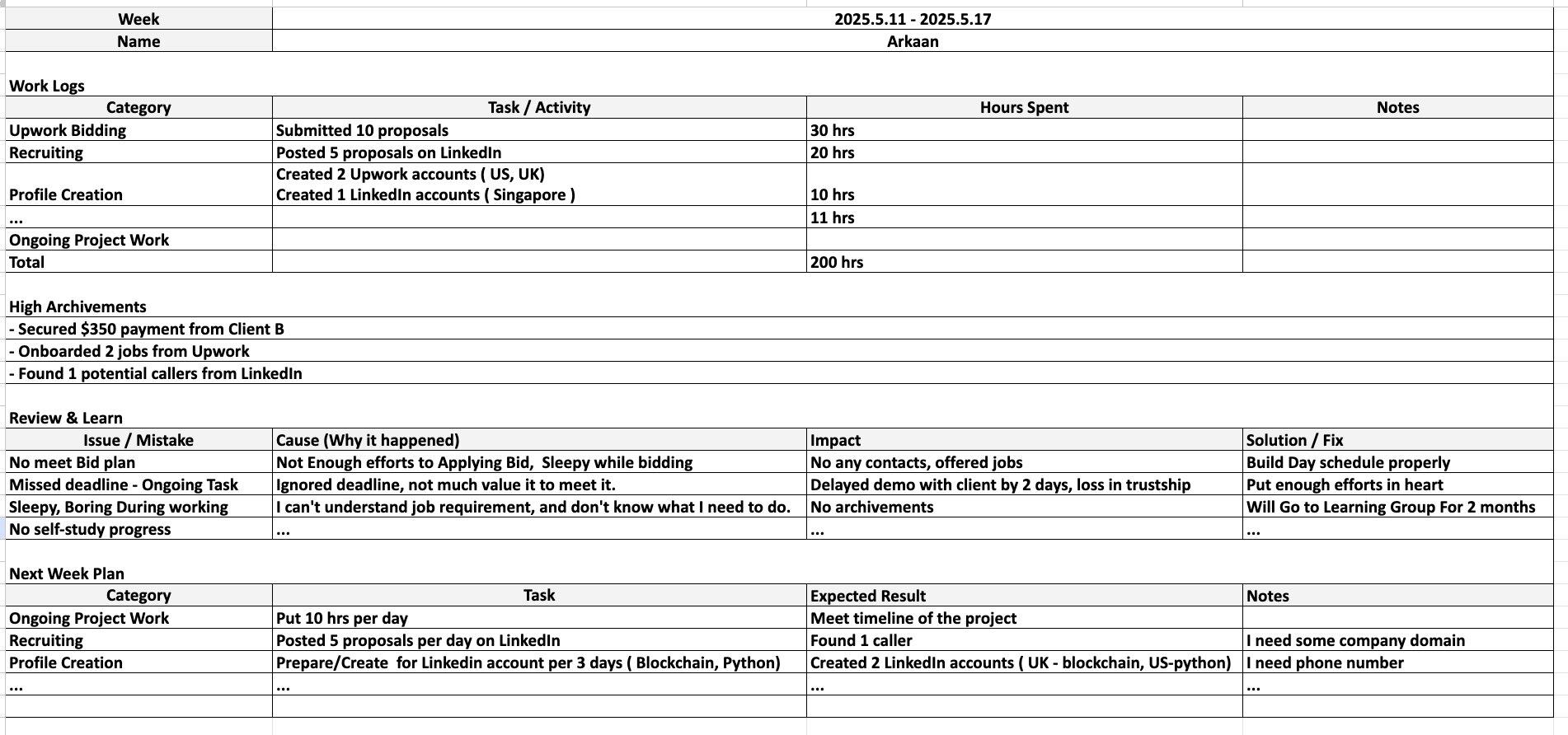

Um relatório semanal de 2025 revelou os padrões de trabalho da equipa de hackers e as dificuldades que encontraram. Por exemplo, um membro queixou-se de "não entender os requisitos do trabalho e não saber o que fazer", mas a solução correspondente era "dedicar-se e trabalhar mais arduamente".

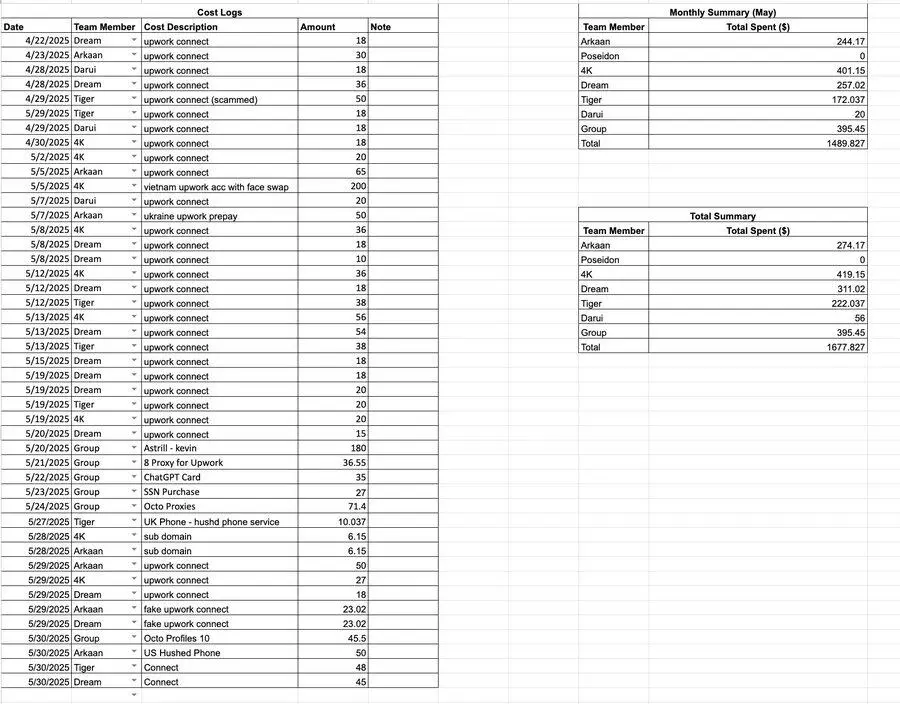

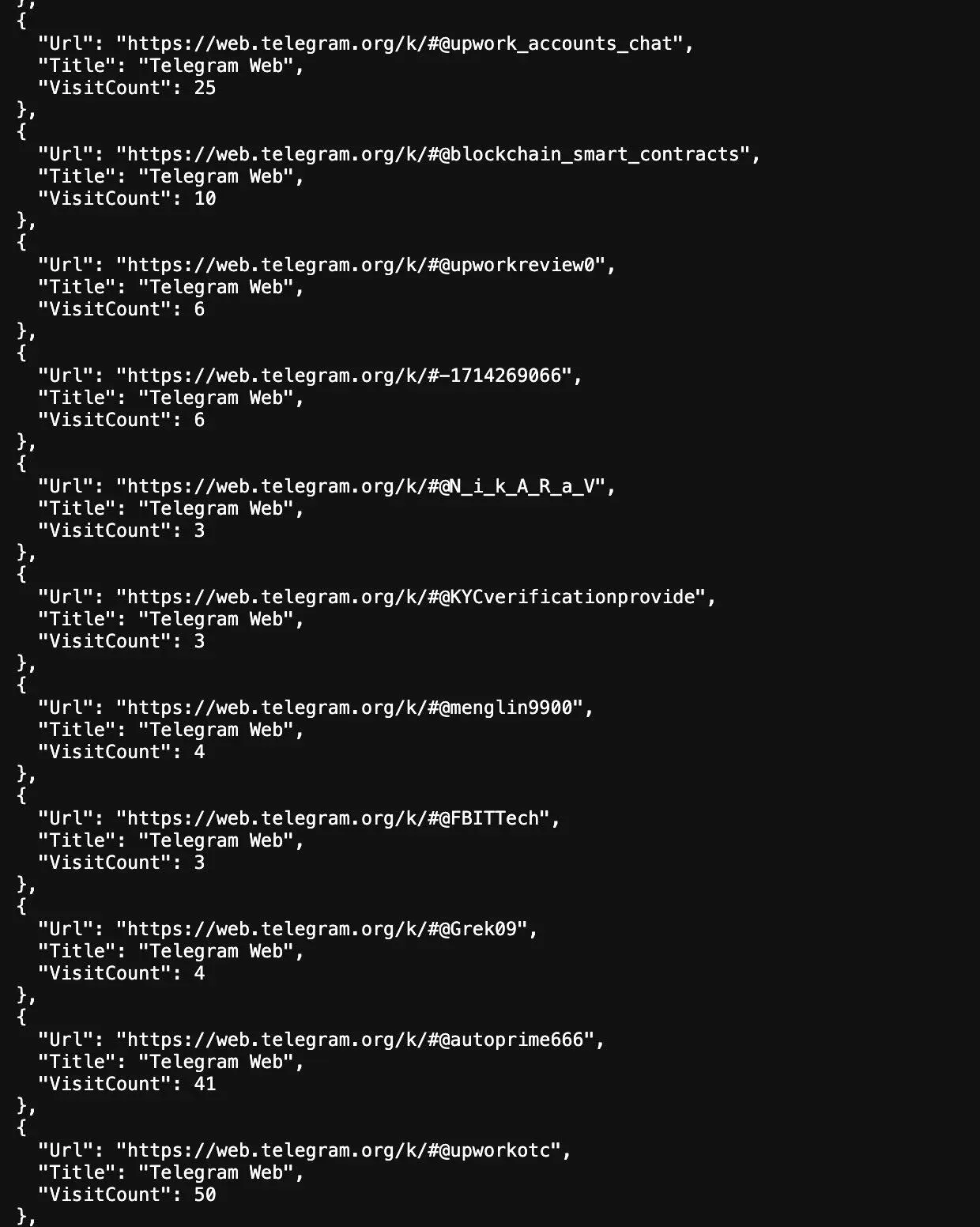

Registos detalhados de despesas mostram que os seus itens de gastos incluem a compra de números de segurança social (SSNs), transações de contas do Upwork e LinkedIn, aluguer de números de telefone, subscrição de serviços de IA, aluguer de computadores e compra de serviços VPN/proxy.

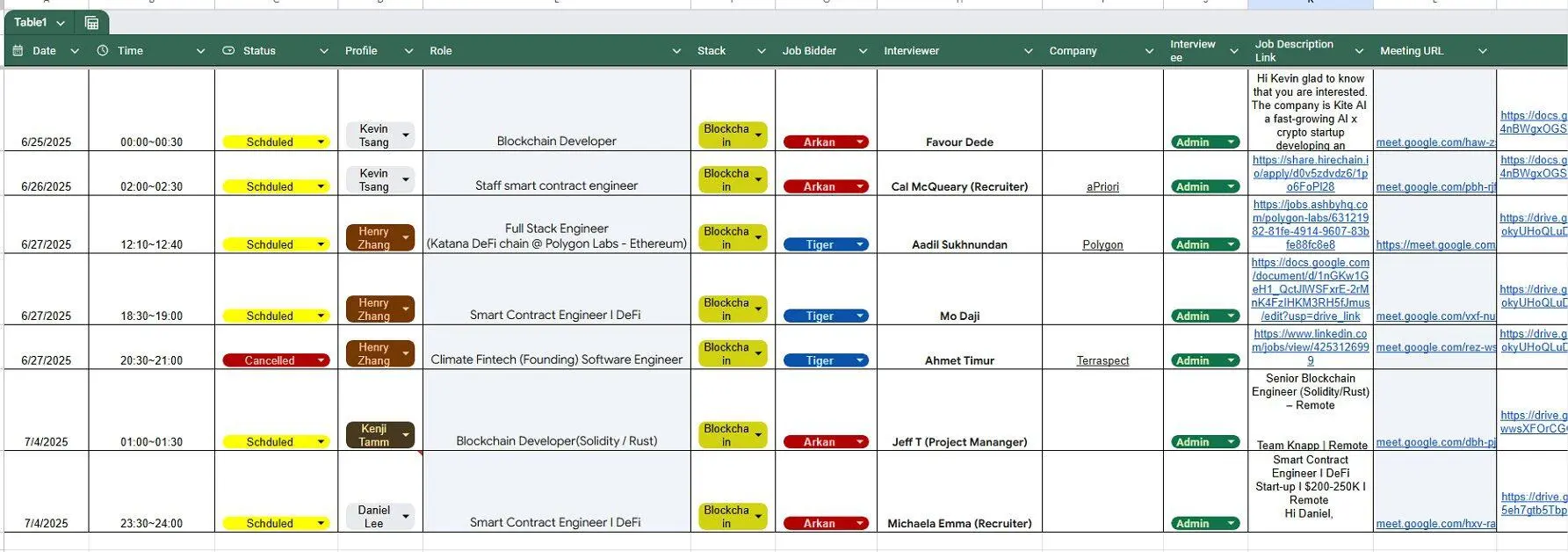

Uma folha de cálculo detalhou o cronograma e os roteiros de resposta para reuniões assistidas pelo fictício "Henry Zhang". O processo revelou que estes trabalhadores de TI norte-coreanos primeiro compravam contas do Upwork e LinkedIn, alugavam equipamentos informáticos e depois completavam trabalhos terceirizados usando a ferramenta de controlo remoto AnyDesk.

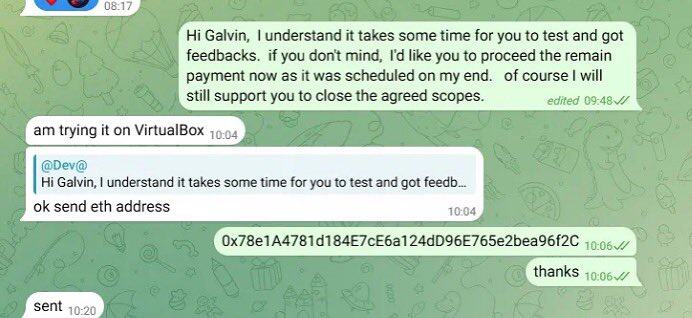

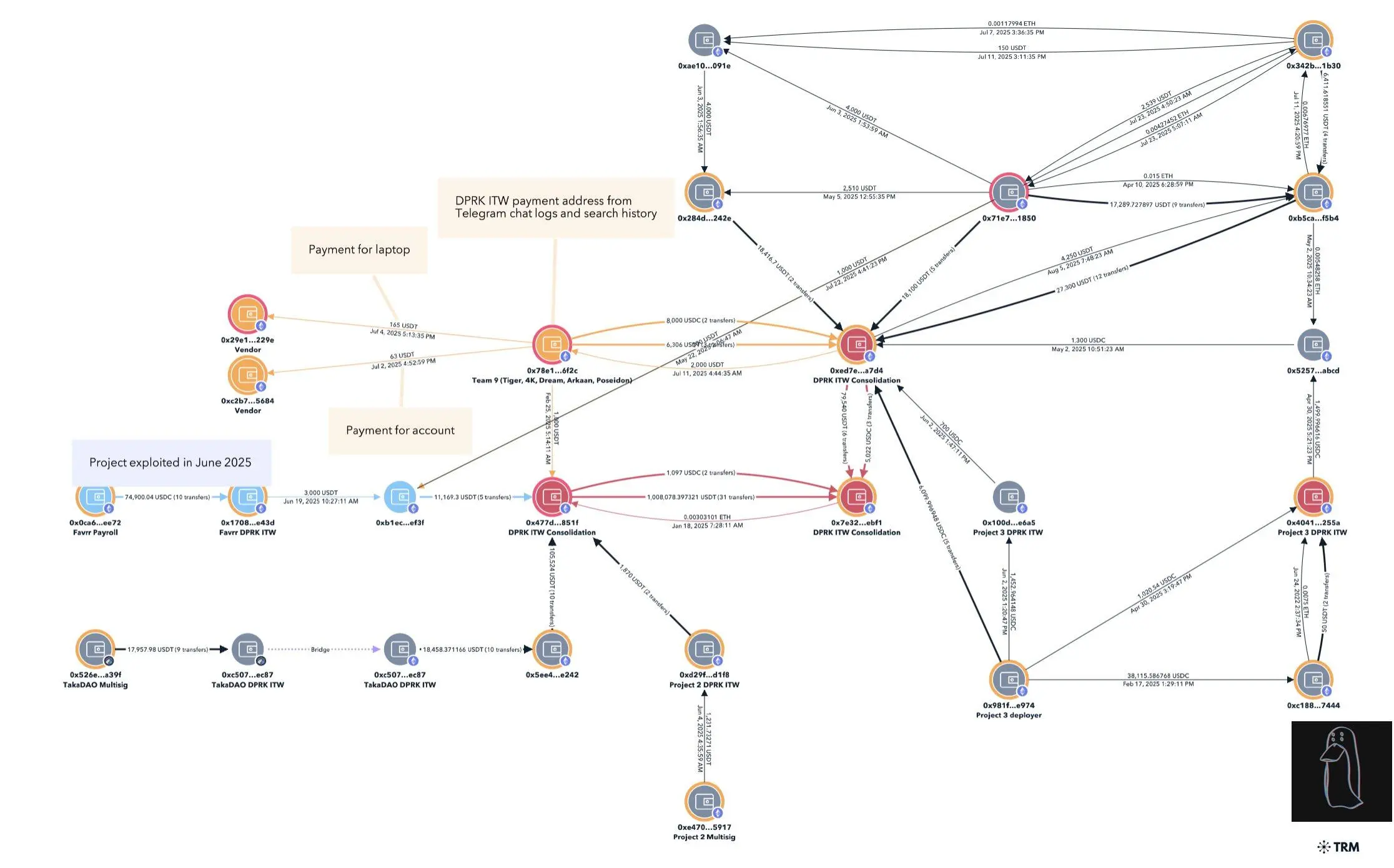

Um dos endereços de carteira que eles usam para enviar e receber fundos é:

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Este endereço está intimamente ligado ao ataque ao protocolo Favrr de $680.000 em junho de 2025. O seu CTO e outros desenvolvedores foram posteriormente confirmados como trabalhadores de TI norte-coreanos com credenciais forjadas. Este endereço também foi usado para identificar pessoal de TI norte-coreano envolvido em outros projetos de infiltração.

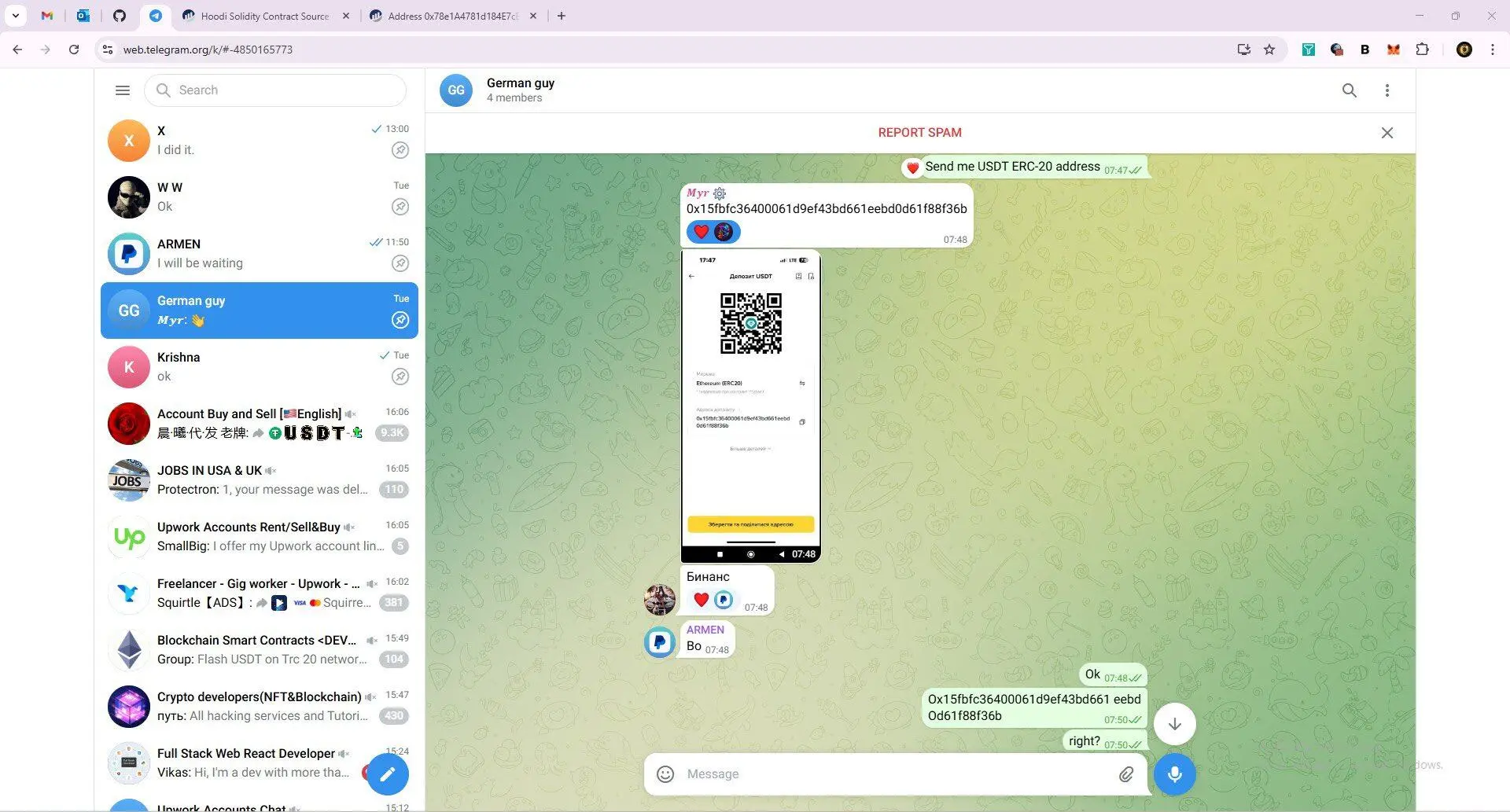

A equipa também encontrou as seguintes evidências-chave nos seus registos de pesquisa e histórico do navegador.

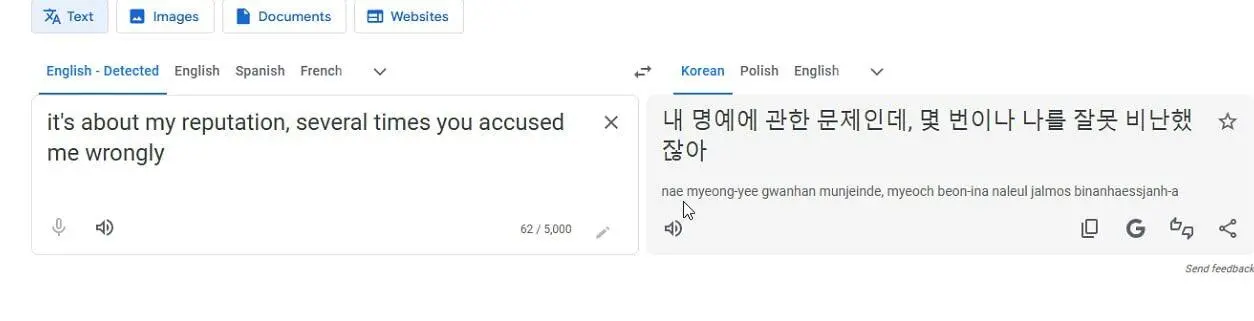

Pode-se perguntar: "Como podemos ter certeza de que são da Coreia do Norte?" Além de todos os documentos fraudulentos detalhados acima, o histórico de pesquisa deles também mostra que frequentemente usam o Google Translate e traduzem para coreano usando um IP russo.

Atualmente, os principais desafios para as empresas na prevenção de trabalhadores de TI norte-coreanos são os seguintes:

- Falta de colaboração sistemática: Há uma falta de mecanismos eficazes de partilha de informações e cooperação entre fornecedores de serviços de plataforma e empresas privadas;

- Supervisão do empregador: As equipas de contratação frequentemente tornam-se defensivas após receberem avisos de risco, ou até mesmo recusam-se a cooperar com investigações;

- Impacto da vantagem numérica: Embora os seus meios técnicos não sejam complicados, continua a penetrar no mercado de trabalho global com a sua enorme base de candidatos a emprego;

- Canais de conversão de fundos: Plataformas de pagamento como Payoneer são frequentemente usadas para converter rendimentos em moeda fiduciária de trabalhos de desenvolvimento em criptomoeda;

Já introduzi os indicadores que precisam de atenção muitas vezes. Se estiver interessado, pode verificar os meus tweets históricos. Não vou repeti-los aqui.

Você também pode gostar

Uma das primeiras autoestradas do Brasil vira referência, com 400 km de extensão e um sistema de monitoramento modelo, ela é a espinha dorsal do transporte em São Paulo

Saiba quem são as vítimas do ataque a festa judaica em Sydney