Hackers lançam malware perverso que rouba dados de carteira cripto através de captcha falso: Relatório

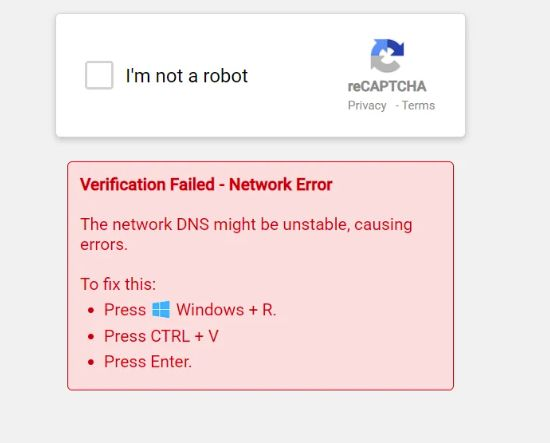

Um novo relatório de pesquisa publicado pela DNSFilter indica uma ameaça crescente para os utilizadores de criptomoedas através de páginas CAPTCHA falsas, que utilizam mensagens enganosas "Não sou um robô" para entregar malware direcionado a carteiras cripto.

De acordo com a DNSFilter, a atividade maliciosa foi identificada pela primeira vez por um dos seus clientes de fornecedor de serviços gerenciados (MSP). O que inicialmente parecia ser uma verificação CAPTCHA de rotina era, na verdade, uma tentativa de implementar o Lumma Stealer, uma variante de malware sem ficheiros capaz de extrair credenciais armazenadas no navegador e informações da carteira.

Enquanto a filtragem de conteúdo da DNSFilter bloqueou com sucesso o ataque, os seus investigadores rastrearam a infraestrutura para revelar padrões mais amplos de esforços coordenados de phishing.

Fraude de CAPTCHA falso visa utilizadores de bancos gregos, entrega Lumma Stealer através de truque PowerShell

O incidente começou quando os utilizadores encontraram uma sobreposição CAPTCHA num site bancário grego. A página imitava um CAPTCHA legítimo, mas exibia uma mensagem alegando um "erro de rede" DNS, instruindo os utilizadores a pressionar Windows + R, colar um comando da área de transferência e pressionar Enter.

Seguir estes passos executaria silenciosamente a carga útil do Lumma Stealer via PowerShell fora do navegador enquanto realizava uma pesquisa DNS.

Fonte: DNSFilter

Fonte: DNSFilter

A DNSFilter vinculou a campanha a dois outros domínios: human-verify-7u.pages.dev, um site Cloudflare Pages que retorna um erro após o utilizador clicar no botão, e recaptcha-manual.shop, que executa comandos fora do navegador depois dos utilizadores seguirem as instruções.

Uma investigação mais aprofundada, detalhada no estudo de caso da DNSFilter, revelou que a campanha era uma mistura sofisticada de phishing e entrega de malware. Os atacantes dependiam de técnicas de execução sem ficheiros, usando processos legítimos do navegador para entregar cargas úteis sem escrever no disco.

A DNSFilter implementou os seus controlos de filtragem de conteúdo e bloqueio de domínio em toda a rede do MSP, prevenindo infeções antes que quaisquer credenciais ou dados da carteira fossem comprometidos. Alertas e políticas de bloqueio foram atualizados em tempo real, e o MSP realizou sessões de educação para utilizadores finais para reforçar os perigos de interagir com CAPTCHAs suspeitos.

"O malware neste evento foi o Lumma Stealer, entregue através de um CAPTCHA falso numa cadeia enganosa de malvertising. Se o dispositivo do analista tivesse sido infetado, a carga útil do PowerShell poderia ter desativado o Windows AMSI e carregado o Lumma DLL", explica o relatório.

"O stealer varre imediatamente o sistema em busca de qualquer coisa que possa monetizar—senhas e cookies armazenados no navegador, tokens 2FA salvos, dados de carteira de criptomoeda, credenciais de acesso remoto e até cofres de gestores de senhas."

A análise mostrou que o CAPTCHA falso foi acedido 23 vezes na rede DNSFilter em apenas três dias. Mais preocupante, 17% dos utilizadores que encontraram a página seguiram as instruções de copiar e colar, desencadeando a tentativa de carga útil do malware. Embora a DNSFilter tenha impedido infeções bem-sucedidas neste caso, os investigadores notaram a escala potencial se não fosse controlada.

Lavagem rápida deixa vítimas de fraude sem poder para recuperar criptomoedas roubadas

Relatórios revelaram que os cibercriminosos estão a lavar criptomoedas roubadas a velocidades sem precedentes. A estas taxas, as vítimas de esquemas de CAPTCHA falsos ficam praticamente sem hipótese de recuperar os seus fundos.

De acordo com o relatório anterior, os hackers de cripto podem agora transferir ativos digitais roubados através de redes de lavagem em menos de três minutos.

Os dados da Elliptic mostram que, usando ferramentas de lavagem automatizadas e exchanges descentralizadas (DEX), os hackers estão a executar todo o processo de lavagem em questão de minutos.

"Esta nova velocidade torna a intervenção em tempo real quase impossível", alertou o relatório.

Especialistas em cibersegurança alertam que as fraudes de CAPTCHA falso não são apenas uma preocupação para grandes empresas, mas também para utilizadores comuns, pois são frequentemente disfarçadas como parte de portais de login ou instalações de aplicações e visam utilizadores comuns da internet que podem não suspeitar de jogo sujo até que suas carteiras sejam esvaziadas.

"Os atores maliciosos aproveitam tanto os altos quanto os baixos da vida", disse Ken Carnesi, CEO e co-fundador da DNSFilter. "Qualquer pessoa em qualquer organização tem a mesma hipótese de encontrar um link malicioso. As dicas padrão de higiene cibernética aplicam-se: use senhas únicas, verifique com quem está 'a falar' antes de entregar credenciais e pense antes de clicar."

O rápido processo de lavagem piora o impacto. As vítimas frequentemente descobrem o roubo tarde demais. As agências de aplicação da lei têm dificuldade em rastrear os fundos roubados através de múltiplas blockchains. Os especialistas observam, no entanto, que quando empresas de cibersegurança intervêm prontamente, todos ou alguns dos fundos roubados ainda podem ser recuperados.

"A velocidade é crítica. Os fundos muitas vezes podem ser recuperados total ou parcialmente se as ações adequadas forem tomadas dentro de 24 a 72 horas", disse Cameron G. Shilling, um especialista em cibersegurança, numa publicação.

À medida que os hackers continuam a encurtar os tempos de lavagem, espera-se que os riscos para as vítimas cresçam. "A corrida armamentista entre cibercriminosos e defensores está a acelerar", concluiu a Elliptic. "A velocidade é agora a maior arma dos hackers."

Você também pode gostar

Presentes criativos de fim de ano a partir de R$ 59 que fogem do comum

Eduardo diz que todo dia fará post para o irmão: “Meu presidente”