Новая атака на Android 'Pixnapping' угрожает безопасности криптокошельков

Атака, названная Pixnapping, работает путем считывания информации с экрана — пиксель за пикселем — без необходимости в специальных разрешениях.

Как работает атака

Pixnapping использует уязвимости в способе отображения информации на экране Android. Исследовательская группа из Калифорнийского университета в Беркли, Университета Карнеги-Меллона и других университетов обнаружила, что вредоносные приложения могут реконструировать конфиденциальные данные, измеряя крошечные различия во времени отрисовки пикселей.

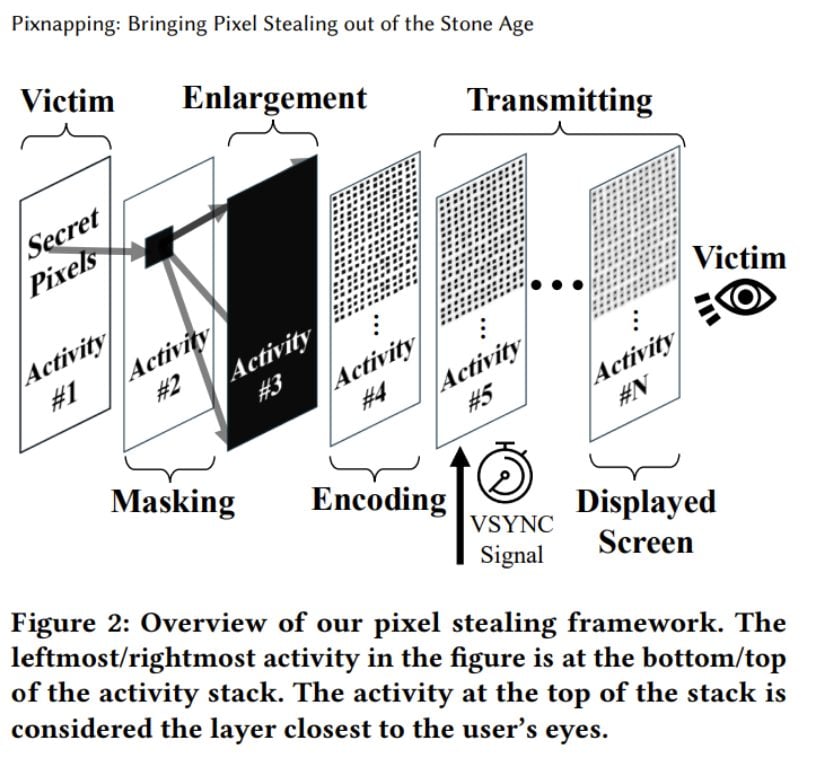

Атака происходит в три этапа. Во-первых, вредоносное приложение запускает другое приложение (например, Аутентификатор Google) для отображения конфиденциальной информации. Во-вторых, оно накладывает полупрозрачные окна и использует API размытия Android для манипуляции отдельными пикселями. В-третьих, оно измеряет время рендеринга через аппаратную уязвимость под названием GPU.zip, чтобы украсть значения пикселей по одному за раз.

Источник: pixnapping.com

Представьте, что это похоже на создание скриншота, но вместо захвата всего экрана сразу, злоумышленник реконструирует изображение пиксель за пикселем, измеряя, сколько времени требуется для отрисовки каждого из них. Вредоносному приложению не нужны разрешения на запись экрана или доступ к уведомлениям — оно просто использует стандартные функции Android, которые могут использовать большинство приложений.

Результаты тестирования в реальных условиях

Исследователи тестировали Pixnapping на пяти устройствах: Google Pixel 6, 7, 8 и 9, а также Samsung Galaxy S25. Все работали на версиях Android от 13 до 16. Результаты вызывают беспокойство у владельцев Pixel. На устройствах Pixel атака успешно восстановила полные шестизначные коды 2FA в 73% попыток на Pixel 6, 53% на Pixel 7 и 9, и 29% на Pixel 8. Время восстановления варьировалось от 14 до 26 секунд — что вполне укладывается в 30-секундное окно, в течение которого большинство кодов аутентификации остаются действительными.

Интересно, что Samsung Galaxy S25 оказался более устойчивым. Исследователи не смогли восстановить коды в течение 30 секунд на этом устройстве из-за шума в его графическом оборудовании. Команда продемонстрировала успешную кражу данных из популярных приложений, включая Аутентификатор Google, Signal, Venmo, Gmail и Google Maps. Любая информация, видимая на экране, становится уязвимой, от личных сообщений до данных о местоположении.

Критическая угроза для крипто-кошельков

Для держателей криптовалют эта уязвимость представляет серьезный риск. Мнемонические слова кошелька — 12 или 24 слова, которые предоставляют полный доступ к вашей криптовалюте — особенно уязвимы, поскольку пользователи обычно оставляют их отображенными на экране во время записи для резервного копирования.

Хотя кража полной 12-словной фразы занимает больше времени, чем получение кода 2FA, атака остается эффективной, если фраза остается видимой. Как только злоумышленники получают ваше мнемоническое слово, они контролируют весь ваш кошелёк. Никакие дополнительные пароли или меры безопасности не могут помешать им опустошить ваши средства.

Аппаратные кошельки остаются самым безопасным вариантом, поскольку они никогда не отображают мнемонические слова на устройствах, подключенных к интернету. Приватные ключи остаются изолированными в аппаратном устройстве, подписывая транзакции без раскрытия конфиденциальной информации на вашем телефоне или компьютере.

Текущий статус патча

Google узнал о Pixnapping в феврале 2025 года и присвоил ему CVE-2025-48561, оценив его как высокую степень серьезности. Компания выпустила частичное исправление в сентябре 2025 года, ограничив количество раз, когда приложения могут использовать эффекты размытия — ключевой компонент атаки.

Однако исследователи нашли обходной путь, который обходит первый патч Google. Google подтвердил, что выпустит еще одно обновление в бюллетене безопасности за декабрь 2025 года для устранения оставшихся уязвимостей.

Хорошая новость: Google сообщает об отсутствии доказательств реальных атак с использованием Pixnapping. Их системы безопасности Play Store не обнаружили никаких вредоносных приложений, использующих эту уязвимость. Но атака остается возможной на устройствах без патчей.

Устройства Samsung также получили сентябрьский патч. Исследователи уведомили Samsung, что первоначальный патч Google был недостаточным для защиты устройств Samsung от исходной атаки. Обе компании продолжают координировать дополнительные меры защиты.

Защита ваших активов

Пока не существует специальных мер смягчения для отдельных приложений для защиты от Pixnapping. Исправления должны поступить от Google и Samsung на системном уровне. Тем временем, несколько шагов могут снизить ваш риск:

Устанавливайте обновления безопасности немедленно, когда они появляются. Декабрьский патч должен значительно улучшить защиту для совместимых устройств.

Загружайте приложения только из Google Play Store, избегая неизвестных APK-файлов с веб-сайтов или от третьих лиц. Проверяйте, какие разрешения запрашивают ваши приложения — хотя Pixnapping не требует специальных разрешений, ограничение доступа приложений все равно улучшает общую безопасность.

Никогда не отображайте мнемонические слова крипто-кошелька на любом устройстве, подключенном к интернету, если это возможно. Записывайте их на бумаге немедленно, а не оставляйте на экране. Еще лучше, используйте аппаратный кошелёк для хранения значительных криптовалютных активов.

Учитывайте более широкий ландшафт безопасности. В этом году произошли крупные кражи криптовалют, с потерями в миллиарды из-за различных атак. Мобильная безопасность представляет собой лишь одну из многих уязвимостей.

Более широкая картина

Pixnapping раскрывает фундаментальные слабости в том, как Android обрабатывает наложение окон и рендеринг графики. Атака использует сжатие данных в GPU Mali, используемых в телефонах Pixel — сжатие создает временные вариации, которые раскрывают информацию о значениях пикселей.

Другие производители телефонов Android, вероятно, сталкиваются с аналогичными рисками, поскольку необходимые механизмы существуют во всей экосистеме Android. Исследовательская команда еще не тестировала все бренды, но основные API, обеспечивающие атаку, являются стандартными функциями Android.

Базовая аппаратная уязвимость GPU.zip остается непатченной. Ни один производитель GPU не взял на себя обязательство исправить утечку времени сжатия, которая делает возможным Pixnapping.

Исследователи выпустят свой код концепции доказательства на GitHub, как только патчи станут широко доступны.

Итог

Pixnapping демонстрирует, что даже приложения без подозрительных разрешений могут представлять серьезные угрозы. Для пользователей криптовалют сообщение ясно: держите мнемонические слова подальше от телефона. Используйте аппаратные кошельки для серьезных активов. Своевременно устанавливайте обновления. И помните, что удобство часто конфликтует с безопасностью — защита вашей криптовалюты требует дополнительных шагов, которые могут показаться неудобными, но могут спасти вас от полной потери.

Вам также может быть интересно

Сообщество Биткоина обсуждает квантовые риски для уязвимых активов Сатоши

Крупнейший банк Бразилии рекомендует выделить 3% портфеля на Биткоин: 'реальная диверсификация'