Загрузчик вредоносного ПО GodLoader: что вам нужно знать

Исследователи безопасности из Check Point Research опубликовали отчет о GodLoader, вредоносном загрузчике, использующем Godot в качестве среды выполнения для запуска злонамеренного кода и заражения ничего не подозревающих пользователей известными вредоносными программами. Согласно отчету, пострадавшие пользователи думали, что они загружают и запускают взломанные версии платного программного обеспечения, но вместо этого запускали вредоносный загрузчик.

\ Как указано в отчете, уязвимость не является специфичной для Godot. Движок Godot — это система программирования с языком сценариев. Он похож, например, на среды выполнения Python и Ruby. Написать вредоносные программы можно на любом языке программирования. Мы не считаем, что Godot особенно больше или меньше подходит для этого, чем другие подобные программы.

\ Если вы загрузили игру Godot или редактор из надежного источника, вам не нужно ничего делать. Вы не подвергаетесь риску. Мы рекомендуем людям запускать программное обеспечение только из доверенных источников — независимо от того, написано ли оно с использованием Godot или любой другой системы программирования.

\ Некоторые технические подробности:

Godot не регистрирует обработчик файлов для файлов .pck. Это означает, что злоумышленник всегда должен поставлять среду выполнения Godot (файл .exe) вместе с файлом .pck. Пользователю всегда придется распаковывать среду выполнения вместе с .pck в одно и то же место, а затем запускать среду выполнения. Злоумышленник не может создать "эксплойт в один клик", за исключением случаев других уязвимостей на уровне ОС. Если бы использовалась такая уязвимость на уровне ОС, то Godot не был бы особенно привлекательным вариантом из-за размера среды выполнения.

\ Это похоже на написание вредоносного программного обеспечения на Python или Ruby, злоумышленнику придется поставлять python.exe или ruby.exe вместе со своей вредоносной программой.

Хорошие практики безопасности

Мы хотели бы воспользоваться этой возможностью, чтобы напомнить пользователям о некоторых хороших практиках безопасности при загрузке и запуске программного обеспечения.

\

- Загружайте и запускайте программное обеспечение (включая игровые моды) только из доверенных источников:

- Официальный сайт проекта. Подтвердите это, проверив URL-адрес, и убедитесь с помощью поисковой системы, что это наиболее часто упоминаемый веб-сайт для этого программного обеспечения.

- Доверенная платформа распространения: Steam, Epic Games Store, Windows Store, Google Play, Apple Store и т.д.

- Люди, которых вы знаете, после подтверждения, что они те, за кого себя выдают, если общение происходит в текстовом формате (см. ниже).

- В Windows и macOS проверьте, что исполняемый файл подписан (и нотариально заверен в macOS) доверенной стороной.

- Будьте осторожны при запуске взломанного программного обеспечения, которое является основным вектором атаки для злоумышленников.

- Будьте осторожны при запуске программного обеспечения даже от людей, которых вы знаете, если вы не можете подтвердить, что их учетная запись не была скомпрометирована. Очень распространенный вектор атаки, нацеленный специально на разработчиков игр, заключается во взломе учетных записей Discord, а затем злоумышленники используют их для отправки вредоносных загрузок своим друзьям в личных сообщениях ("эй, не хочешь попробовать мою игру?"). Убедитесь, что вы подтвердили личность ваших контактов перед запуском такого программного обеспечения.

Сообщение о проблемах безопасности

Мы благодарим Check Point Research за соблюдение рекомендаций по безопасности ответственного раскрытия информации, которые позволили нам подтвердить, что этот вектор атаки, хотя и неприятен, не является специфичным для Godot и не раскрывает уязвимость в движке или для его пользователей.

\ Если вы хотите сообщить об уязвимости или проблеме безопасности, пожалуйста, отправьте электронное письмо на адрес security@godotengine.org.

От команды безопасности Godot

\ Также опубликовано здесь

\ Фото: Ümit Yıldırım на Unsplash

Вам также может быть интересно

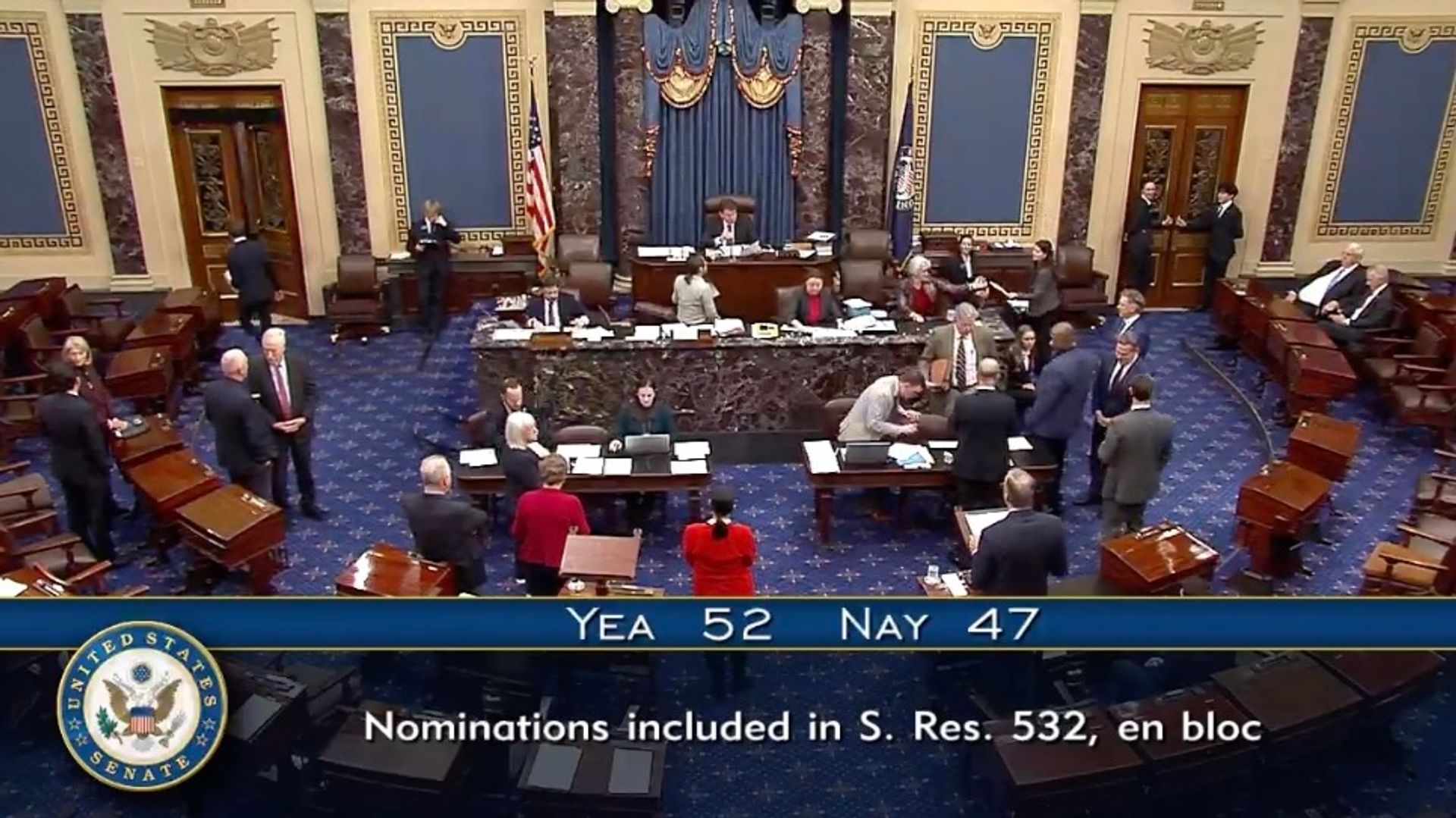

Сенат США движется к последнему голосованию по утверждению регуляторов криптовалют в CFTC, FDIC

Копировать ссылкуX (Twitter)LinkedInFacebookEmail

Киты Ethereum становятся бычьими; Смогут ли они подпитать ралли в конце года?