ZachXBT: После обратного взлома оборудования северокорейских хакеров я понимаю их "рабочий режим"

От ZachXBT

Составлено Azuma, Daily Planet

Примечание редактора: Северокорейские хакеры всегда представляли серьезную угрозу для рынка криптовалют. В прошлом жертвы и специалисты по безопасности в отрасли могли только делать выводы о моделях поведения северокорейских хакеров путем обратного инжиниринга связанных инцидентов безопасности. Однако вчера известный он-чейн детектив ZachXBT в недавнем твите сослался на исследование и анализ, проведенные хакером-белой шляпой, который взломал северокорейских хакеров. Этот проактивный анализ впервые раскрывает методы работы северокорейских хакеров, потенциально предоставляя положительные идеи для превентивных мер безопасности для отраслевых проектов.

Ниже приведен полный текст ZachXBT, составленный Odaily Planet Daily.

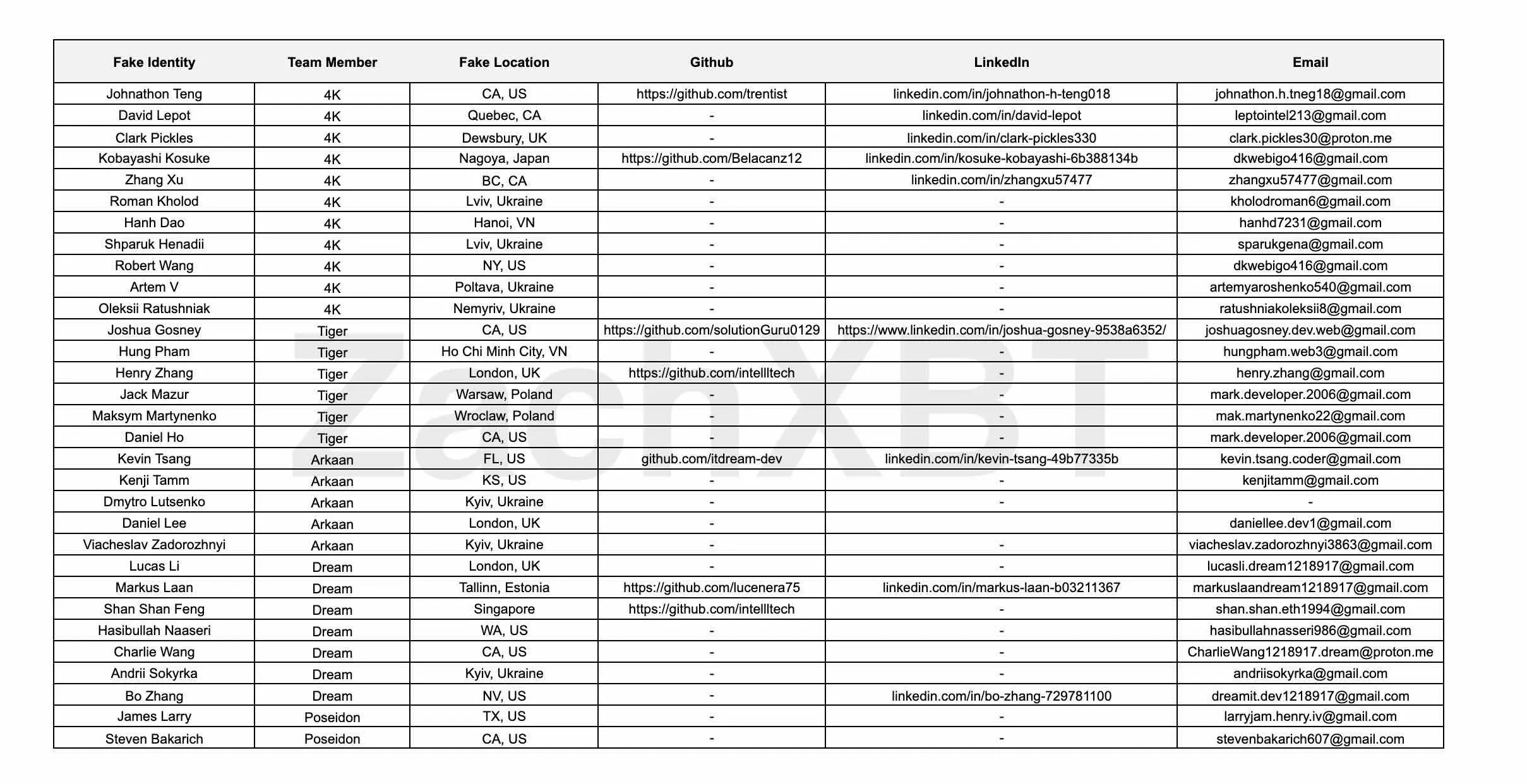

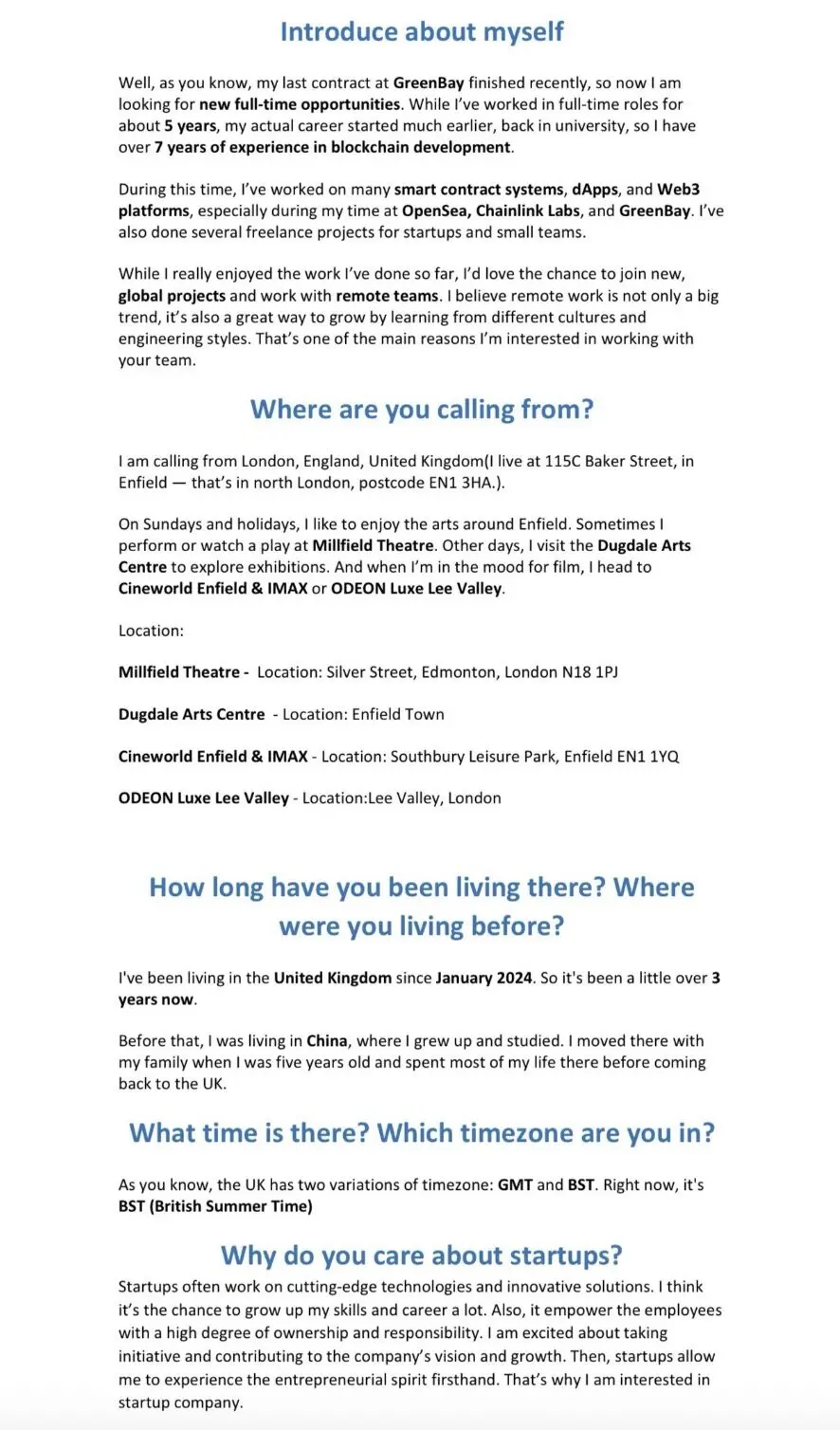

Анонимный хакер недавно взломал устройство северокорейского ИТ-работника, раскрыв, как техническая команда из пяти человек управляла более чем 30 фальшивыми личностями, используя поддельные государственные удостоверения личности и купленные аккаунты Upwork и LinkedIn для проникновения в различные проекты разработки.

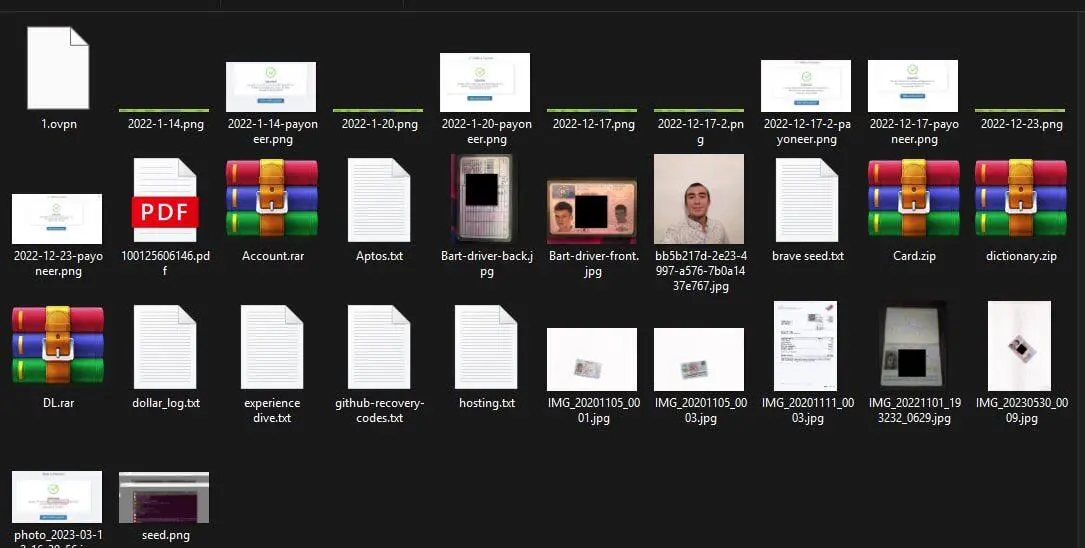

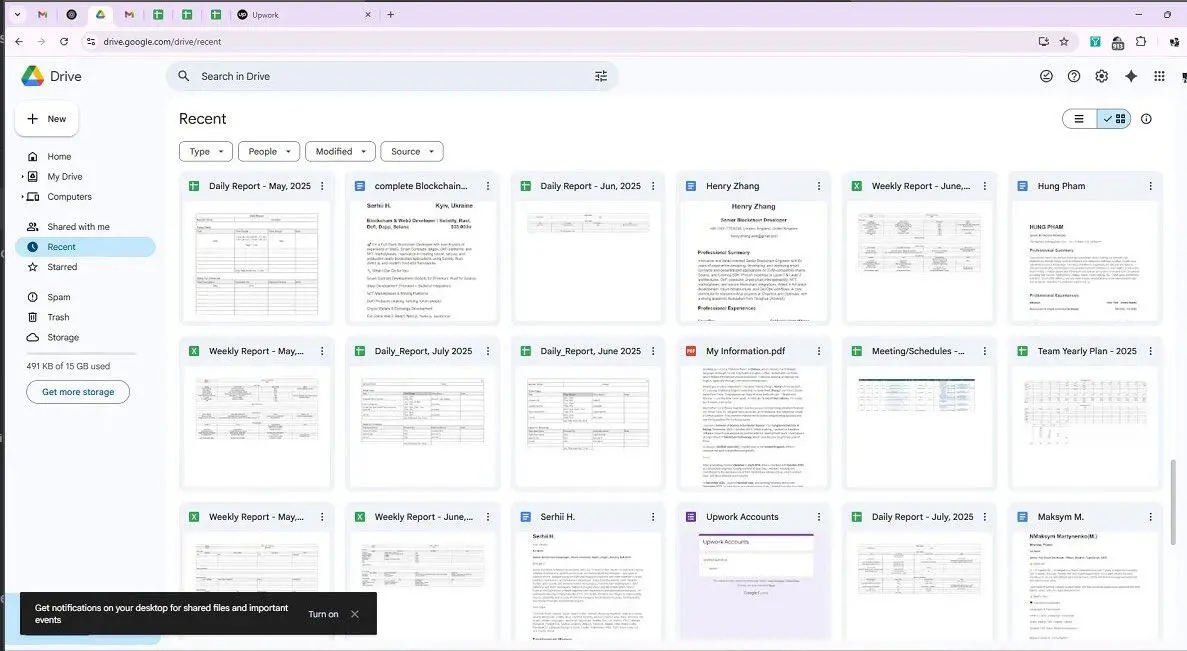

Исследователи получили данные Google Drive, профили браузера Chrome и скриншоты устройства, которые показали, что команда сильно полагалась на инструменты Google для координации рабочих графиков, назначения задач и управления бюджетами, при этом все коммуникации велись на английском языке.

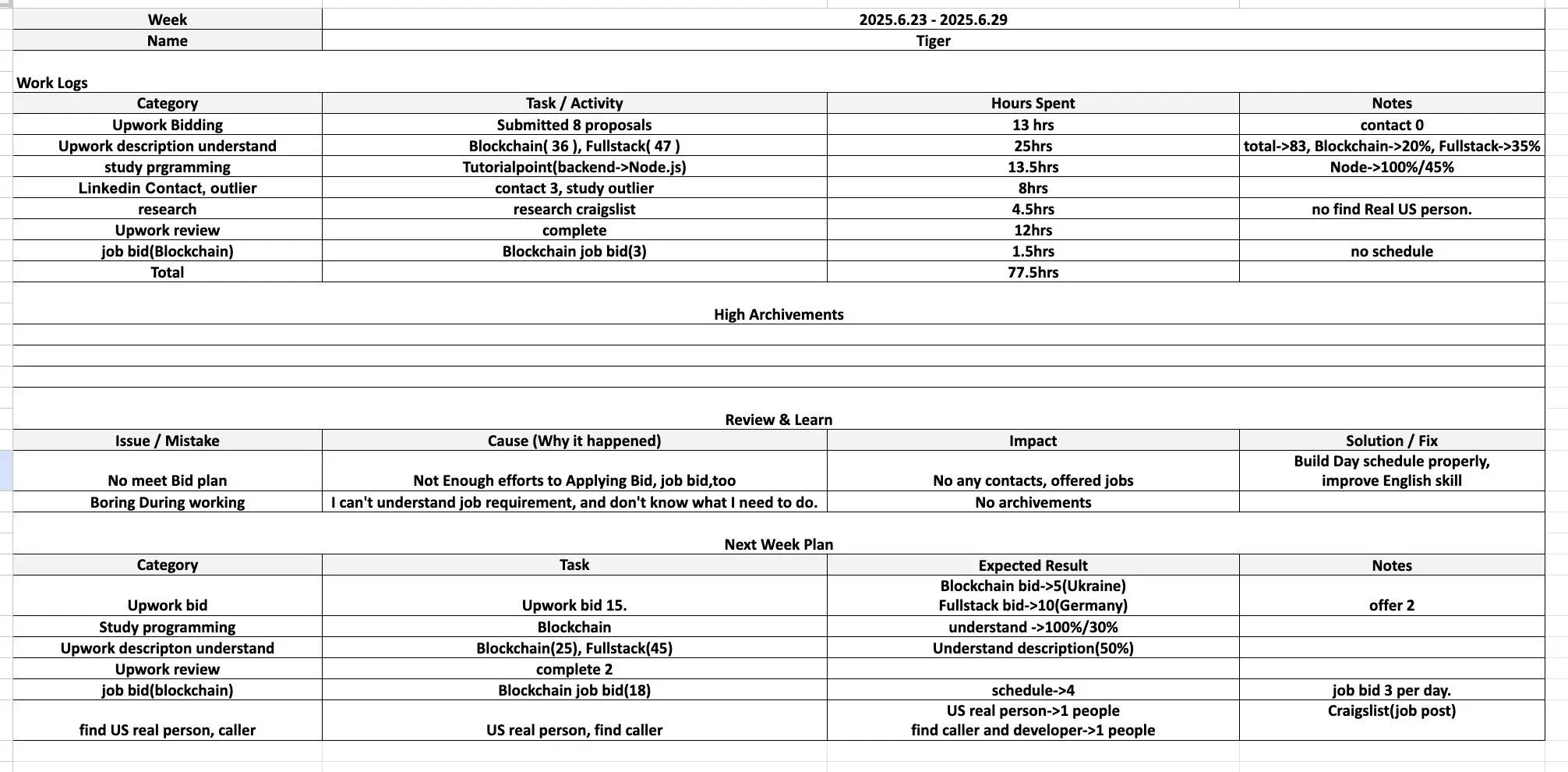

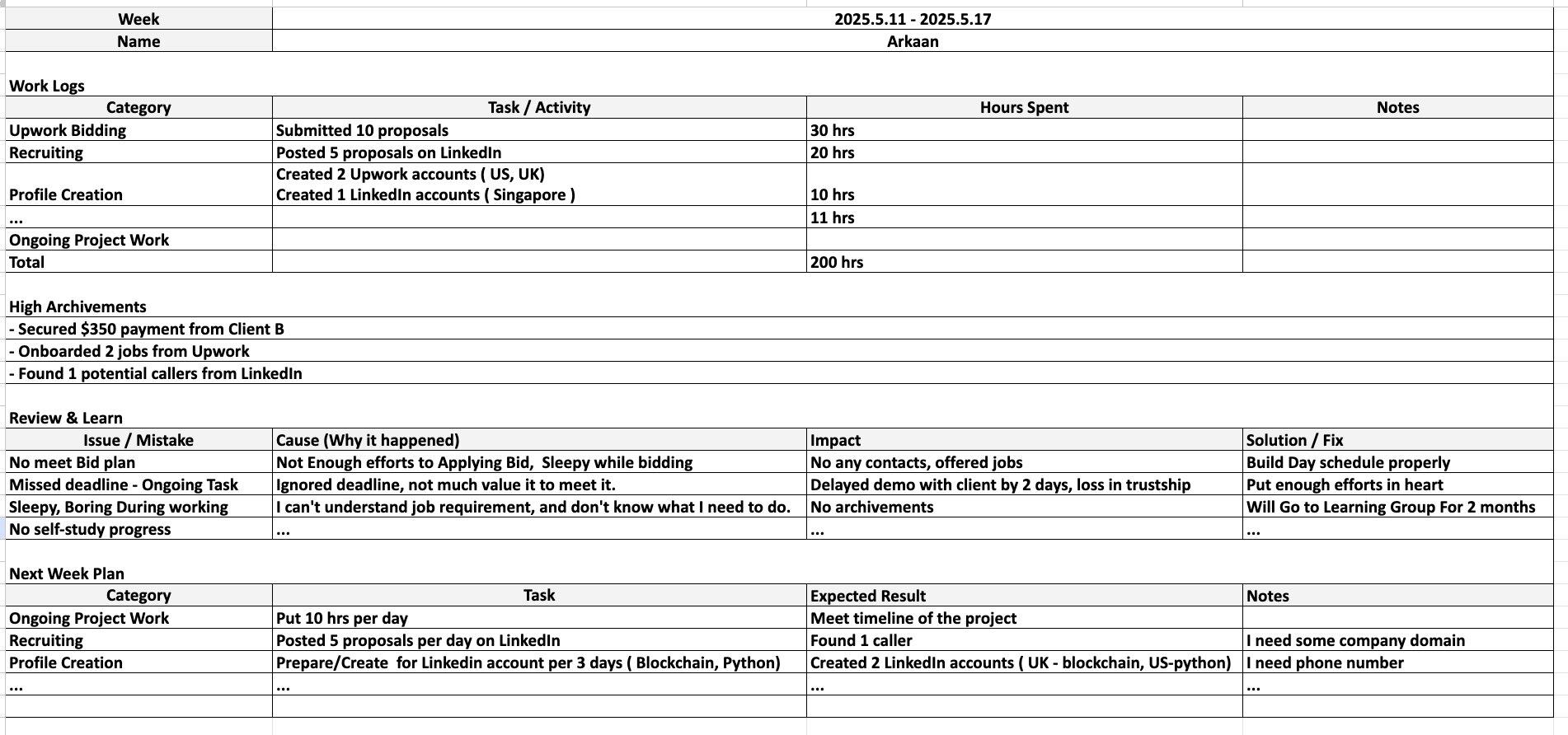

Еженедельный отчет за 2025 год раскрыл рабочие модели хакерской команды и трудности, с которыми они столкнулись. Например, один из участников жаловался на "непонимание требований к работе и незнание, что делать", но соответствующее решение было "посвятить себя и работать усерднее".

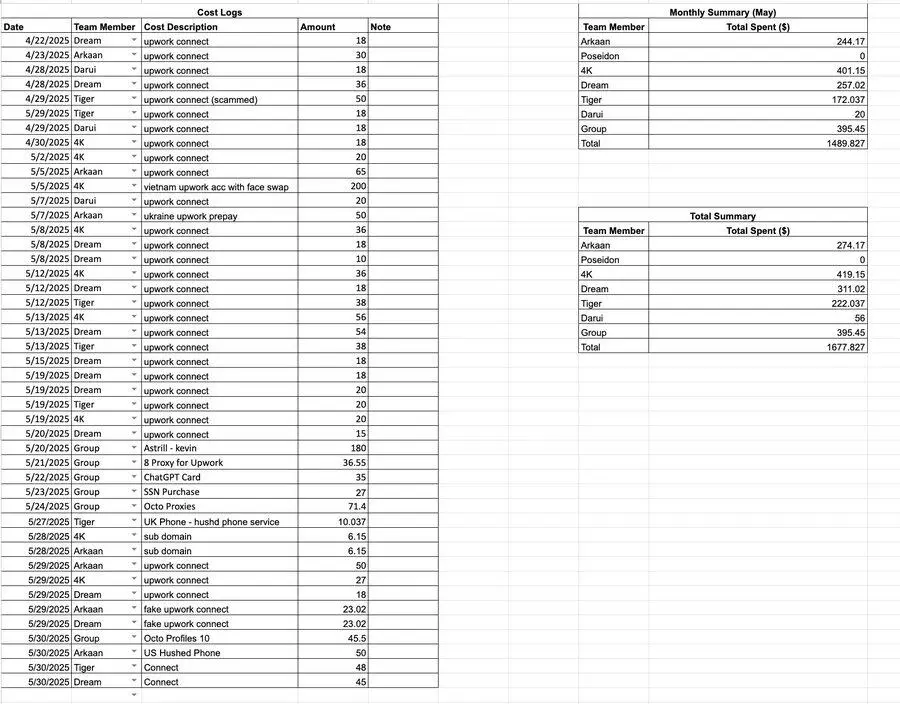

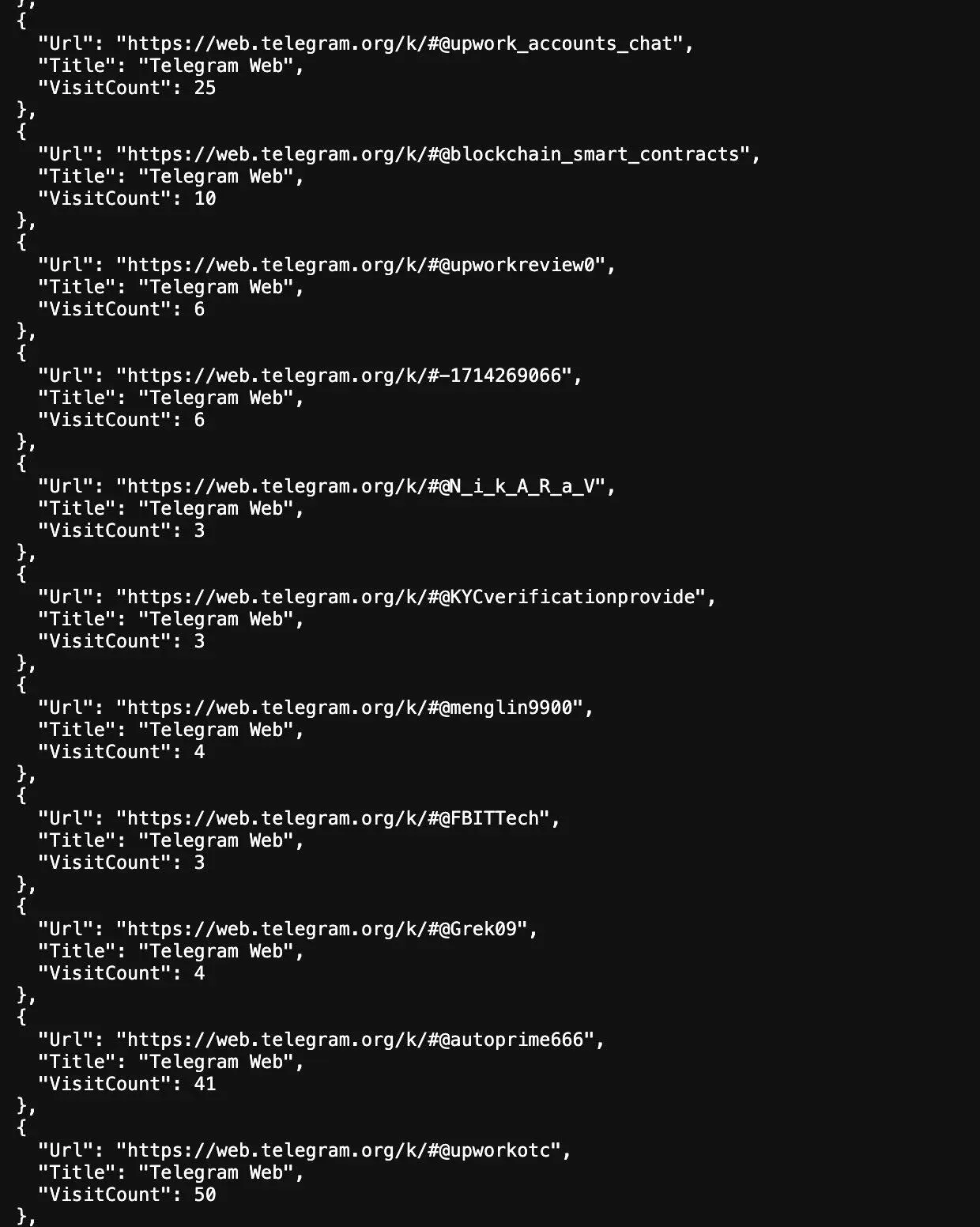

Подробные записи о расходах показывают, что их статьи расходов включают покупку номеров социального страхования (SSN), транзакции с аккаунтами Upwork и LinkedIn, аренду телефонных номеров, подписку на услуги ИИ, аренду компьютеров и покупку услуг VPN/прокси.

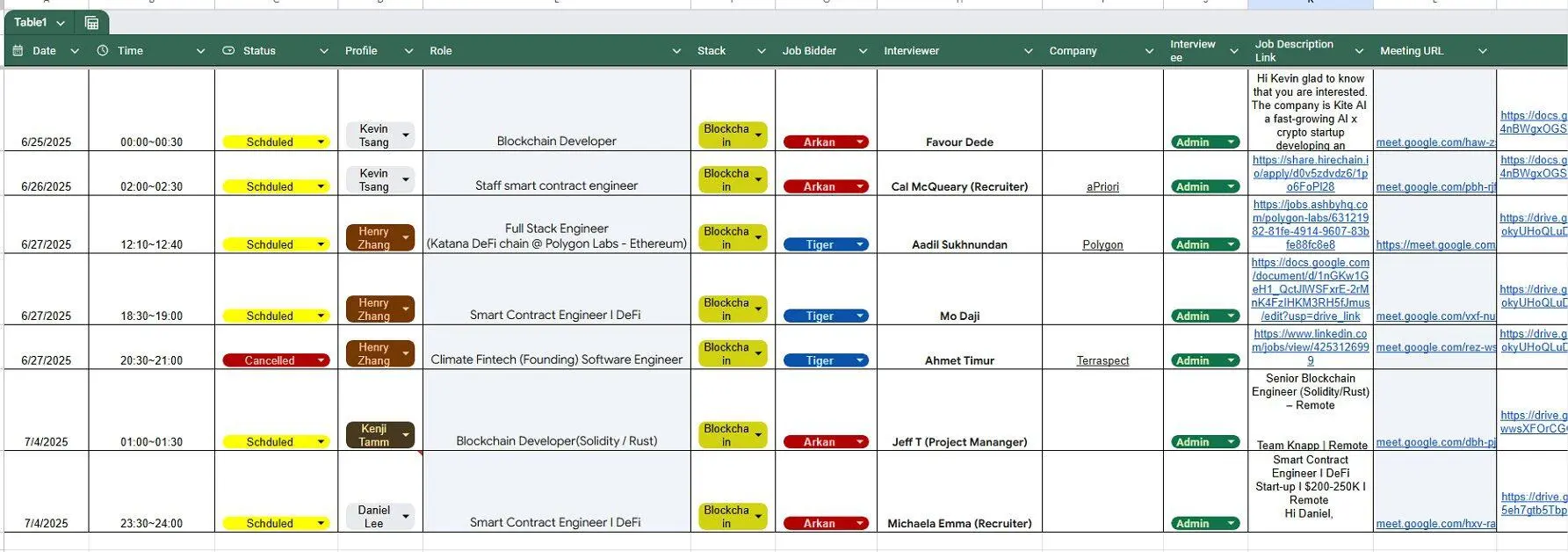

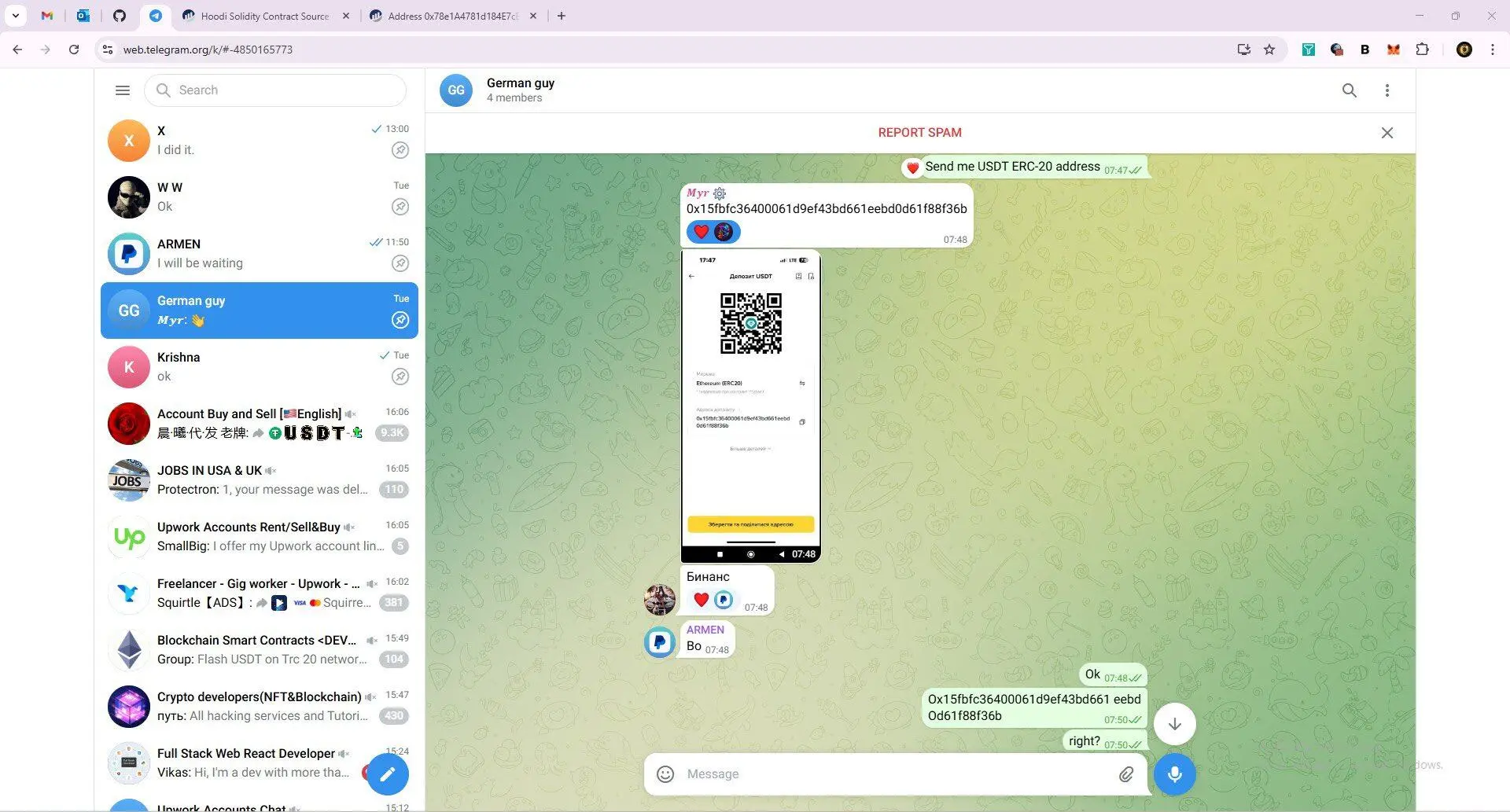

Одна электронная таблица детально описывала расписание и сценарии для встреч, в которых участвовал вымышленный "Генри Чжан". Процесс показал, что эти северокорейские ИТ-работники сначала покупали аккаунты Upwork и LinkedIn, арендовали компьютерное оборудование, а затем выполняли аутсорсинговую работу с помощью инструмента удаленного управления AnyDesk.

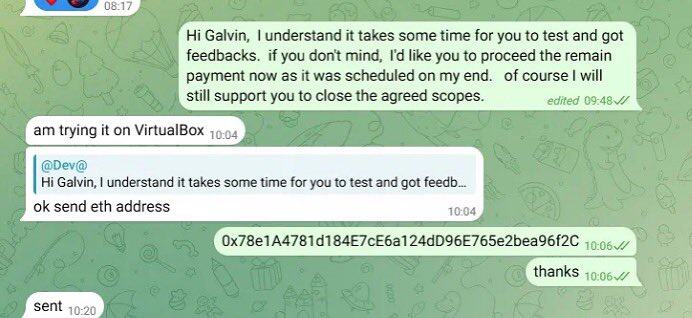

Один из адресов кошельков, которые они используют для отправки и получения средств:

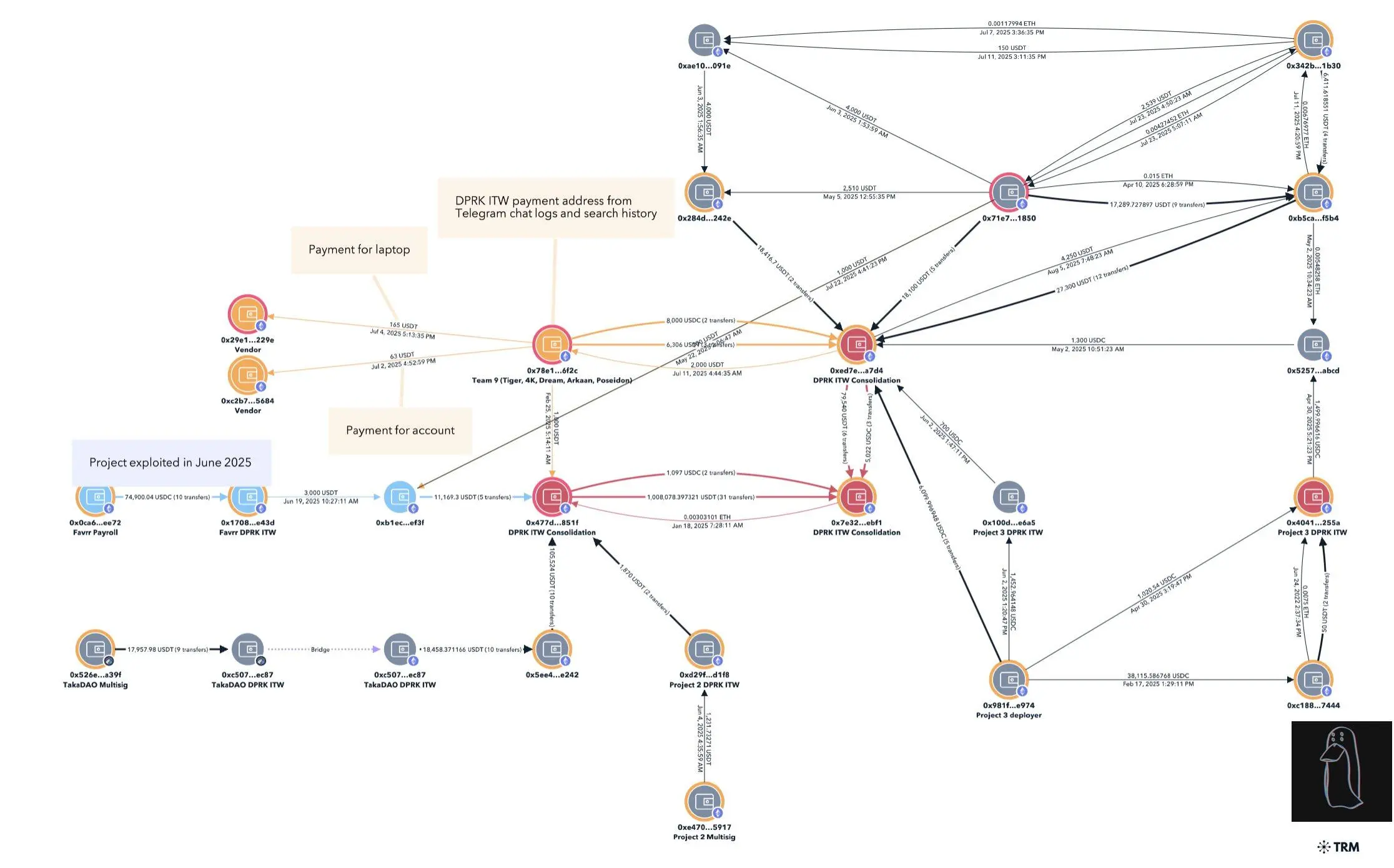

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Этот адрес тесно связан с атакой на протокол Favrr на сумму 680 000 $ в июне 2025 года. Его Руководитель технологического отдела(CTO) и другие разработчики позже были подтверждены как северокорейские ИТ-работники с поддельными учетными данными. Этот адрес также использовался для идентификации северокорейского ИТ-персонала, участвующего в других проектах проникновения.

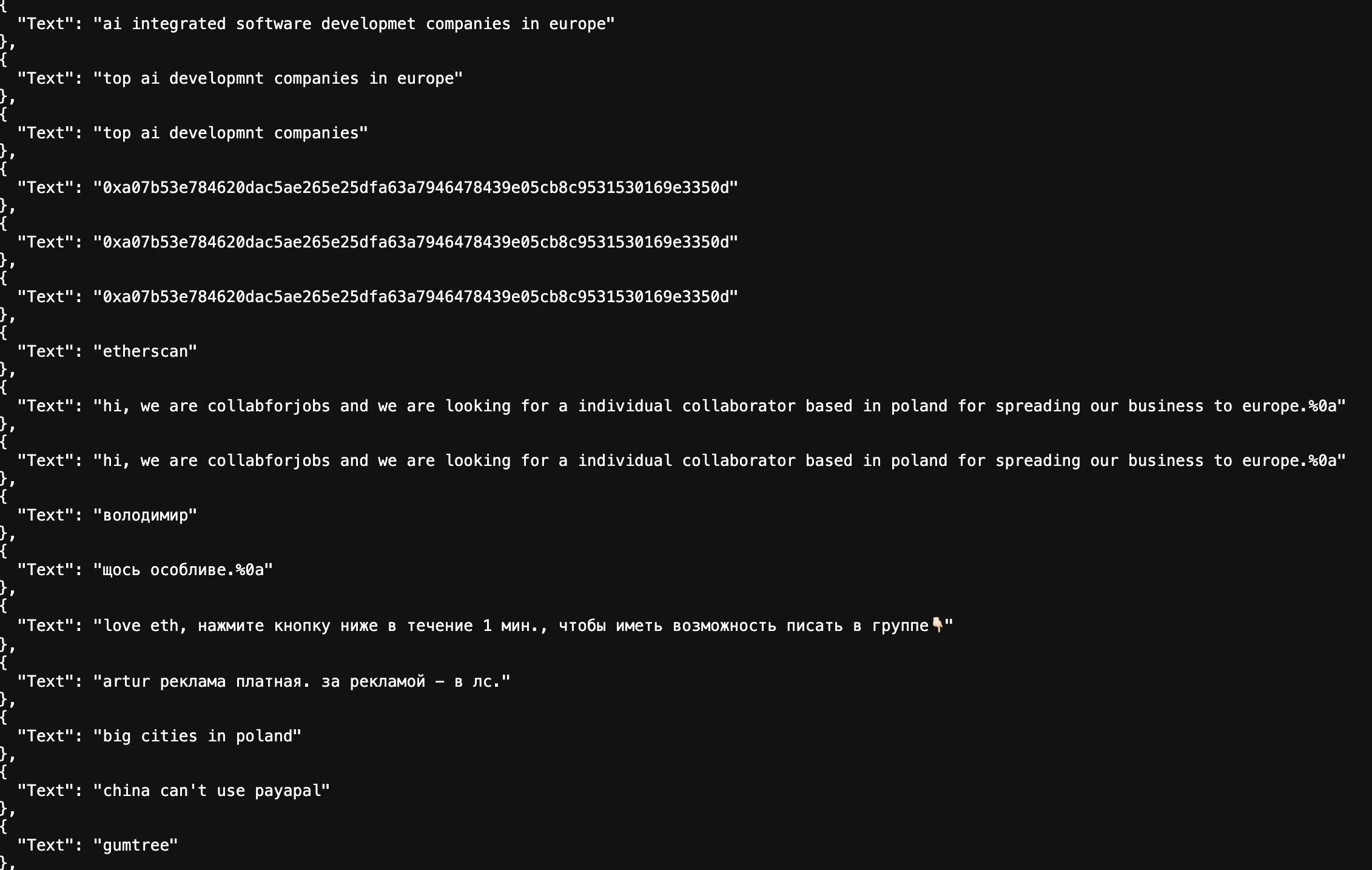

Команда также нашла следующие ключевые доказательства в их поисковых записях и истории браузера.

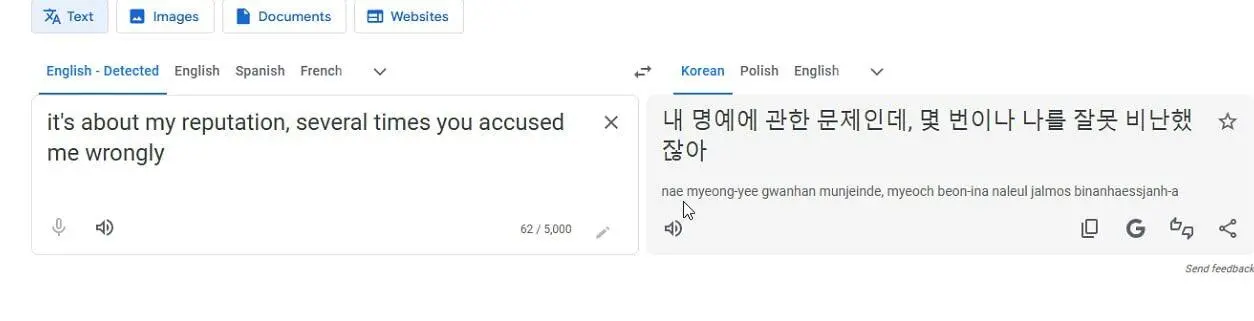

Можно спросить: "Как мы можем быть уверены, что они из Северной Кореи?" Помимо всех поддельных документов, подробно описанных выше, их история поиска также показывает, что они часто используют Google Translate и переводят на корейский язык, используя российский IP.

В настоящее время основные проблемы для предприятий в предотвращении работы северокорейских ИТ-работников следующие:

- Отсутствие систематического сотрудничества: Отсутствуют эффективные механизмы обмена информацией и сотрудничества между поставщиками платформенных услуг и частными предприятиями;

- Надзор работодателя: Команды по найму часто занимают оборонительную позицию после получения предупреждений о рисках или даже отказываются сотрудничать в расследованиях;

- Влияние численного преимущества: Хотя его технические средства не сложны, он продолжает проникать на глобальный рынок труда благодаря огромной базе соискателей;

- Каналы конвертации финансирования: Платежные платформы, такие как Payoneer, часто используются для конвертации доходов в фиатной валюте от разработки в криптовалюту;

Я много раз представлял индикаторы, на которые нужно обращать внимание. Если вам интересно, вы можете ознакомиться с моими историческими твитами. Я не буду повторяться здесь.

Вам также может быть интересно

Nvidia выпустила открытые ИИ-модели для агентов

Токен Axelar обвалился почти на 18% после сделки с Circle