Нова атака на Android "Pixnapping" загрожує безпеці криптовалютних гаманців

Атака під назвою Pixnapping працює шляхом зчитування того, що відображається на вашому екрані — піксель за пікселем — без необхідності спеціальних дозволів.

Як працює атака

Pixnapping використовує слабкі місця в тому, як Android відображає інформацію на вашому екрані. Дослідницька команда з UC Berkeley, Carnegie Mellon та інших університетів виявила, що шкідливі застосунки можуть реконструювати конфіденційні дані, вимірюючи крихітні часові відмінності в тому, як рендеряться пікселі.

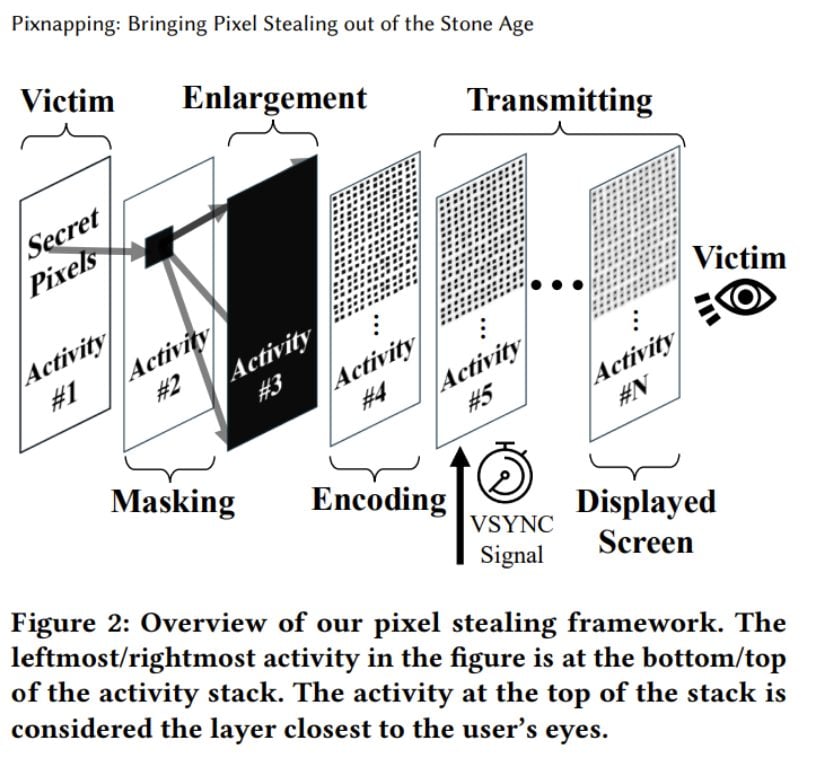

Атака відбувається у три етапи. По-перше, шкідливий застосунок запускає інший застосунок (наприклад, Google Authenticator) для відображення конфіденційної інформації. По-друге, він накладає напівпрозорі вікна та використовує API розмиття Android для маніпулювання окремими пікселями. По-третє, він вимірює час рендерингу через апаратну вразливість під назвою GPU.zip, щоб викрасти значення пікселів по одному за раз.

Джерело: pixnapping.com

Уявіть це як створення знімка екрана, але замість захоплення всього екрана одразу, зловмисник реконструює зображення піксель за пікселем, вимірюючи, скільки часу потрібно для відображення кожного з них. Шкідливому застосунку не потрібні дозволи на запис екрана чи доступ до сповіщень — він просто використовує стандартні функції Android, які можуть використовувати більшість застосунків.

Результати тестування в реальних умовах

Дослідники тестували Pixnapping на п'яти пристроях: Google Pixel 6, 7, 8 і 9, а також Samsung Galaxy S25. Усі працювали на версіях Android від 13 до 16. Результати були тривожними для власників Pixel. На пристроях Pixel атака успішно відновила повні шестизначні коди 2FA у 73% спроб на Pixel 6, 53% на Pixel 7 і 9, та 29% на Pixel 8. Час відновлення коливався від 14 до 26 секунд — цілком у межах 30-секундного вікна, протягом якого більшість кодів аутентифікації залишаються дійсними.

Цікаво, що Samsung Galaxy S25 виявився більш стійким. Дослідники не змогли відновити коди протягом 30 секунд на цьому пристрої через шум у його графічному обладнанні. Команда продемонструвала успішну крадіжку даних з популярних застосунків, включаючи Google Authenticator, Signal, Venmo, Gmail та Google Maps. Будь-яка інформація, видима на екрані, стає вразливою, від приватних повідомлень до даних про місцезнаходження.

Критична загроза для криптовалютних гаманців

Для власників криптовалют ця вразливість становить серйозний ризик. Seed фрази гаманців — 12 або 24 слова, які надають повний доступ до вашої криптовалюти — особливо вразливі, оскільки користувачі зазвичай залишають їх відображеними під час запису для резервного копіювання.

Хоча викрадення повної 12-слівної фрази займає більше часу, ніж отримання коду 2FA, атака залишається ефективною, якщо фраза залишається видимою. Як тільки зловмисники отримають вашу seed фразу, вони контролюють весь ваш гаманець. Жодні додаткові паролі чи заходи безпеки не зможуть зупинити їх від виведення ваших коштів.

Холодні гаманці залишаються найбезпечнішим варіантом, оскільки вони ніколи не відображають seed фрази на пристроях, підключених до інтернету. Приватні ключі залишаються ізольованими в апаратному пристрої, підписуючи транзакції без розкриття конфіденційної інформації вашому телефону чи комп'ютеру.

Поточний статус патчів

Google дізнався про Pixnapping у лютому 2025 року і присвоїв йому CVE-2025-48561, оцінивши його як високу серйозність. Компанія випустила частковий патч у вересні 2025 року, обмеживши кількість разів, коли застосунки можуть використовувати ефекти розмиття — ключовий компонент атаки.

Однак дослідники знайшли обхідний шлях, який обходить перший патч Google. Google підтвердив, що випустить ще одне оновлення в бюлетені безпеки за грудень 2025 року для усунення решти вразливостей.

Хороша новина: Google повідомляє, що немає доказів реальних атак з використанням Pixnapping. Їхні системи безпеки Play Store не виявили жодних шкідливих застосунків, які використовують цю вразливість. Але атака залишається можливою на пристроях без патчів.

Пристрої Samsung також отримали вересневий патч. Дослідники повідомили Samsung, що початковий патч Google був недостатнім для захисту пристроїв Samsung від початкової атаки. Обидві компанії продовжують координувати додаткові заходи захисту.

Захист ваших активів

Поки що не існує спеціальних засобів захисту для окремих застосунків від Pixnapping. Виправлення повинні надійти від Google та Samsung на системному рівні. Тим часом кілька кроків можуть зменшити ваш ризик:

Встановлюйте оновлення безпеки негайно, коли вони надходять. Грудневий патч повинен значно покращити захист для сумісних пристроїв.

Завантажуйте застосунки лише з Google Play Store, уникаючи невідомих APK-файлів з веб-сайтів або третіх сторін. Перегляньте, які дозволи запитують ваші застосунки — хоча Pixnapping не потребує спеціальних дозволів, обмеження доступу застосунків все ж покращує загальну безпеку.

Ніколи не відображайте seed фрази криптовалютного гаманця на будь-якому пристрої, підключеному до інтернету, якщо це можливо. Записуйте їх на папері негайно, а не залишайте на екрані. Ще краще, використовуйте холодний гаманець для зберігання значних криптовалютних активів.

Розгляньте ширший ландшафт безпеки. Цього року відбулися значні крадіжки криптовалют, з мільярдами втрат через різні атаки. Мобільна безпека представляє лише одну з багатьох вразливостей.

Ширша картина

Pixnapping виявляє фундаментальні слабкості в тому, як Android обробляє шарування вікон та рендеринг графіки. Атака використовує стиснення даних у Mali GPU, які використовуються в телефонах Pixel — стиснення створює часові варіації, які витікають інформацію про значення пікселів.

Інші виробники телефонів Android, ймовірно, стикаються з подібними ризиками, оскільки необхідні механізми існують у всій екосистемі Android. Дослідницька команда ще не тестувала всі бренди, але основні API, що уможливлюють атаку, є стандартними функціями Android.

Базова апаратна вразливість GPU.zip залишається непатченою. Жоден виробник GPU не взяв на себе зобов'язання виправити витік часу стиснення, який робить Pixnapping можливим.

Дослідники опублікують свій код концепції доказу на GitHub, коли патчі стануть широко доступними.

Підсумок

Pixnapping демонструє, що навіть застосунки без підозрілих дозволів можуть становити серйозні загрози. Для користувачів криптовалют повідомлення чітке: тримайте seed фрази подалі від вашого телефону. Використовуйте холодні гаманці для серйозних активів. Швидко встановлюйте оновлення. І пам'ятайте, що зручність часто конфліктує з безпекою — захист вашої криптовалюти вимагає додаткових кроків, які можуть здаватися незручними, але можуть врятувати вас від повної втрати.

Вам також може сподобатися

Crypto.com оголошує про оновлену функцію реферальної програми в додатку для розширення участі користувачів на платформі Crypto.com

Капітуляція короткострокових власників Bitcoin: що означає цей критичний сигнал для ціни BTC