ZachXBT:在反向入侵朝鲜黑客设备后,我了解了他们的"工作模式"

作者:ZachXBT

编译:Azuma,Daily Planet

编辑按:朝鲜黑客一直是加密货币市场的主要威胁。过去,受害者和行业安全专业人士只能通过逆向工程相关安全事件来推断朝鲜黑客的行为模式。然而,昨天,知名链上侦探ZachXBT在最近的推文中引用了一位白帽黑客对朝鲜黑客进行反向黑客攻击的调查和分析。这种主动分析首次揭示了朝鲜黑客的工作方法,可能为行业项目的预防性安全措施提供积极见解。

以下是ZachXBT的全文,由Odaily Planet Daily编译。

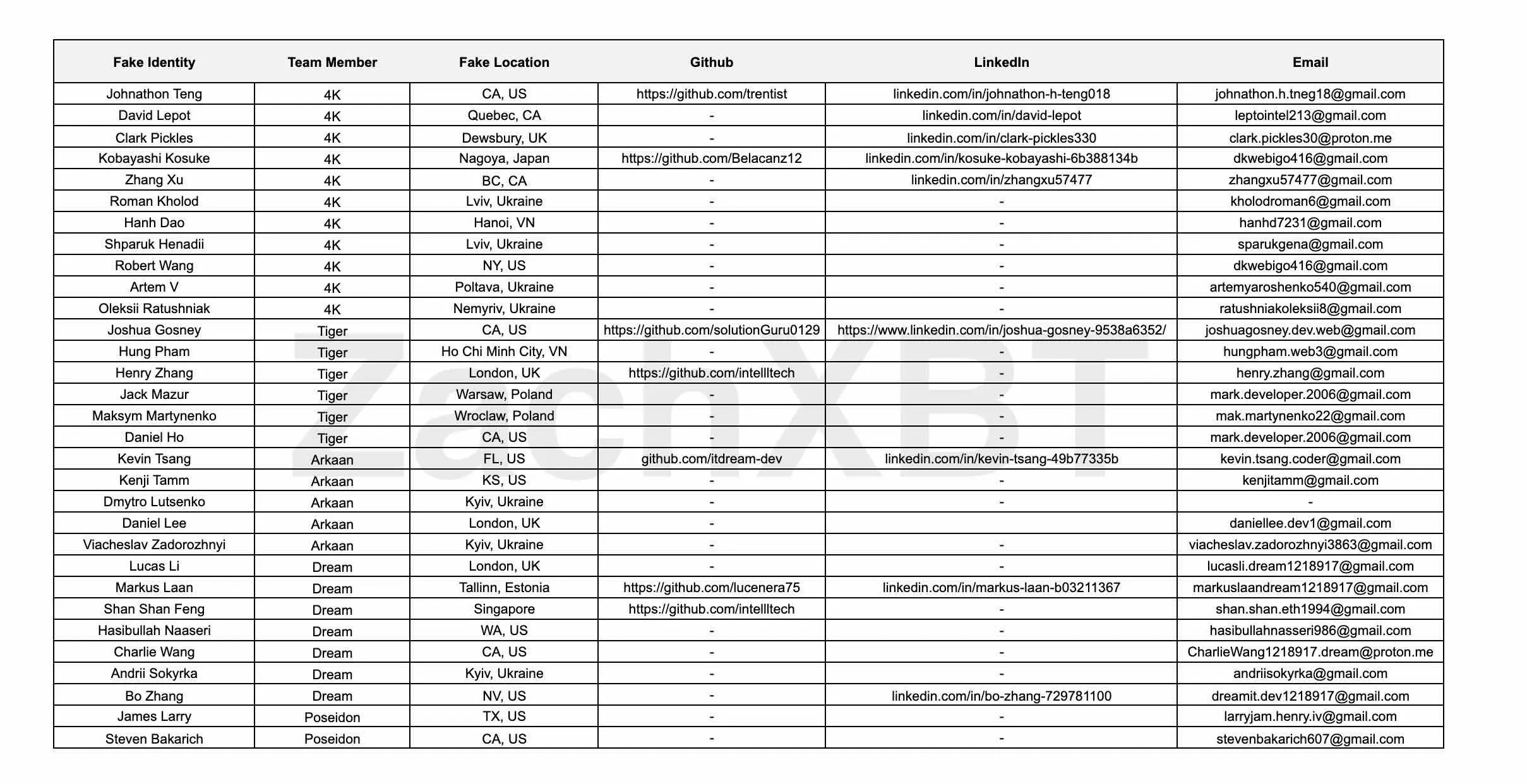

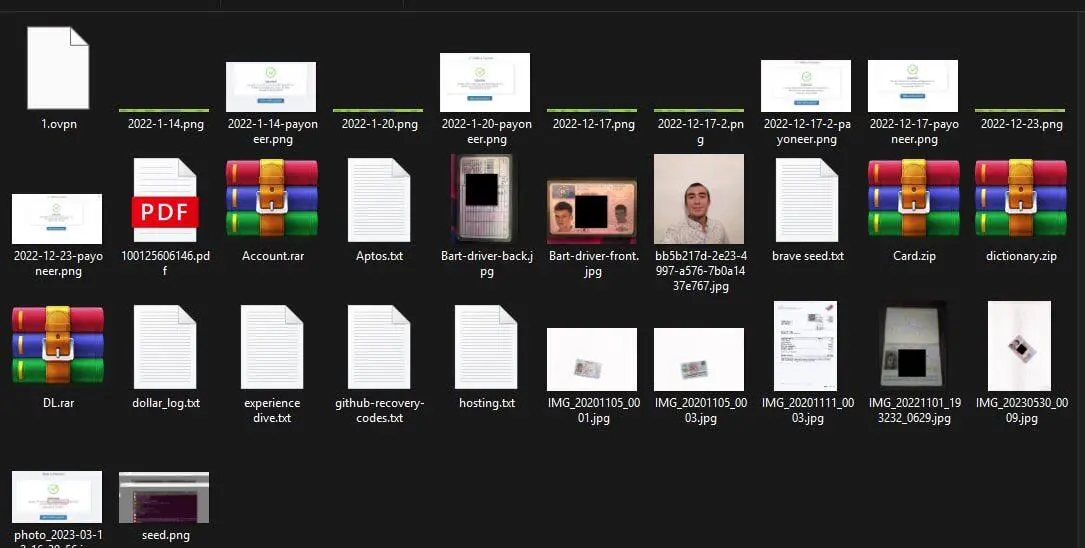

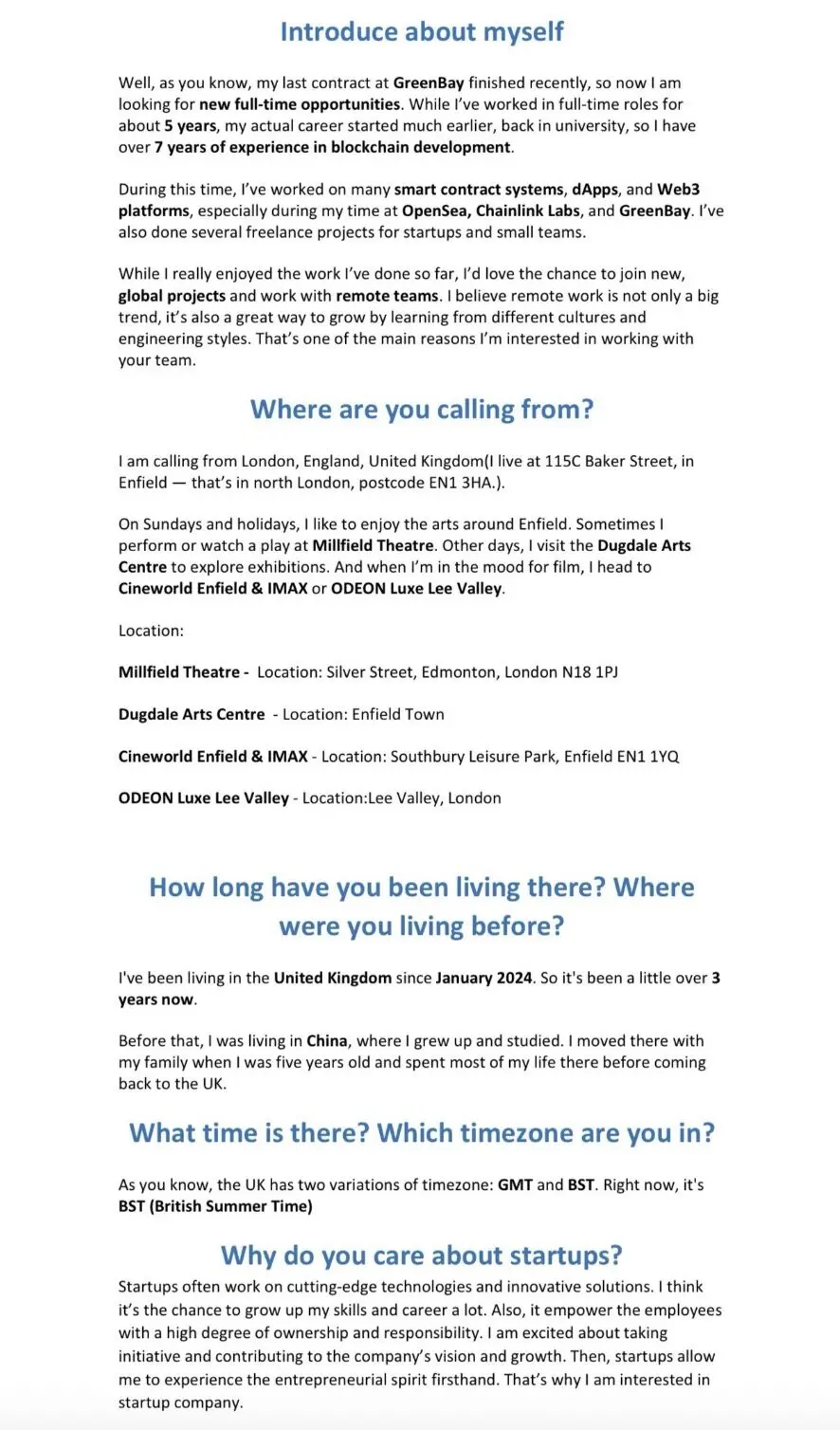

一名匿名黑客最近入侵了一名朝鲜IT工作者的设备,揭示了一个五人技术团队如何操作超过30个假身份,使用假政府颁发的身份证和购买的Upwork和LinkedIn账户渗透各种开发项目。

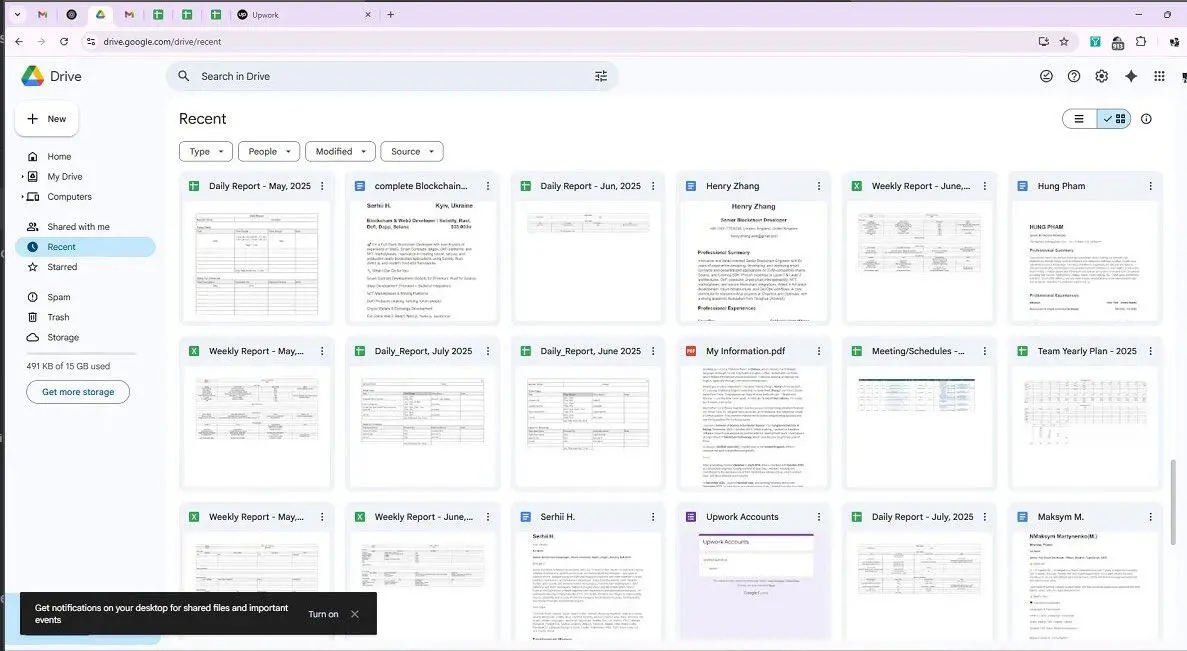

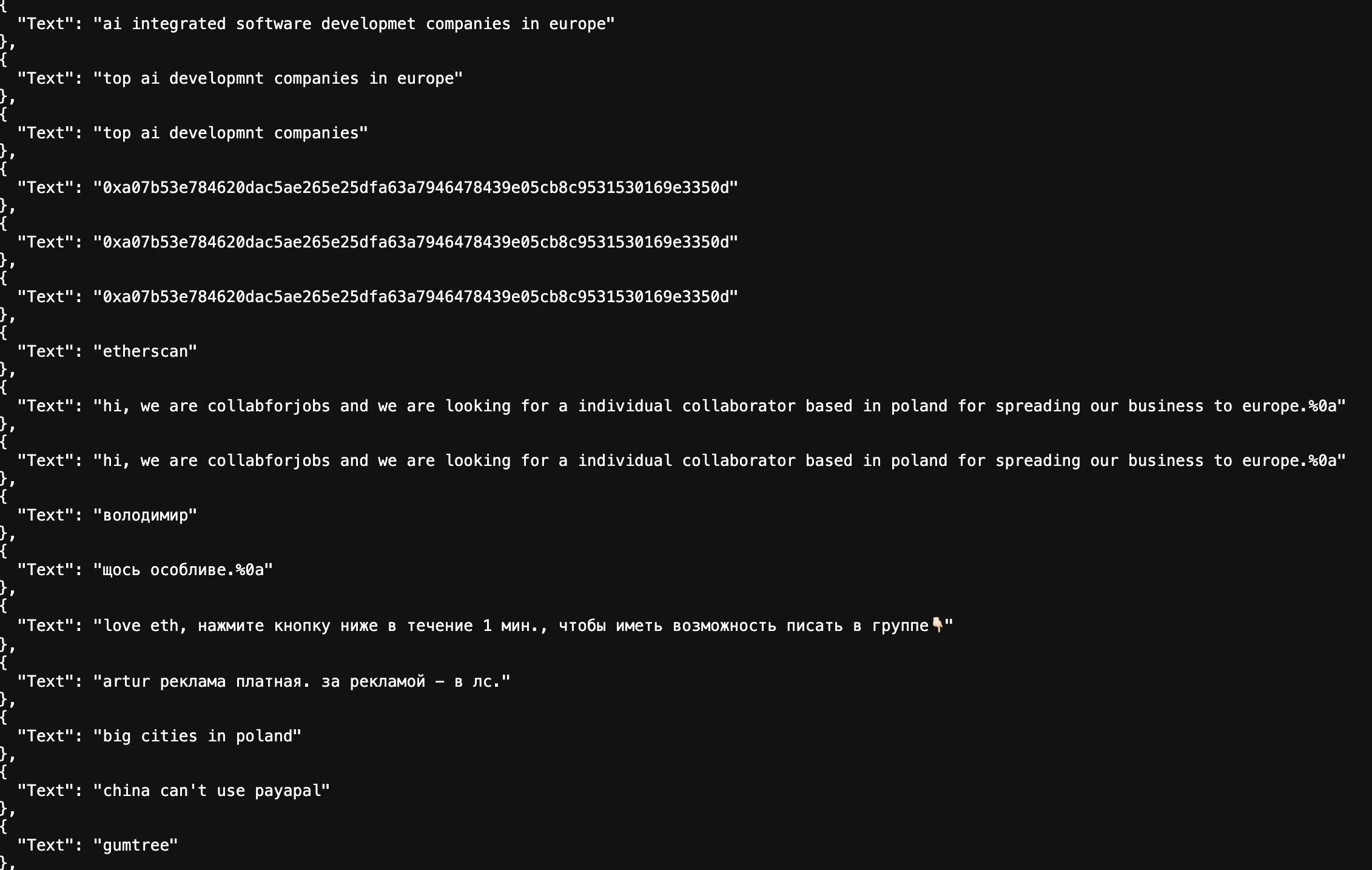

调查人员获取了Google Drive数据、Chrome浏览器配置文件和设备截图,这些揭示了该团队严重依赖Google工具来协调工作日程、分配任务和管理预算,所有通信均以英语进行。

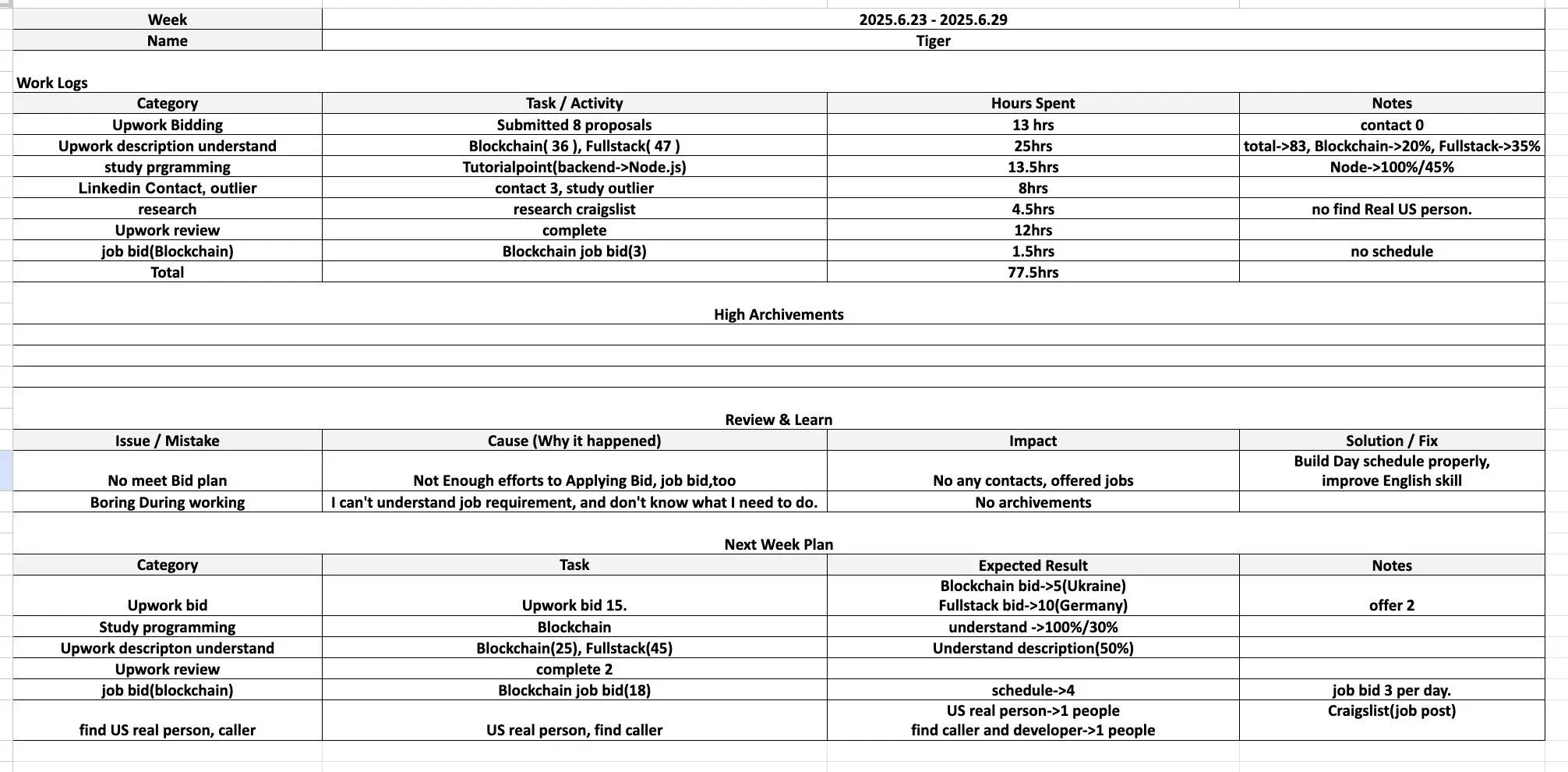

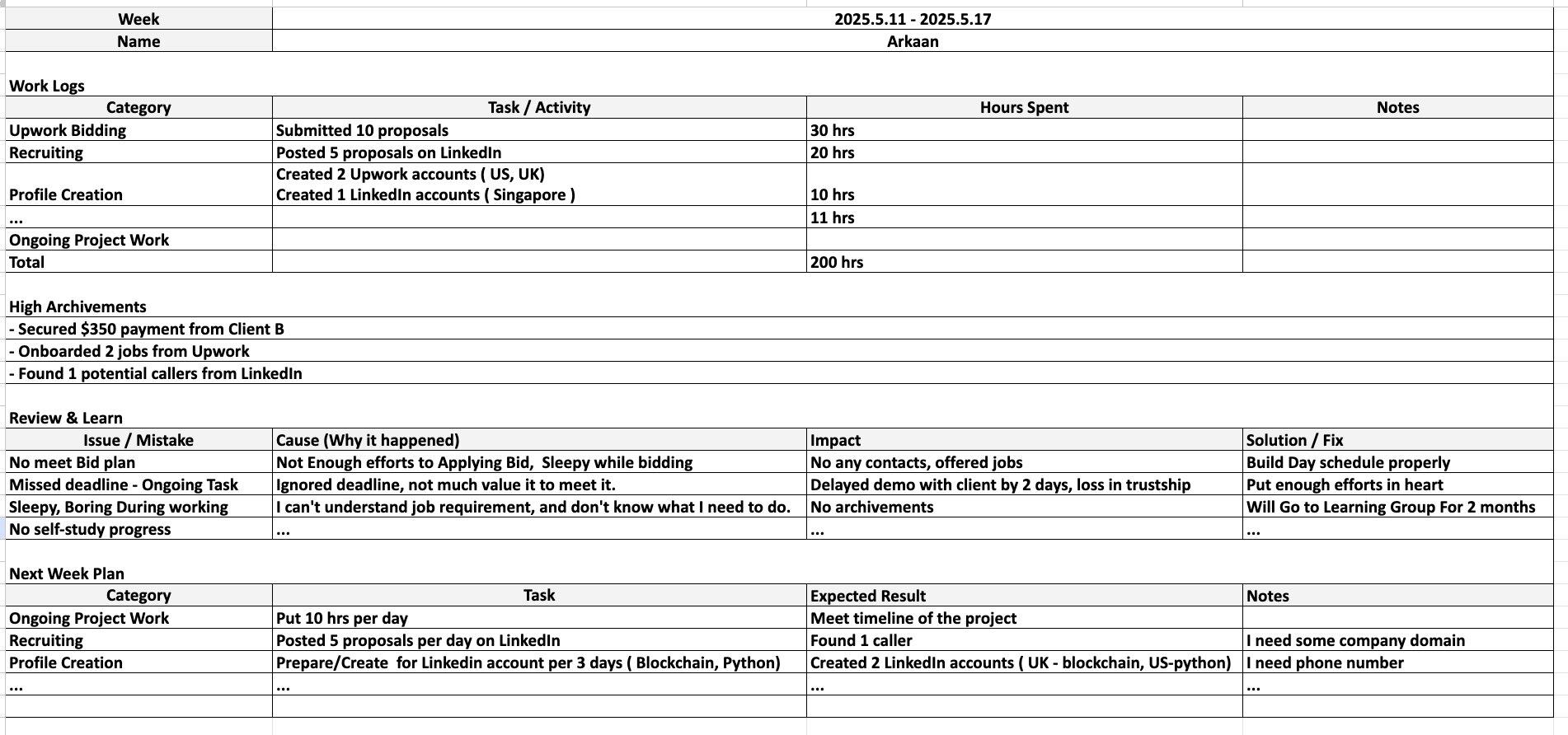

2025年的一份周报揭示了黑客团队的工作模式和他们遇到的困难。例如,一名成员抱怨"不理解工作要求,不知道该做什么",但相应的解决方案是"全身心投入并更加努力工作"。

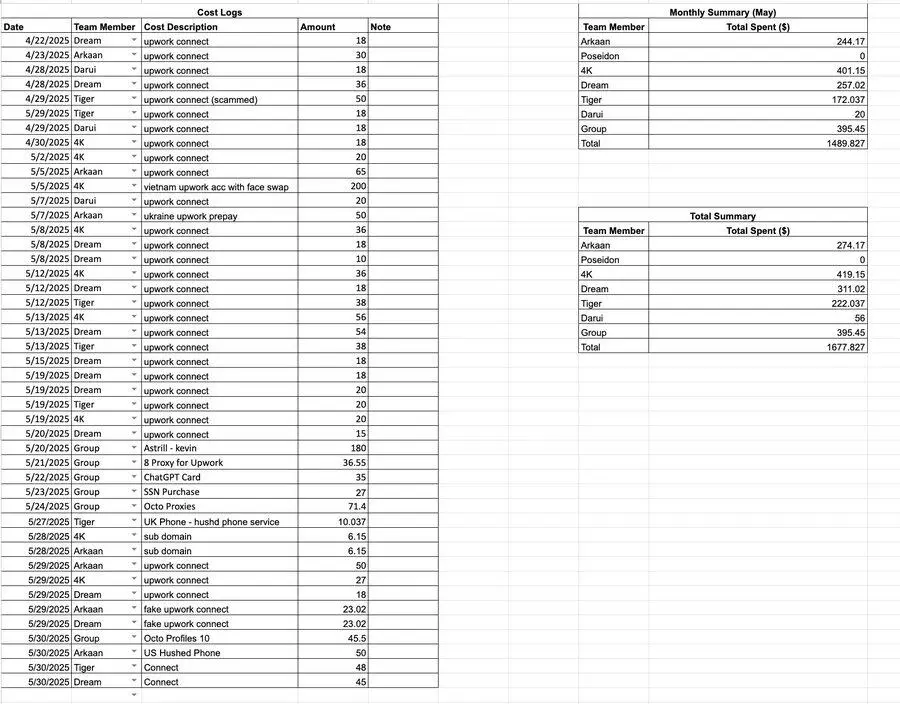

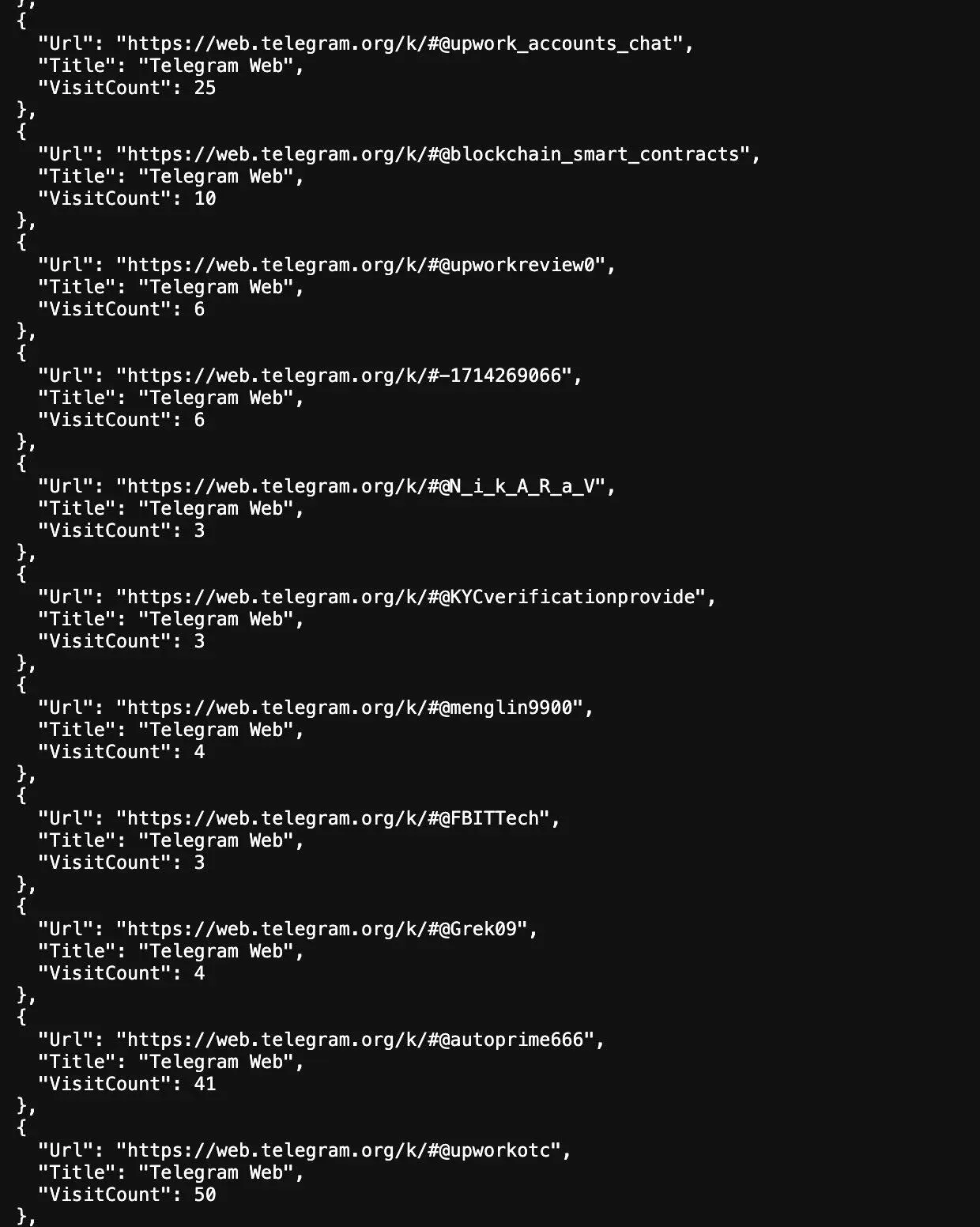

详细的费用记录显示,他们的支出项目包括购买社会安全号码(SSN)、Upwork和LinkedIn账户交易、租用电话号码、订阅AI服务、租用电脑以及购买VPN/代理服务。

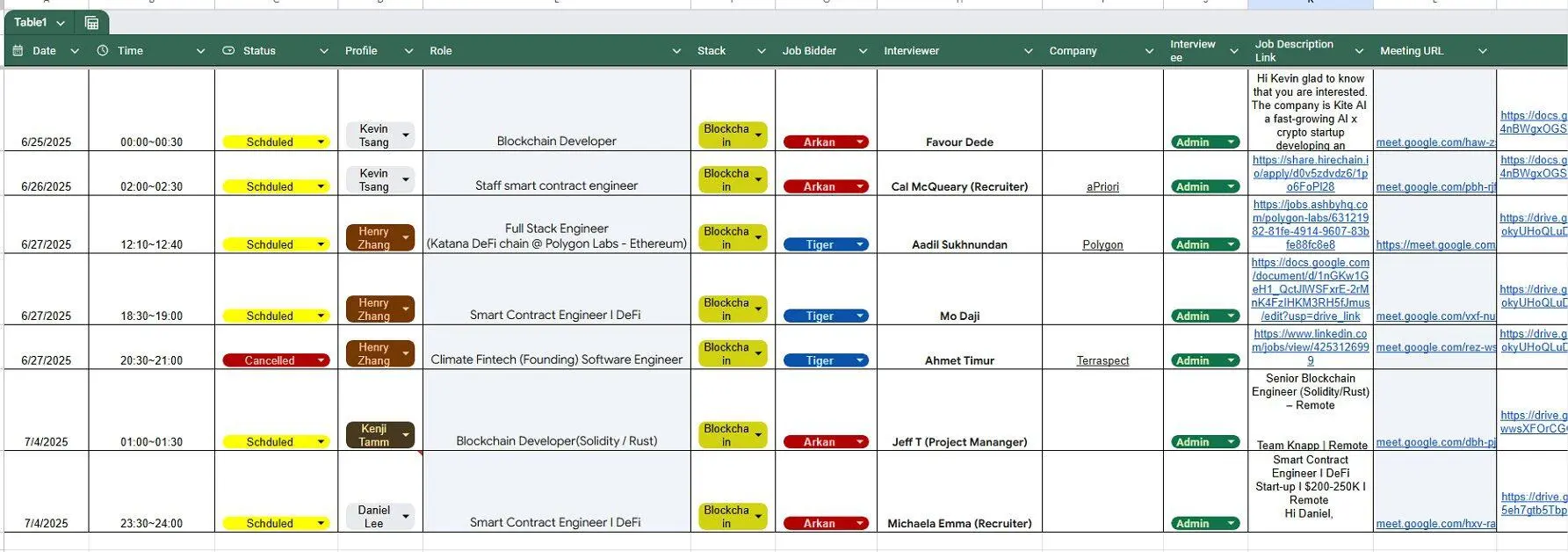

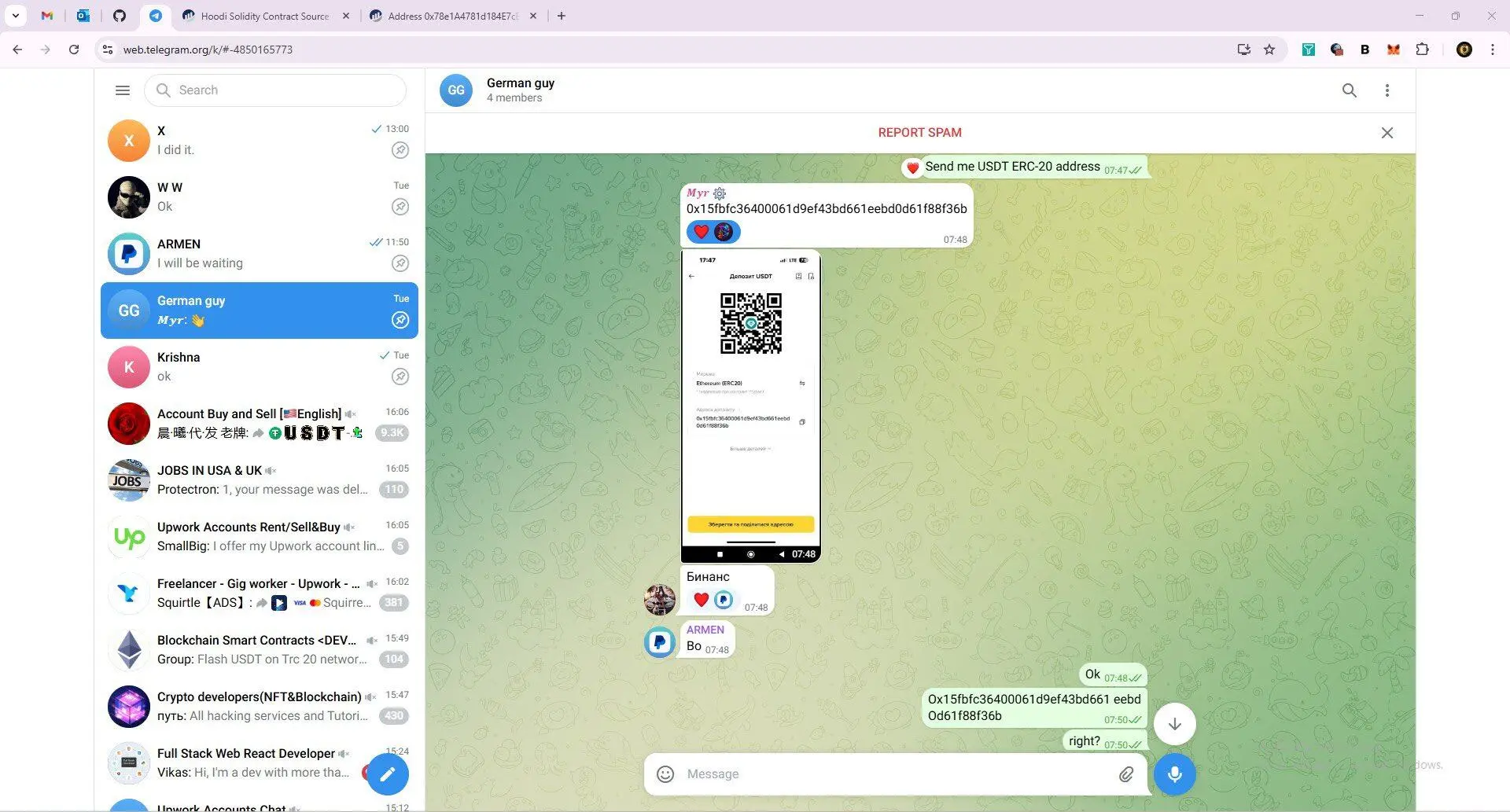

一份电子表格详细记录了虚构的"Henry Zhang"参加会议的日程和脚本。这个过程揭示了这些朝鲜IT工作者首先会购买Upwork和LinkedIn账户,租用电脑设备,然后使用AnyDesk远程控制工具完成外包工作。

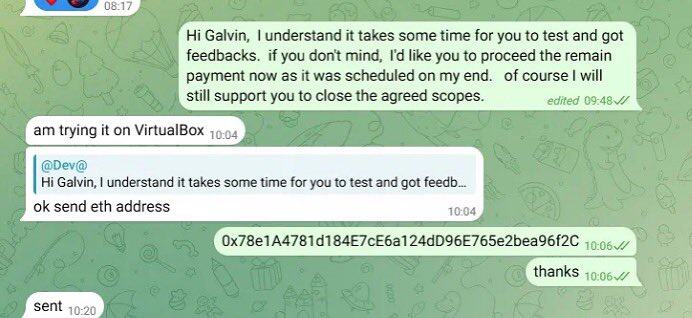

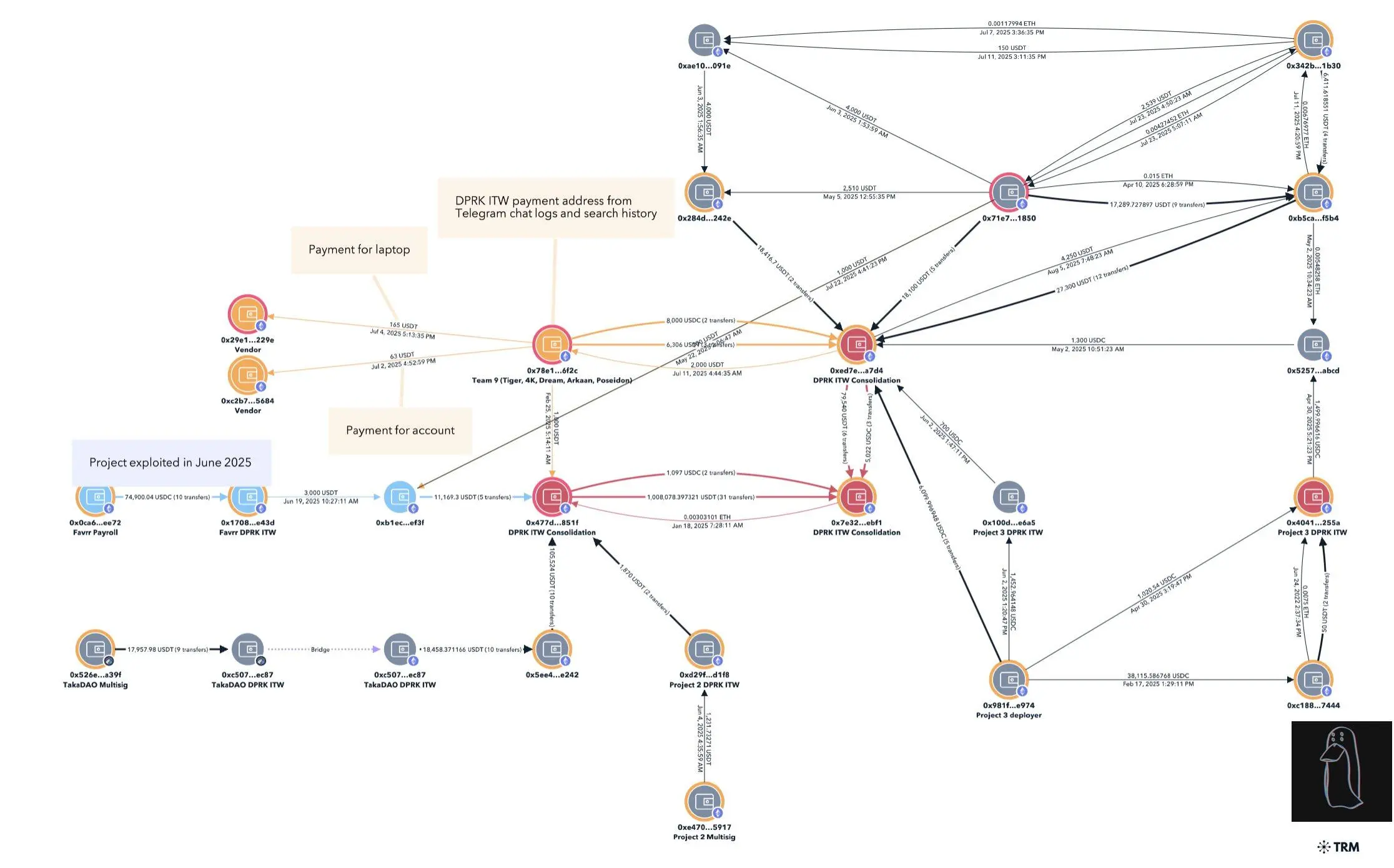

他们用于发送和接收资金的钱包地址之一是:

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

这个地址与2025年6月的Favrr协议68万美元攻击密切相关。其CTO和其他开发人员后来被证实是持有伪造证件的朝鲜IT工作者。这个地址也被用来识别参与其他渗透项目的朝鲜IT人员。

团队还在他们的搜索记录和浏览器历史中发现了以下关键证据。

有人可能会问:"我们如何确定他们来自朝鲜?"除了上面详述的所有欺诈文件外,他们的搜索历史还显示他们经常使用Google翻译,并使用俄罗斯IP将内容翻译成韩语。

目前,企业在防范朝鲜IT工作者方面面临的主要挑战如下:

- 缺乏系统性合作:平台服务提供商与私营企业之间缺乏有效的信息共享和合作机制;

- 雇主疏忽:招聘团队在收到风险警告后往往采取防御态度,甚至拒绝配合调查;

- 数量优势的影响:尽管其技术手段不复杂,但凭借庞大的求职者基础,继续渗透全球就业市场;

- 资金转换渠道:Payoneer等支付平台经常被用来将开发工作的法定货币收入转换为加密货币;

我已多次介绍需要注意的指标。如果你感兴趣,可以查看我的历史推文。我在此不再重复。

您可能也会喜欢

以太坊2026:通过MVRV指标看ETH被低估?

Aave DAO和Aave Labs权力游戏背后的治理斗争