黑客释放恶毒恶意软件通过假验证码窃取加密钱包数据:报告

DNSFilter发布的一项新研究简报显示,加密货币用户面临来自假冒CAPTCHA页面的威胁日益增加,这些页面使用欺骗性的"我不是机器人"提示来传递针对加密钱包的恶意软件。

据DNSFilter称,这种恶意活动最初是由其托管服务提供商(MSP)客户之一发现的。最初看似常规的CAPTCHA验证实际上是试图部署Lumma Stealer,这是一种无文件恶意软件,能够窃取浏览器存储的凭证和钱包信息。

虽然DNSFilter的内容过滤成功阻止了攻击,但其研究人员追踪了基础设施,揭示了更广泛的协调网络钓鱼模式。

假冒CAPTCHA诈骗针对希腊银行用户,通过PowerShell技巧传递Lumma Stealer

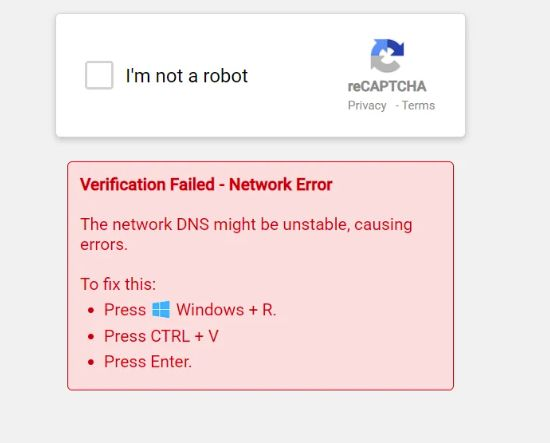

事件始于用户在希腊银行网站上遇到CAPTCHA覆盖层。该页面模仿了合法的CAPTCHA,但显示一条声称DNS"网络错误"的消息,指示用户按下Windows + R,粘贴剪贴板中的命令,然后按Enter键。

按照这些步骤会在执行DNS查询的同时,通过PowerShell在浏览器外静默执行Lumma Stealer有效载荷。

来源:DNSFilter

来源:DNSFilter

DNSFilter将这次活动与另外两个域名联系起来:human-verify-7u.pages.dev,一个在用户点击按钮后返回错误的Cloudflare Pages网站,以及recaptcha-manual.shop,用户按照提示后在浏览器外执行命令的网站。

DNSFilter案例研究中详述的进一步调查显示,该活动是网络钓鱼和恶意软件传递的复杂组合。攻击者依靠无文件执行技术,使用合法的浏览器进程传递有效载荷,而无需写入磁盘。

DNSFilter在MSP的网络中部署了内容过滤和域名阻止控制,在任何凭证或钱包数据被泄露前防止感染。警报和阻止策略实时更新,MSP还进行了终端用户教育会议,强调与可疑CAPTCHA互动的危险。

"这次事件中的恶意软件是Lumma Stealer,通过欺骗性恶意广告链中的假冒CAPTCHA传递。如果分析师的设备被感染,PowerShell有效载荷可能会禁用Windows AMSI并加载Lumma DLL,"报告解释道。

"这种窃取工具会立即扫描系统中任何可以变现的东西——浏览器存储的密码和cookies、保存的2FA令牌、加密货币钱包数据、远程访问凭证,甚至密码管理器保险库。"

分析显示,在短短三天内,假冒CAPTCHA在DNSFilter网络中被访问了23次。更令人担忧的是,17%遇到该页面的用户按照其复制粘贴指令操作,触发了恶意软件有效载荷尝试。虽然DNSFilter在这种情况下成功防止了感染,但研究人员指出,如果不加控制,潜在规模可能更大。

快速洗钱使诈骗受害者无力追回被盗加密货币

报告显示,网络犯罪分子正以前所未有的速度洗钱被盗加密货币。按照这种速度,假冒CAPTCHA计划的受害者几乎没有机会追回资金。

根据先前的报告,加密货币黑客现在可以在不到三分钟内通过洗钱网络转移被盗数字资产。

Elliptic的数据显示,通过使用自动洗钱工具和去中心化交易所(DEXs),黑客能在几分钟内完成整个洗钱过程。

"这种新的速度使实时干预几乎不可能,"报告警告道。

网络安全专家警告说,假冒CAPTCHA诈骗不仅对大公司构成威胁,对普通用户也是如此,因为它们通常伪装成登录门户或应用安装的一部分,针对普通互联网用户,这些用户可能在钱包被掏空前都不会怀疑有不当行为。

"不良行为者会利用生活中的高潮和低谷,"DNSFilter的CEO兼联合创始人Ken Carnesi说。"任何组织中的任何人都有同样的机会遇到恶意链接。标准的网络卫生提示适用:使用独特的密码,在交出凭证前验证你在'与谁交谈',点击前先思考。"

快速洗钱过程加剧了影响。受害者往往太晚才发现被盗。执法机构发现很难在多个区块链上追踪被盗资金。然而,专家指出,当网络安全公司及时介入时,所有或部分被盗资金仍有可能被追回。

"速度至关重要。如果在24至72小时内采取适当行动,资金通常可以全部或部分追回,"网络安全专家Cameron G. Shilling在一份出版物中表示。

随着黑客继续缩短洗钱时间,受害者面临的风险预计会增加。"网络犯罪分子和防御者之间的军备竞赛正在加速,"Elliptic总结道。"速度现在是黑客最大的武器。"

您可能也会喜欢

Visa 向美国机构开放稳定币结算服务,支持使用USDC通过Solana进行交易结算

晚间必读5篇 | 比特币市场面临关键考验