Nouvelle attaque Android 'Pixnapping' menace la sécurité des Portefeuilles Crypto

L'attaque, nommée Pixnapping, fonctionne en lisant ce qui s'affiche sur votre écran — pixel par pixel — sans nécessiter d'autorisations spéciales.

Comment fonctionne l'attaque

Pixnapping exploite les faiblesses dans la façon dont Android affiche les informations sur votre écran. Une équipe de recherche de l'UC Berkeley, Carnegie Mellon et d'autres universités a découvert que des applications malveillantes peuvent reconstruire des données sensibles en mesurant d'infimes différences de temps dans le rendu des pixels.

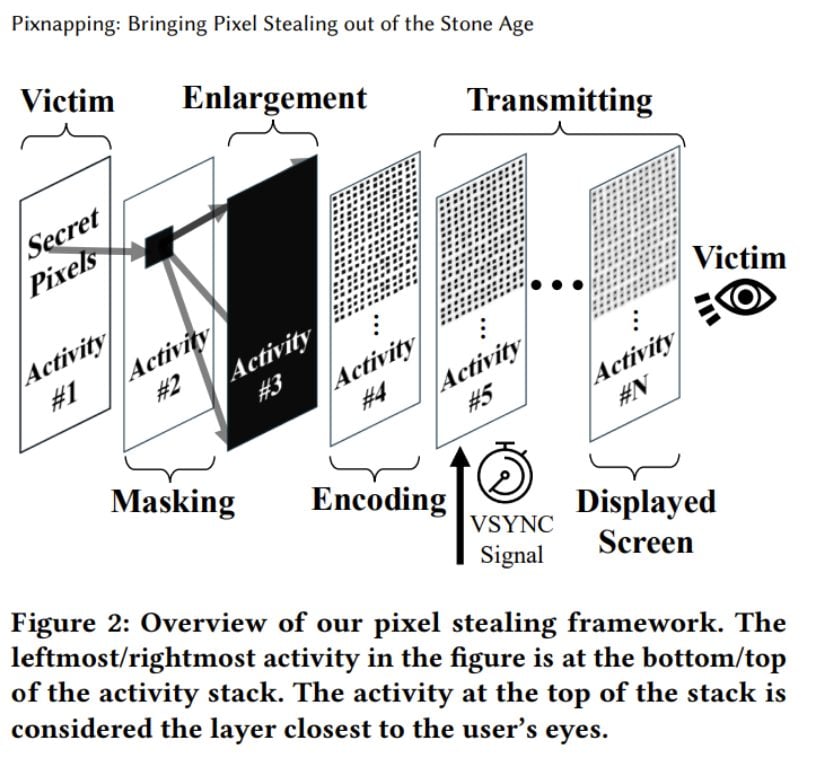

L'attaque se déroule en trois étapes. Premièrement, une application malveillante déclenche une autre application (comme Google Authenticator) pour afficher des informations sensibles. Deuxièmement, elle superpose des fenêtres semi-transparentes et utilise l'API de flou d'Android pour manipuler des pixels individuels. Troisièmement, elle mesure les temps de rendu grâce à une faiblesse matérielle appelée GPU.zip pour voler les valeurs des pixels une par une.

Source: pixnapping.com

Imaginez cela comme prendre une capture d'écran, mais au lieu de capturer tout l'écran en une fois, l'attaquant reconstruit l'image pixel par pixel en mesurant le temps nécessaire pour dessiner chacun d'eux. L'application malveillante n'a pas besoin d'autorisations d'enregistrement d'écran ou d'accès aux notifications — elle exploite simplement les fonctionnalités standard d'Android que la plupart des applications peuvent utiliser.

Résultats des tests en conditions réelles

Les chercheurs ont testé Pixnapping sur cinq appareils : Google Pixel 6, 7, 8 et 9, ainsi que Samsung Galaxy S25. Tous fonctionnaient sous Android versions 13 à 16. Les résultats étaient préoccupants pour les propriétaires de Pixel. Sur les appareils Pixel, l'attaque a réussi à récupérer des codes 2FA à six chiffres complets dans 73% des tentatives sur Pixel 6, 53% sur Pixel 7 et 9, et 29% sur Pixel 8. Les temps de récupération variaient de 14 à 26 secondes — bien dans la fenêtre de 30 secondes pendant laquelle la plupart des codes d'authentification restent valides.

Fait intéressant, le Samsung Galaxy S25 s'est avéré plus résistant. Les chercheurs n'ont pas pu récupérer les codes en moins de 30 secondes sur cet appareil en raison du bruit dans son matériel graphique. L'équipe a démontré le vol réussi de données à partir d'applications populaires, notamment Google Authenticator, Signal, Venmo, Gmail et Google Maps. Toute information visible à l'écran devient vulnérable, des messages privés aux données de localisation.

Menace critique pour les portefeuilles crypto

Pour les détenteurs de cryptomonnaies, cette vulnérabilité pose un risque majeur. Les Seed phrases des portefeuilles — les 12 ou 24 mots qui donnent un accès complet à vos cryptos — sont particulièrement vulnérables car les utilisateurs les laissent généralement affichées pendant qu'ils les notent pour sauvegarde.

Bien que le vol d'une phrase complète de 12 mots prenne plus de temps que la capture d'un code 2FA, l'attaque reste efficace si la phrase reste visible. Une fois que les attaquants ont votre Seed phrase, ils contrôlent l'intégralité de votre portefeuille. Aucun mot de passe supplémentaire ou mesure de sécurité ne peut les empêcher de vider vos fonds.

Les portefeuilles froids restent l'option la plus sûre car ils n'affichent jamais de Seed phrases sur des appareils connectés à Internet. Les clés privées restent isolées dans le dispositif matériel, signant les transactions sans exposer d'informations sensibles à votre téléphone ou ordinateur.

État actuel des correctifs

Google a pris connaissance de Pixnapping en février 2025 et lui a attribué la référence CVE-2025-48561, la classant comme hautement critique. L'entreprise a publié un correctif partiel en septembre 2025 en limitant le nombre de fois que les applications peuvent utiliser des effets de flou — un composant clé de l'attaque.

Cependant, les chercheurs ont trouvé un contournement qui bypass le premier correctif de Google. Google a confirmé qu'il publiera une autre mise à jour dans le bulletin de sécurité de décembre 2025 pour résoudre les vulnérabilités restantes.

La bonne nouvelle : Google ne signale aucune preuve d'attaques réelles utilisant Pixnapping. Leurs systèmes de sécurité du Play Store n'ont détecté aucune application malveillante exploitant cette vulnérabilité. Mais l'attaque reste possible sur les appareils non corrigés.

Les appareils Samsung ont également reçu le correctif de septembre. Les chercheurs ont informé Samsung que le correctif initial de Google était insuffisant pour protéger les appareils Samsung contre l'attaque originale. Les deux entreprises continuent de coordonner des protections supplémentaires.

Protéger vos actifs

Aucune mesure d'atténuation spéciale n'existe encore pour que les applications individuelles se défendent contre Pixnapping. Les correctifs doivent venir de Google et Samsung au niveau du système. Entre-temps, plusieurs mesures peuvent réduire votre risque :

Installez immédiatement les mises à jour de sécurité dès leur arrivée. Le correctif de décembre devrait améliorer significativement la protection des appareils compatibles.

Téléchargez des applications uniquement depuis le Google Play Store, en évitant les fichiers APK inconnus provenant de sites web ou de parties tierces. Examinez les autorisations que vos applications demandent — bien que Pixnapping n'ait pas besoin d'autorisations spéciales, limiter l'accès aux applications améliore toujours la sécurité globale.

N'affichez jamais les Seed phrases de portefeuille crypto sur un appareil connecté à Internet si possible. Notez-les immédiatement sur papier plutôt que de les laisser à l'écran. Mieux encore, utilisez un portefeuille froid pour stocker des avoirs significatifs en cryptomonnaies.

Considérez le paysage de sécurité plus large. Cette année a connu d'importants vols de crypto, avec des milliards perdus dans diverses attaques. La sécurité mobile ne représente qu'une vulnérabilité parmi tant d'autres.

La vision globale

Pixnapping révèle des faiblesses fondamentales dans la façon dont Android gère la superposition de fenêtres et le rendu graphique. L'attaque exploite la compression de données dans les GPU Mali utilisés par les téléphones Pixel — la compression crée des variations de temps qui divulguent des informations sur les valeurs des pixels.

D'autres fabricants de téléphones Android font probablement face à des risques similaires puisque les mécanismes nécessaires existent dans tout l'écosystème Android. L'équipe de recherche n'a pas encore testé toutes les marques, mais les API principales permettant l'attaque sont des fonctionnalités standard d'Android.

La vulnérabilité matérielle sous-jacente GPU.zip reste non corrigée. Aucun fabricant de GPU ne s'est engagé à corriger la fuite de timing de compression qui rend Pixnapping possible.

Les chercheurs publieront leur code de preuve de concept sur GitHub une fois que les correctifs seront largement disponibles.

Conclusion

Pixnapping démontre que même les applications sans autorisations suspectes peuvent poser de sérieuses menaces. Pour les utilisateurs de crypto, le message est clair : gardez les Seed phrases hors de votre téléphone. Utilisez des portefeuilles froids pour les avoirs importants. Installez rapidement les mises à jour. Et rappelez-vous que la commodité entre souvent en conflit avec la sécurité — protéger vos cryptos nécessite de prendre des mesures supplémentaires qui peuvent sembler inconfortables mais pourraient vous éviter une perte totale.

Vous aimerez peut-être aussi

Les allégations de Cysic manquent de preuves et de confirmation

Pourquoi les développeurs continuent de choisir les mauvaises techniques de test