ZachXBT: Po odwróconym zhackowaniu sprzętu północnokoreańskich hakerów, rozumiem ich "tryb pracy"

Autor: ZachXBT

Opracowane przez Azuma, Daily Planet

Nota redakcyjna: Hakerzy z Korei Północnej zawsze stanowili poważne zagrożenie dla rynku kryptowalut. W przeszłości ofiary i specjaliści ds. bezpieczeństwa branży mogli jedynie wnioskować o wzorcach zachowań hakerów z Korei Północnej poprzez inżynierię wsteczną powiązanych incydentów bezpieczeństwa. Jednak wczoraj znany detektyw blockchain ZachXBT w niedawnym tweecie zacytował dochodzenie i analizę przeprowadzoną przez białego hakera, który przeprowadził atak zwrotny na hakerów z Korei Północnej. Ta proaktywna analiza po raz pierwszy ujawnia metody pracy północnokoreańskich hakerów, potencjalnie dostarczając pozytywnych spostrzeżeń dotyczących zapobiegawczych środków bezpieczeństwa dla projektów branżowych.

Poniżej znajduje się pełny tekst ZachXBT, opracowany przez Odaily Planet Daily.

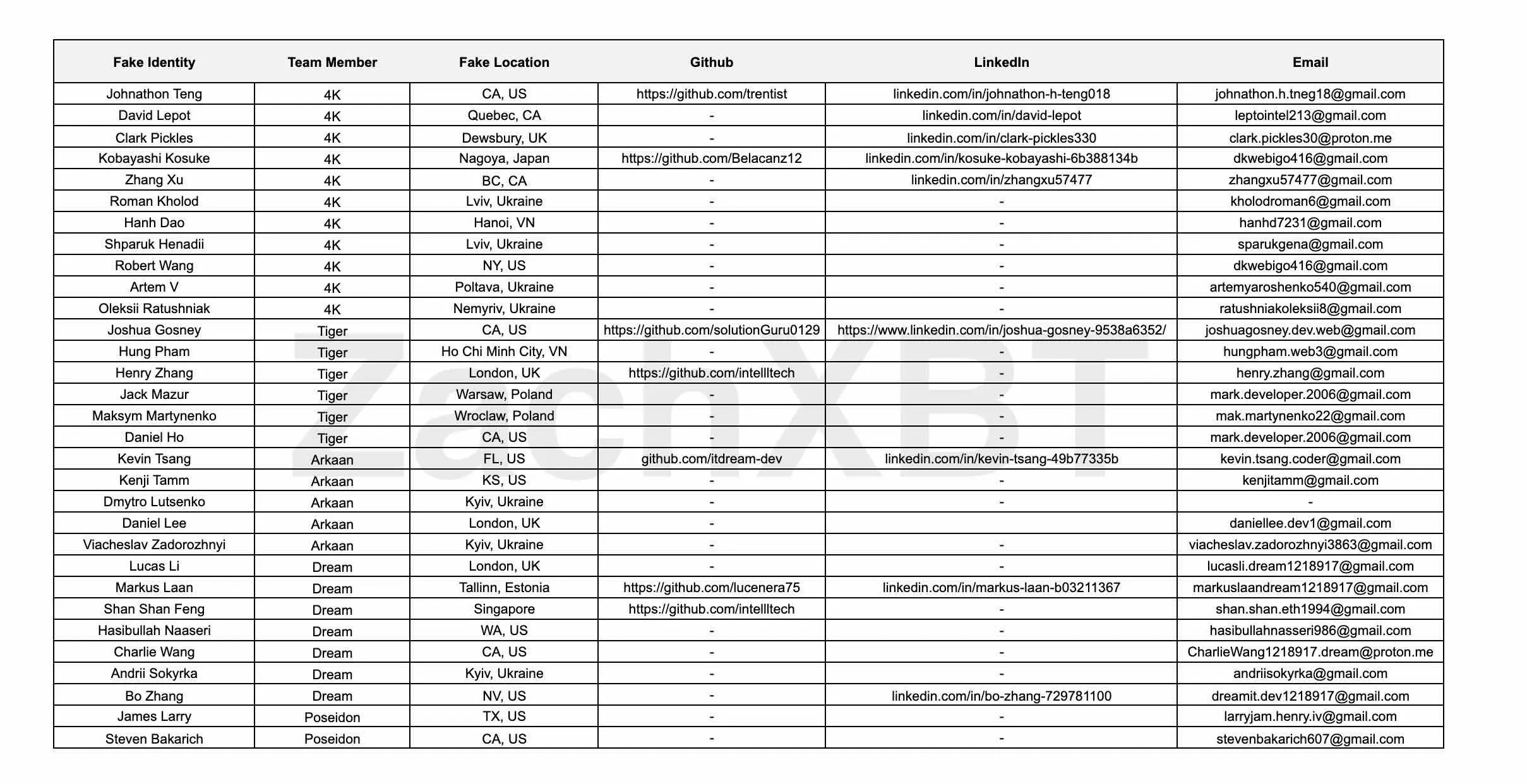

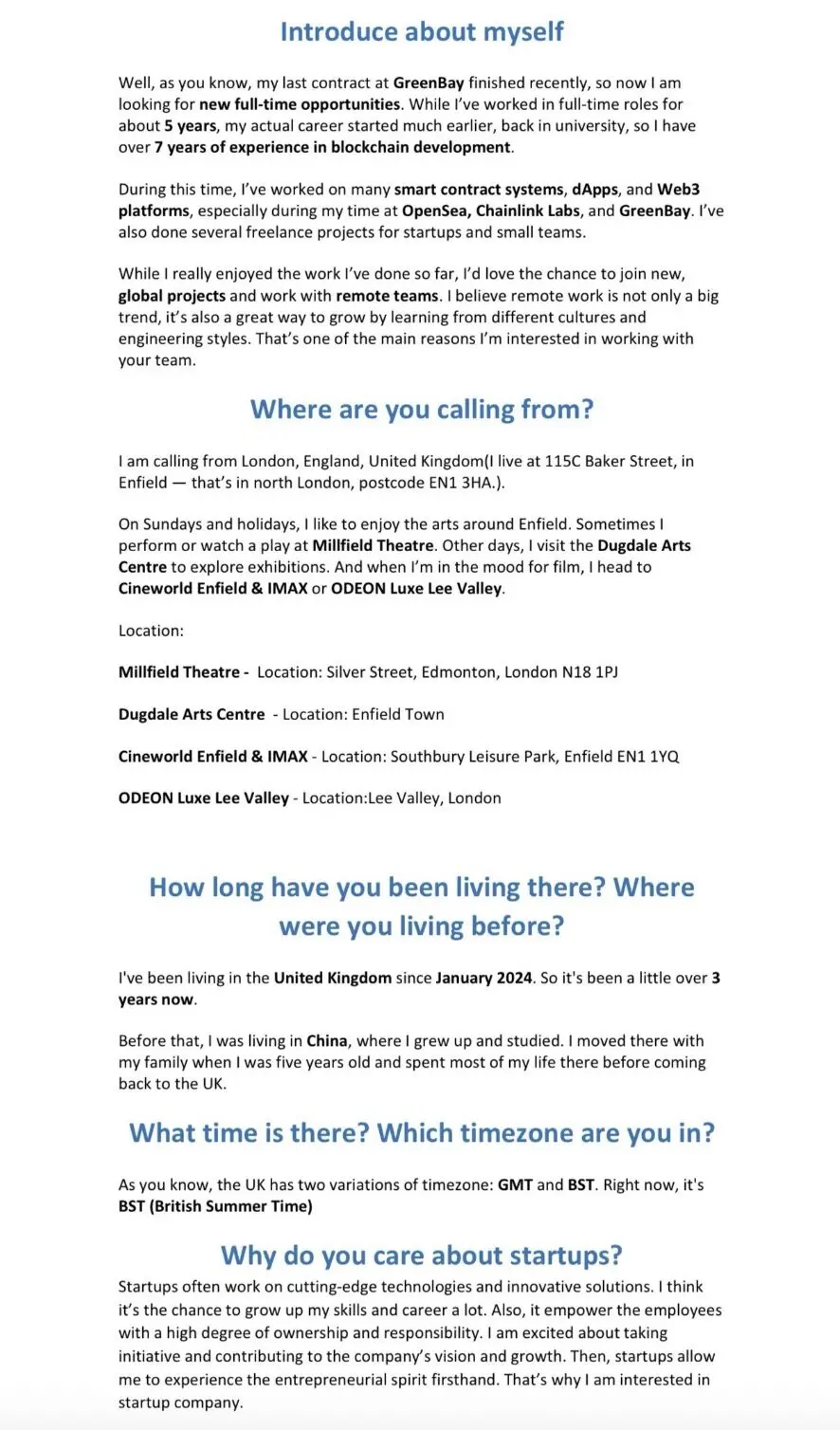

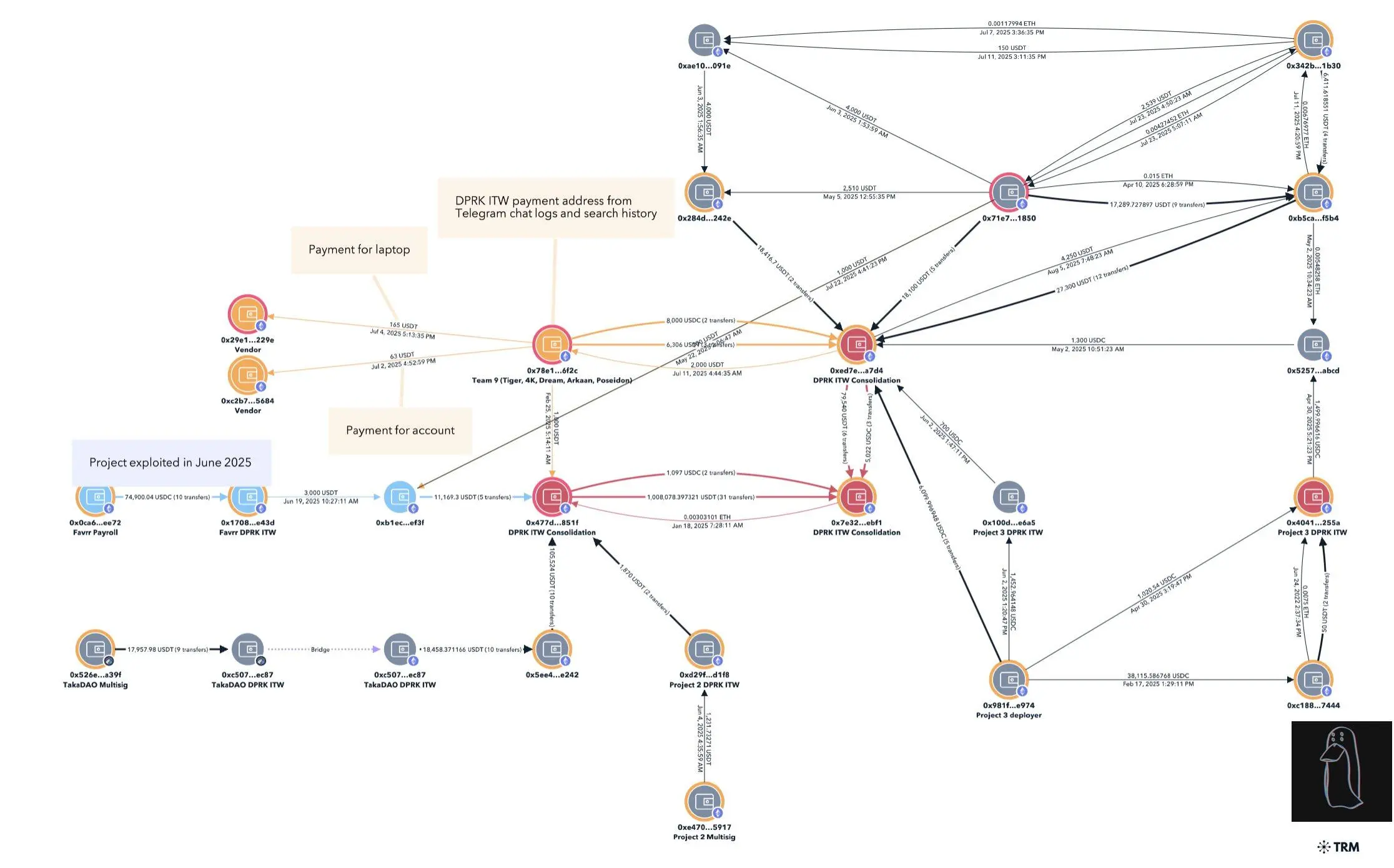

Anonimowy haker niedawno uzyskał dostęp do urządzenia północnokoreańskiego pracownika IT, ujawniając, jak pięcioosobowy zespół techniczny operował ponad 30 fałszywymi tożsamościami, używając fałszywych dokumentów tożsamości wydanych przez rząd oraz zakupionych kont Upwork i LinkedIn, aby infiltrować różne projekty rozwojowe.

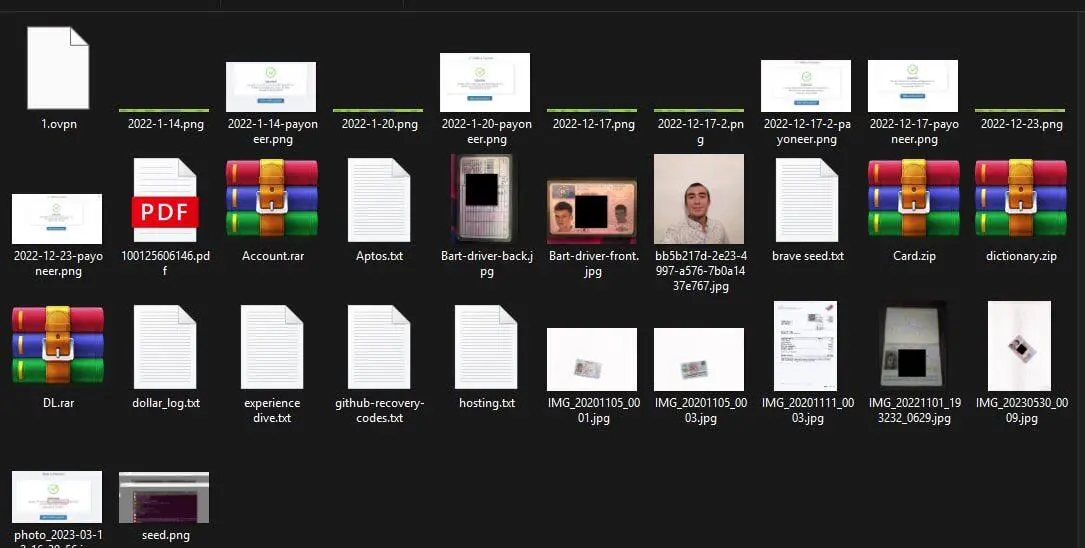

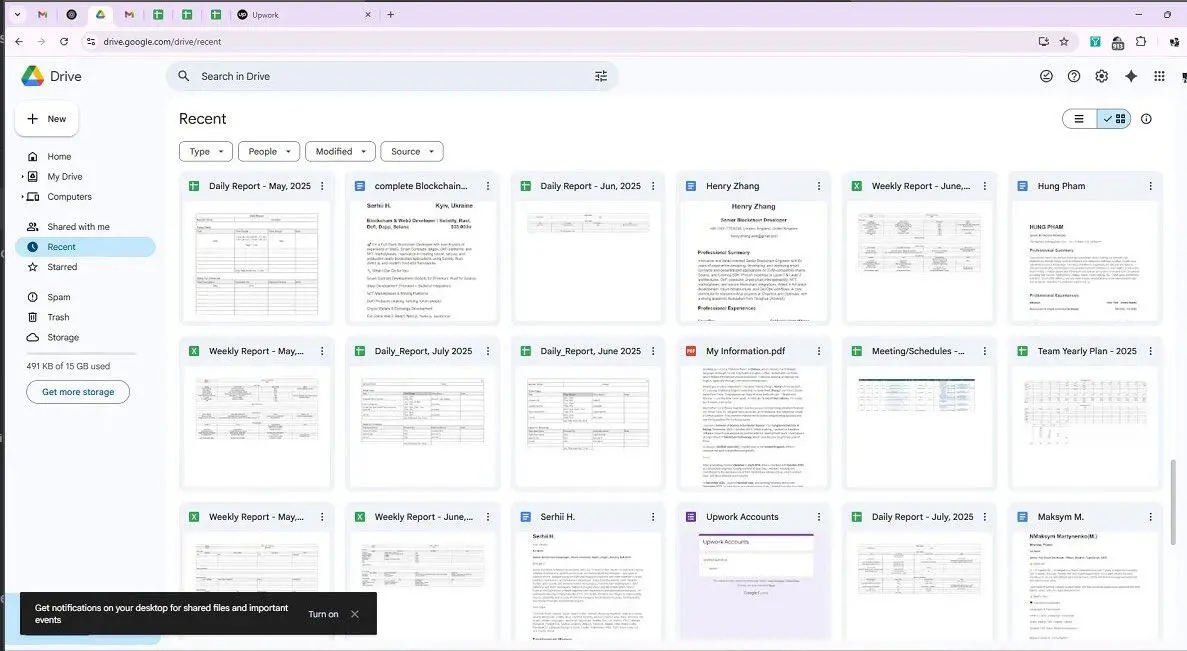

Śledczy uzyskali dane z Google Drive, profile przeglądarki Chrome i zrzuty ekranu urządzenia, które ujawniły, że zespół w dużym stopniu polegał na narzędziach Google do koordynowania harmonogramów pracy, przydzielania zadań i zarządzania budżetami, przy czym cała komunikacja odbywała się w języku angielskim.

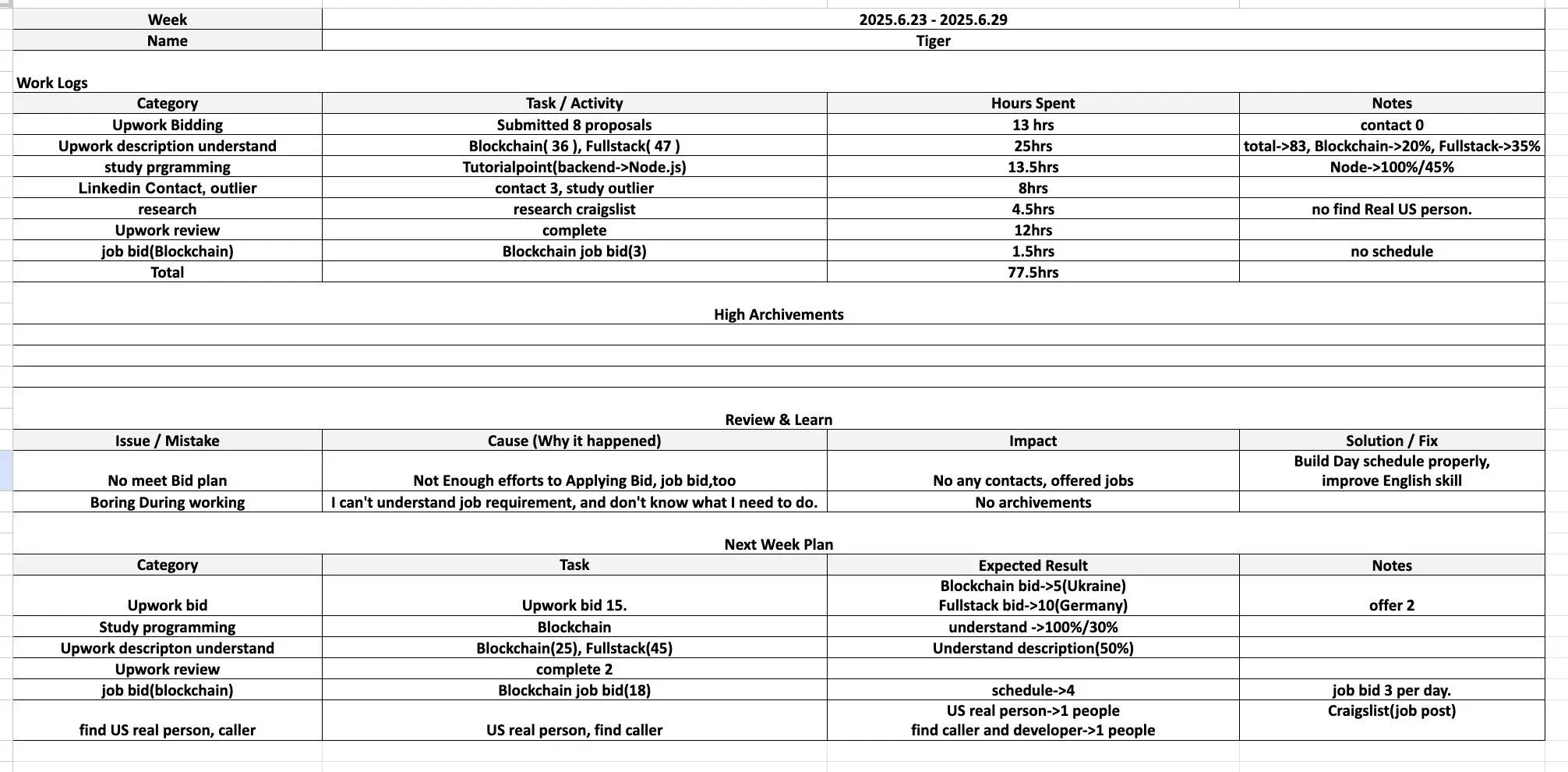

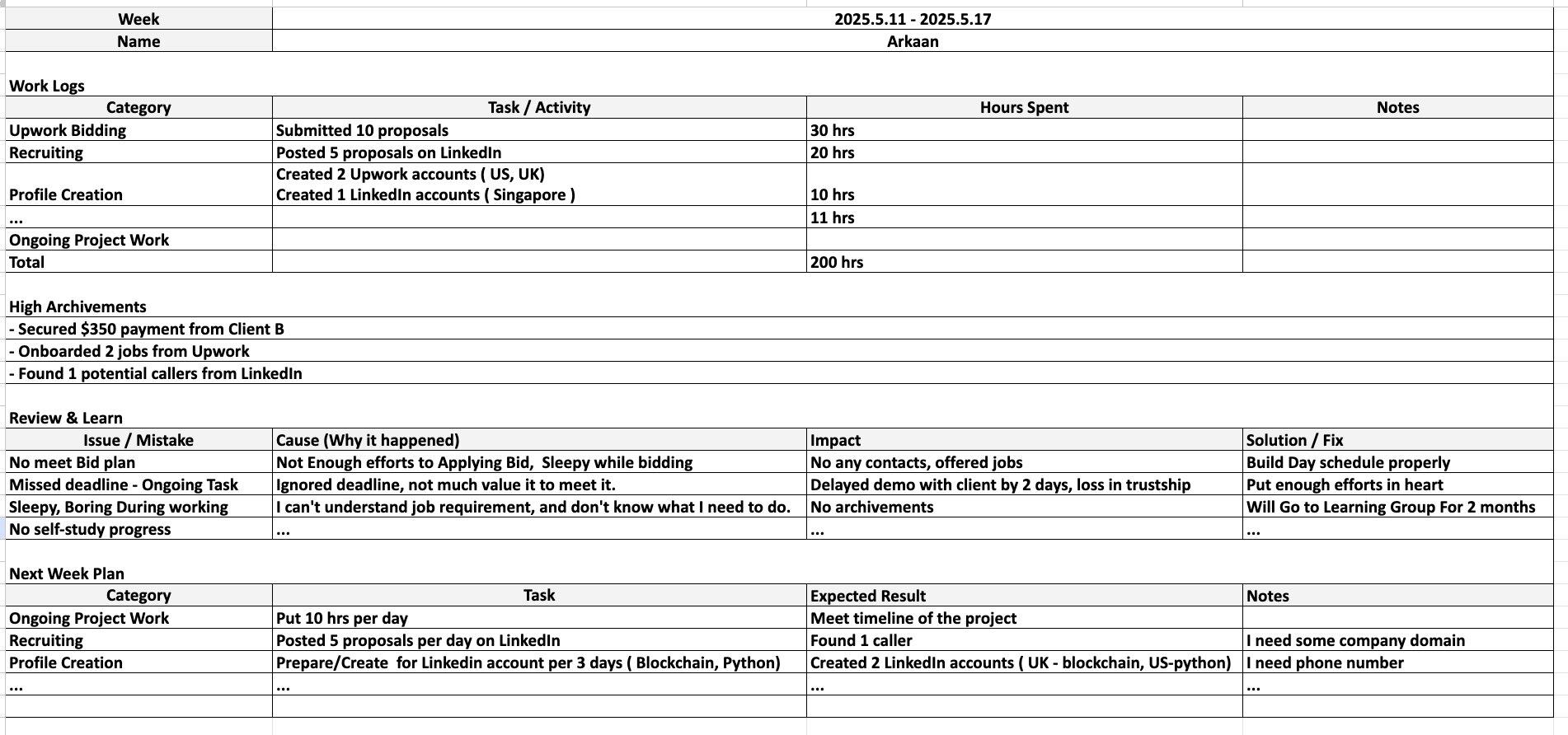

Tygodniowy raport z 2025 roku ujawnił wzorce pracy zespołu hakerów i trudności, z jakimi się borykali. Na przykład jeden z członków narzekał na "niezrozumienie wymagań pracy i niewiedzę, co robić", ale odpowiednim rozwiązaniem było "poświęcenie się i cięższa praca".

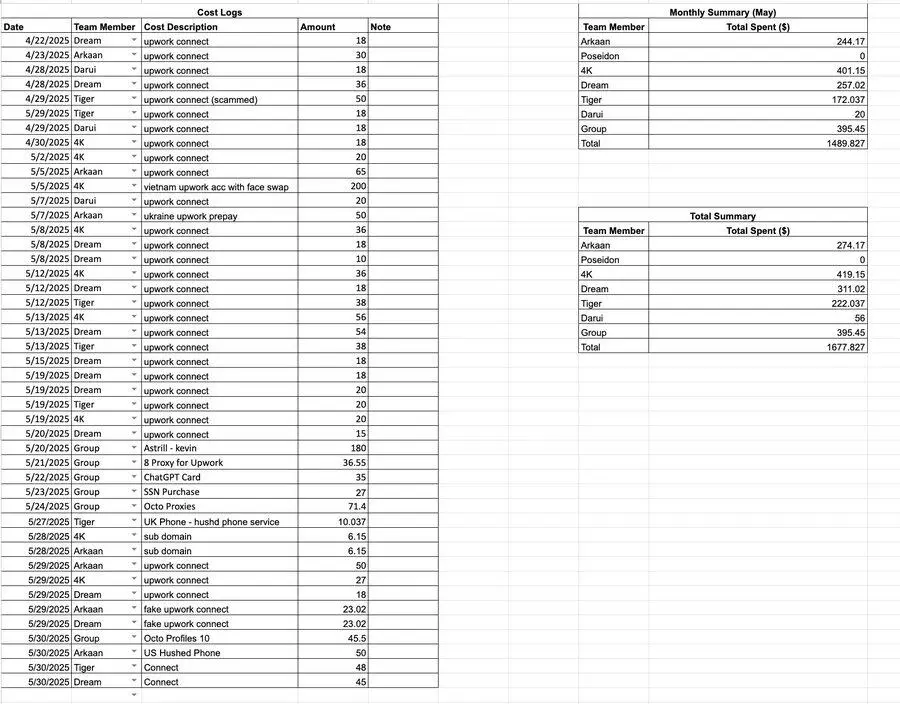

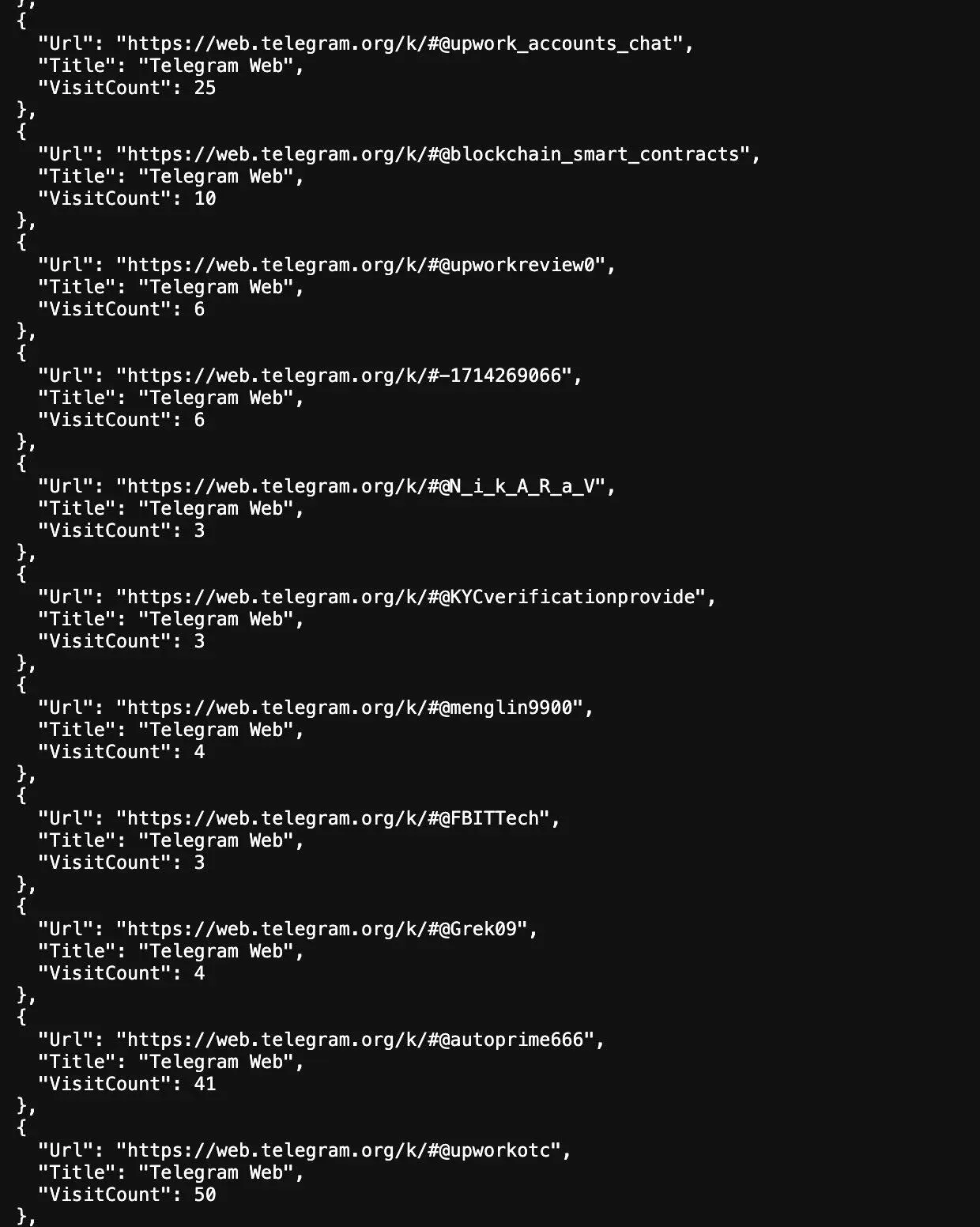

Szczegółowe rejestry wydatków pokazują, że ich pozycje wydatków obejmują zakup numerów ubezpieczenia społecznego (SSN), transakcje na kontach Upwork i LinkedIn, wynajem numerów telefonów, subskrypcje usług AI, wynajem komputerów oraz zakup usług VPN/proxy.

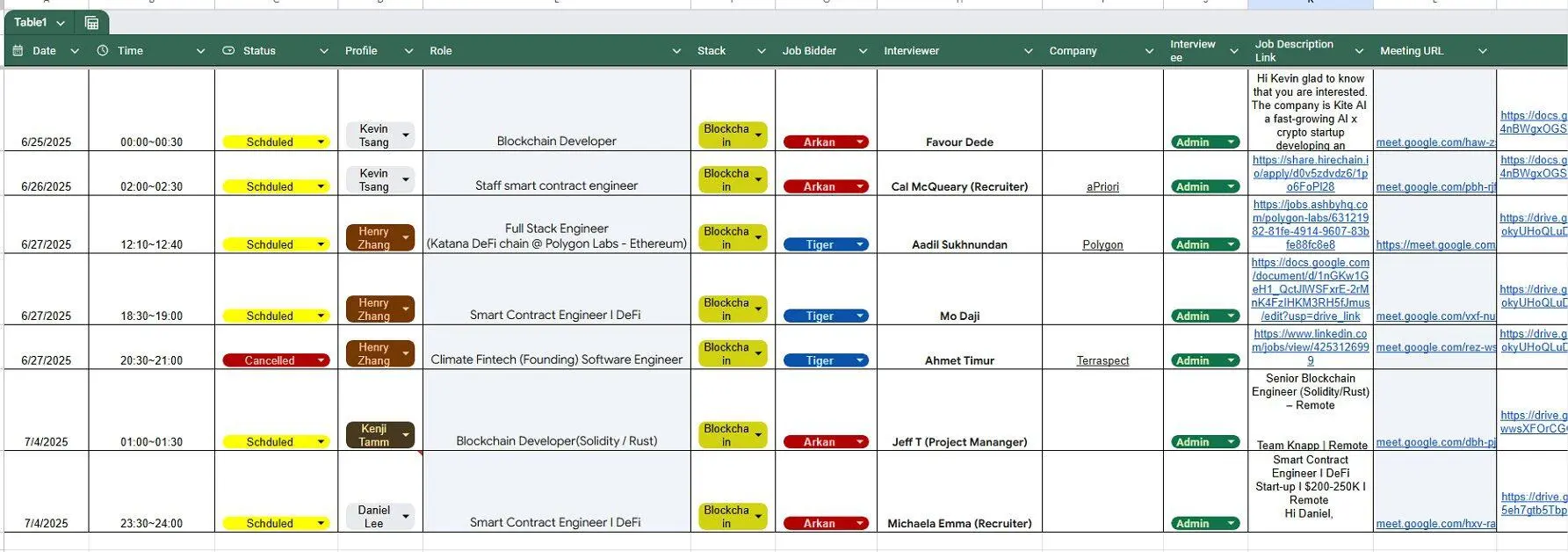

Jeden arkusz kalkulacyjny szczegółowo opisywał harmonogram i scenariusze spotkań, w których uczestniczył fikcyjny "Henry Zhang". Proces ujawnił, że ci północnokoreańscy pracownicy IT najpierw kupowali konta Upwork i LinkedIn, wynajmowali sprzęt komputerowy, a następnie wykonywali zlecone prace za pomocą narzędzia do zdalnego sterowania AnyDesk.

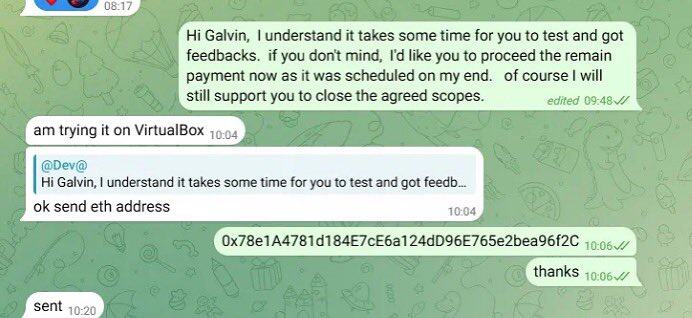

Jeden z adresów portfela, którego używają do wysyłania i odbierania środków, to:

0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

Ten adres jest ściśle powiązany z atakiem na protokół Favrr o wartości 680 000 dolarów w czerwcu 2025 roku. Jego CTO i inni programiści zostali później potwierdzeni jako północnokoreańscy pracownicy IT z fałszywymi poświadczeniami. Ten adres został również wykorzystany do identyfikacji północnokoreańskiego personelu IT zaangażowanego w inne projekty infiltracyjne.

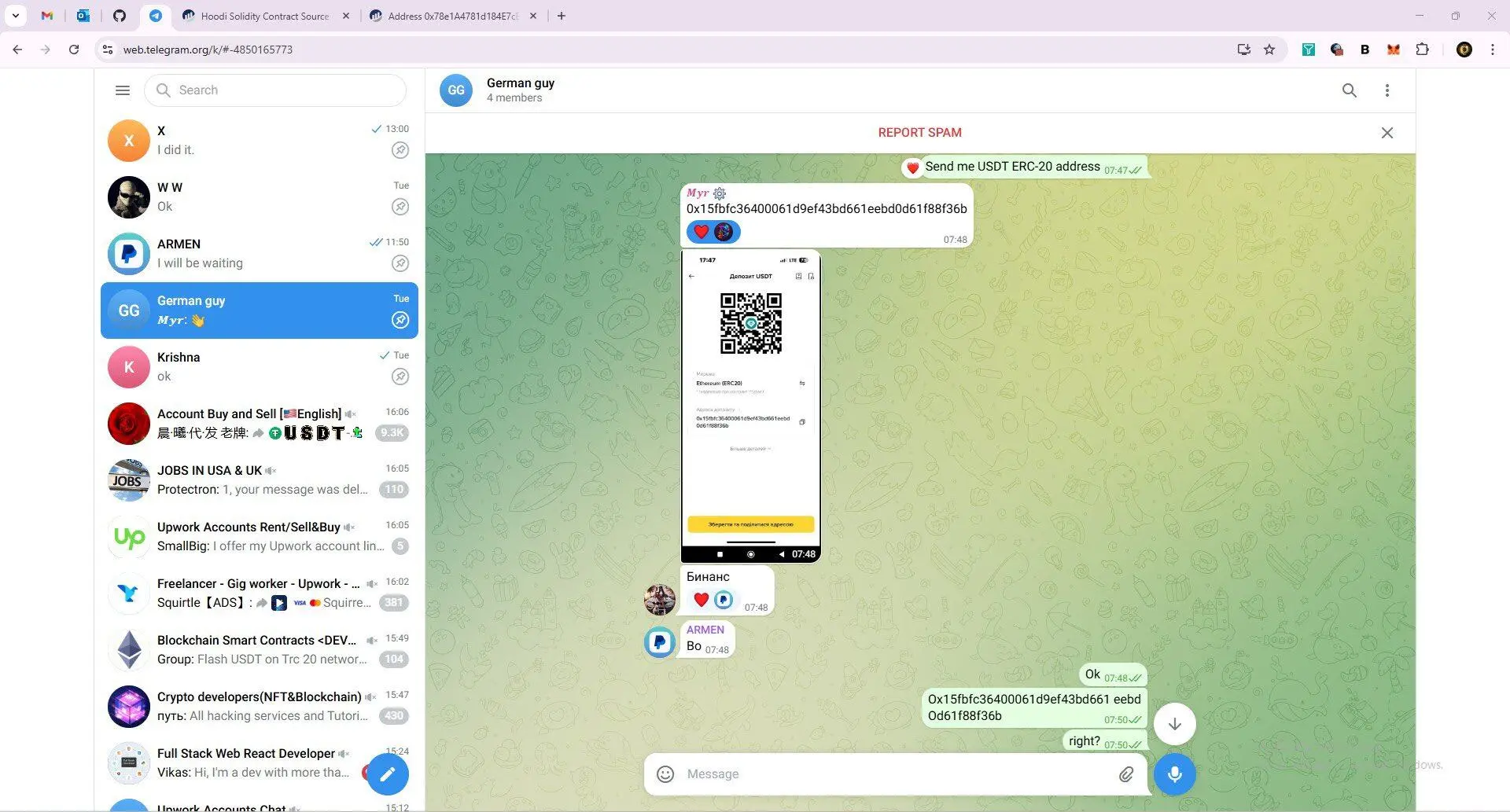

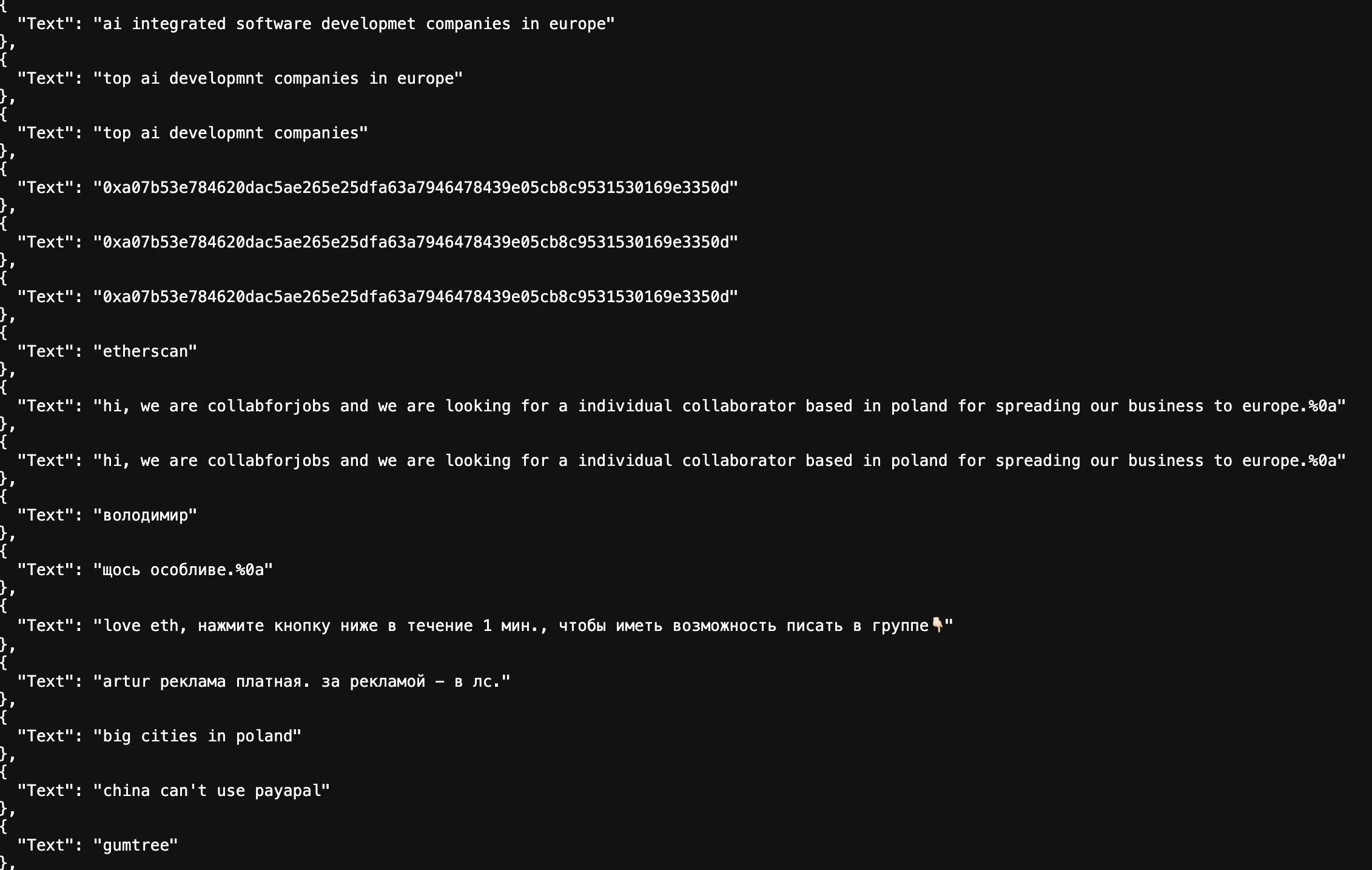

Zespół znalazł również następujące kluczowe dowody w ich zapisach wyszukiwania i historii przeglądarki.

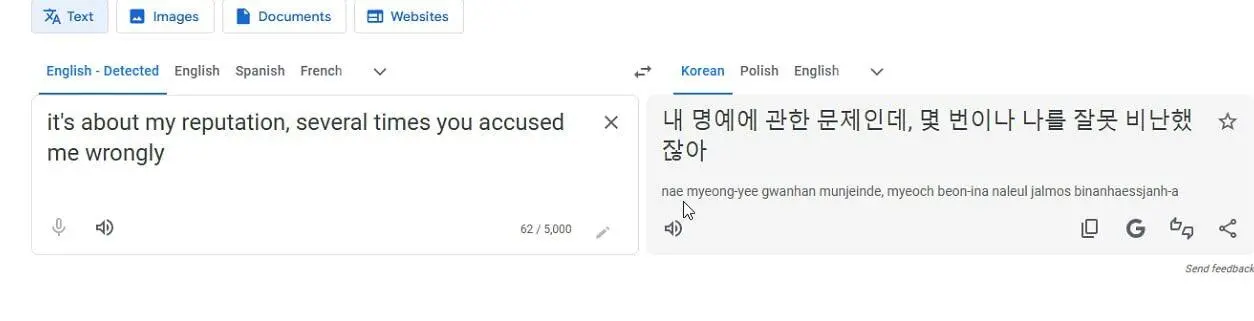

Można zapytać: "Skąd możemy mieć pewność, że pochodzą z Korei Północnej?" Oprócz wszystkich fałszywych dokumentów szczegółowo opisanych powyżej, ich historia wyszukiwania pokazuje również, że często korzystają z Google Translate i tłumaczą na koreański, używając rosyjskiego IP.

Obecnie główne wyzwania dla przedsiębiorstw w zapobieganiu działaniom północnokoreańskich pracowników IT są następujące:

- Brak systematycznej współpracy: Brakuje skutecznych mechanizmów wymiany informacji i współpracy między dostawcami usług platformowych a prywatnymi przedsiębiorstwami;

- Nadzór pracodawcy: Zespoły rekrutacyjne często przyjmują postawę obronną po otrzymaniu ostrzeżeń o ryzyku lub nawet odmawiają współpracy przy dochodzeniach;

- Wpływ przewagi liczebnej: Mimo że ich środki techniczne nie są skomplikowane, nadal penetrują globalny rynek pracy dzięki ogromnej bazie osób poszukujących pracy;

- Kanały konwersji funduszy: Platformy płatnicze, takie jak Payoneer, są często wykorzystywane do konwersji dochodów w walucie fiducjarnej z prac rozwojowych na kryptowaluty;

Wielokrotnie przedstawiałem wskaźniki, na które należy zwrócić uwagę. Jeśli jesteś zainteresowany, możesz sprawdzić moje historyczne tweety. Nie będę ich tutaj powtarzać.

Możesz także polubić

Alex Eala powalczy o złoto w singlu na Igrzyskach Azji Południowo-Wschodniej, ale nie przeciwko Janice Tjen

Akcje Boeinga (BA): Lekki wzrost, gdy inwestorzy obserwują zgodność MAX i dane o zatrudnieniu